20145335郝昊《网络攻防》恶意代码分析

实验内容

-

恶意代码的免杀和恶意代码的分析是相互对立的也是相互依托的,当对电脑中的恶意代码进行分析的过程,也就是对于恶意代码逃避查杀的过程,而恶意代码免杀也就是对于恶意代码的分析之后的结果,是否可以逃避查杀或者不能逃避查杀。

-

本次实验用到了计算机病毒课上老师使用的一些软件,来分析和判断恶意代码的行为。

实验过程

利用计划任务分析

-

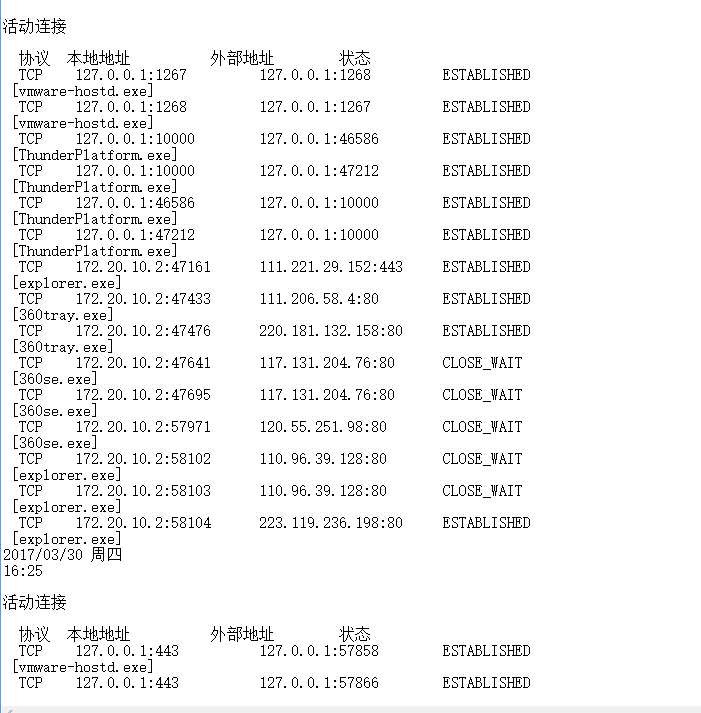

每间隔3分钟对记录自己的电脑有哪些程序联网,连接的外部ip是哪都是可以使用计划任务查出来的

-

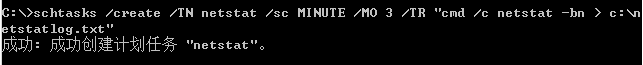

首先使用命令

C:schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "cmd /c netstat -bn > c: etstatlog.txt"在c盘创建文件netstatlog.txt

-显示创建成功后再对.txt文件进行加工,

date /t >> c:

etstatlog.txt、

time /t >> c:

etstatlog.txt、

netstat -bn >> c:

etstatlog.txt三个命令进行修改。

- 更改完后,我们在netstatlog.txt中会看到如下的输出,多了日期与时间,这样看起来更方便。一下是监控得到的一些信息。

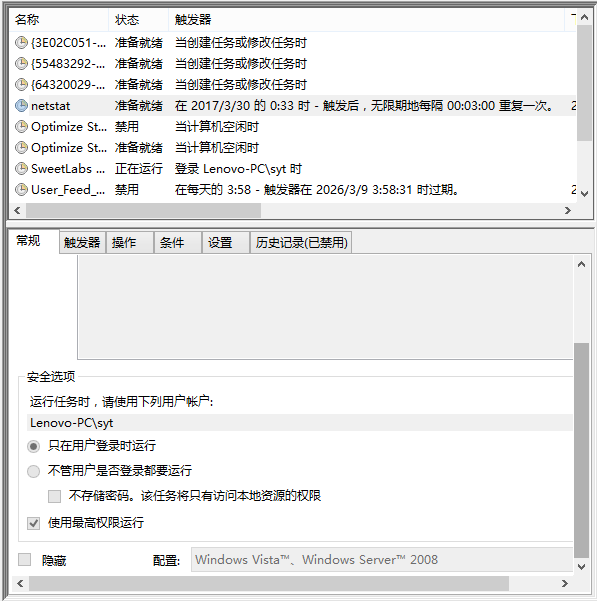

- 后来发现在使用

netstatlog查看时候出现了点小问题,其无法自动刷新新的数据,后来因为发现是在计划任务的时候需要将其任务添加为最高权限,这样一来就可以解决了。

利用VirSCAN分析

- 首先可以使用上次实验免杀用到的网站VirSCAN

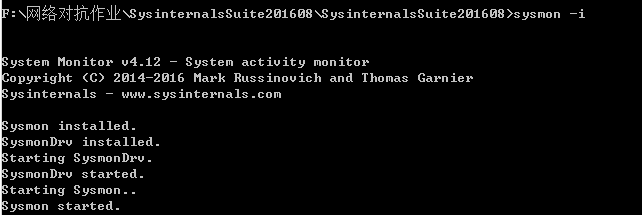

利用sysmon分析

-

首先需要从老师的码云上提供的附件下载软件

SysinternalsSuit201608 -

之后使用命令

sysmon -i安装软件(注意:安装软件的时候需要在管理员权限下)

-

之后进行配置文件,首先会出现报错后经过蔡野同学的指导,需要将

.xml文件的第一行版本号修改为3.10 -

也可以使用

sysmon -c来查看配置

-

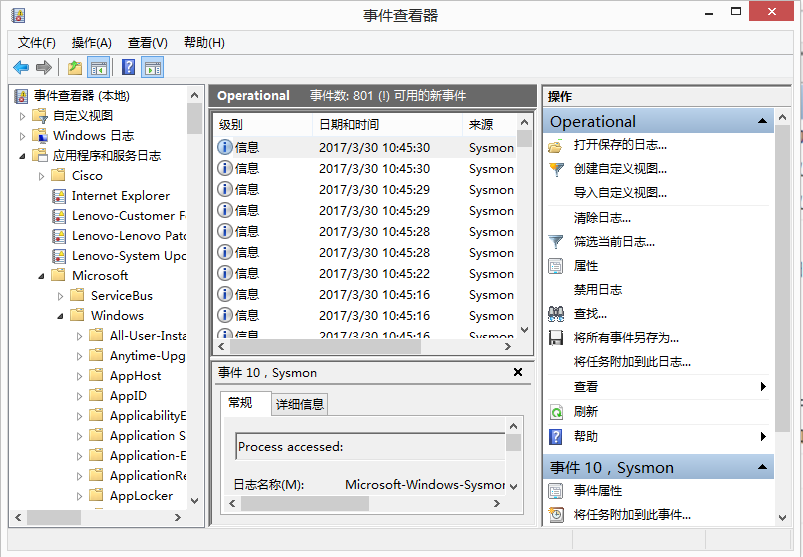

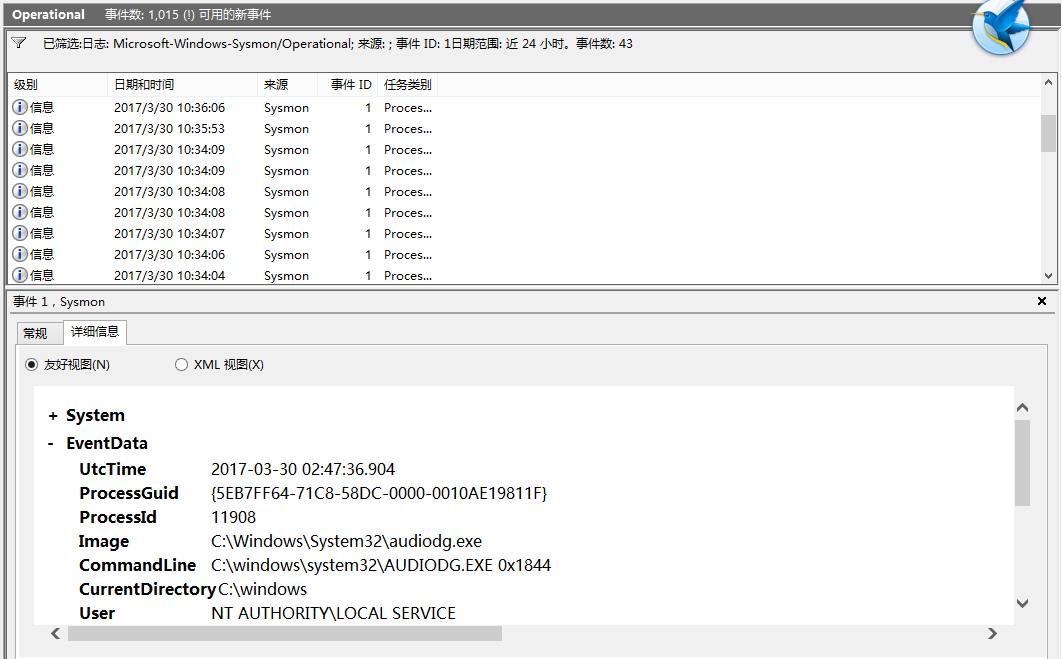

之后使用命令

sysmon启用软件,虽然cmd中显示打开错误,但是从windows下的事件查看器中可以查询的到。

-

使用命令查看器进行筛选日志,不妨可以看出很多有我们熟悉的软件,事件查看器也看到了sysmon软件的行为。

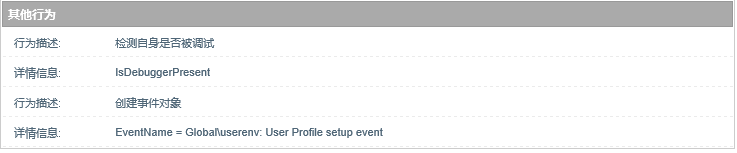

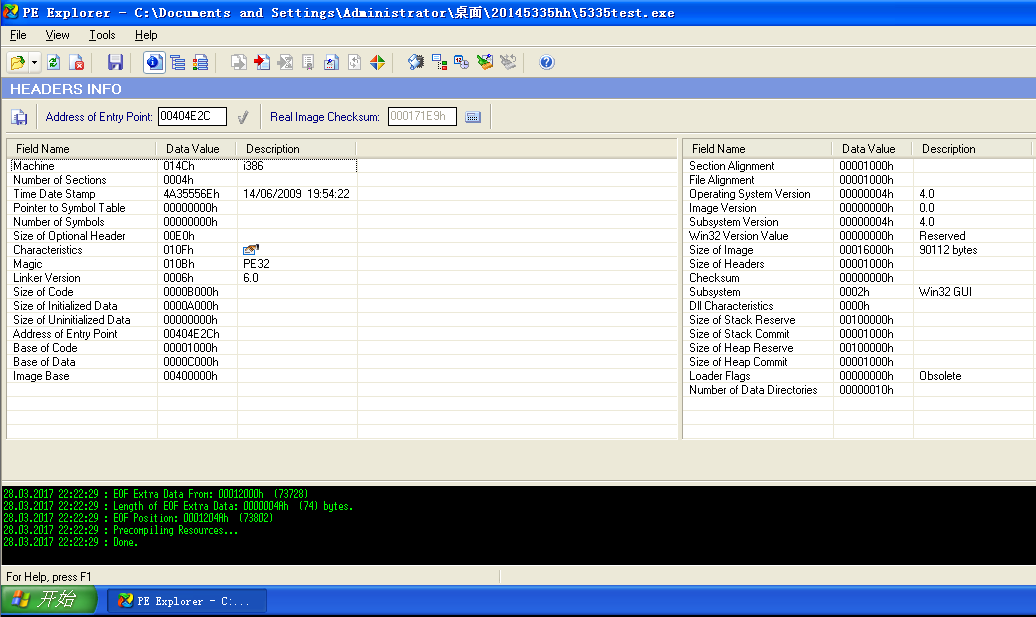

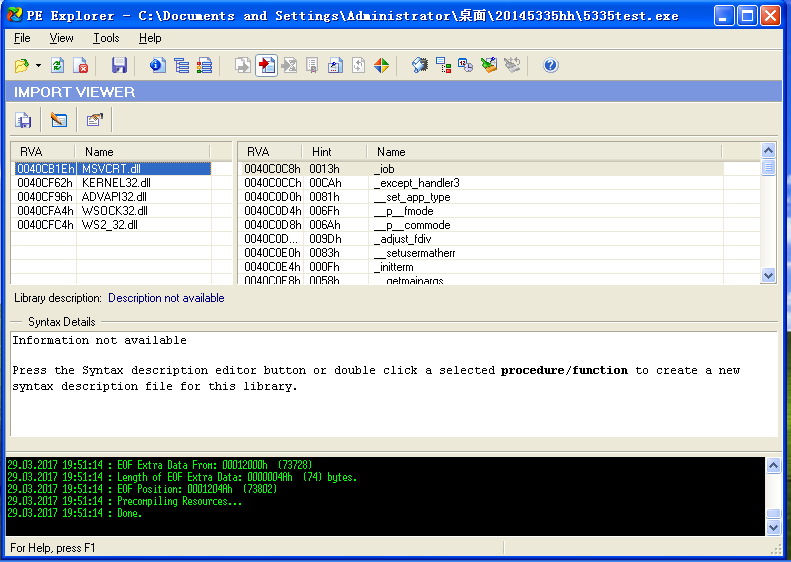

利用PE Explorer分析

-

下图可以看出头文件的信息

-

下图可以看出头文件的指向操作信息

-

还可以判断程序引入了哪些

dll文件

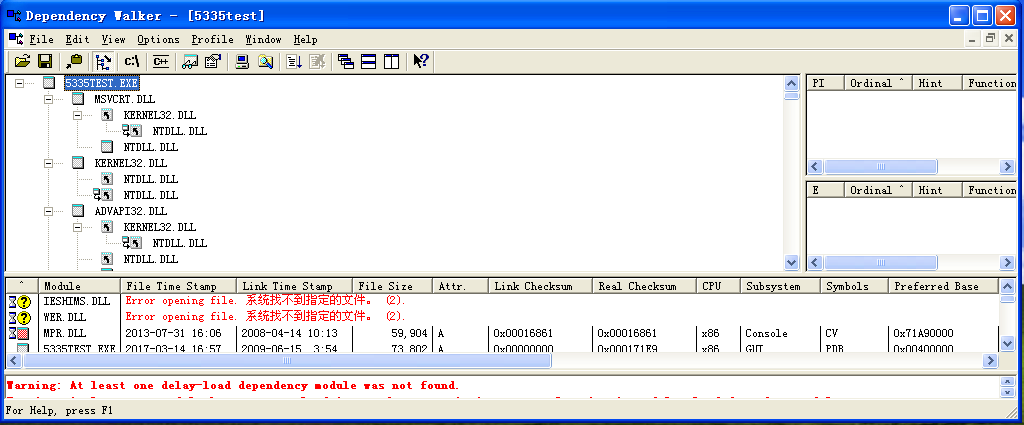

利用Dependency Walker

- 主要功能如下:查看 PE 模块的导入模块.查看 PE 模块的导入和导出函数.动态剖析 PE 模块的模块依赖性.解析 C++ 函数名称.

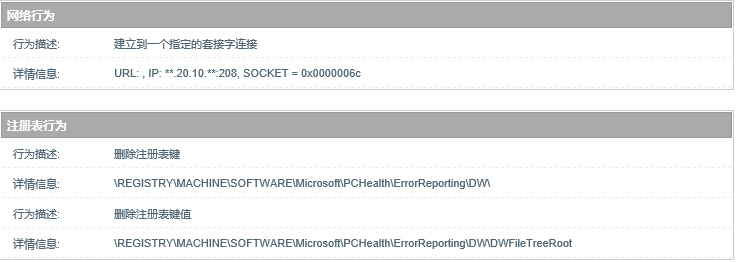

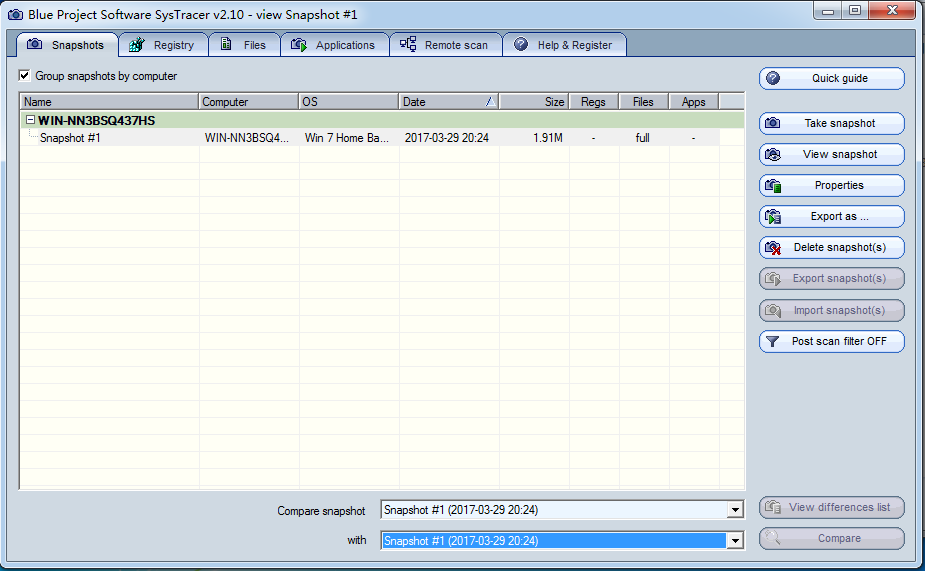

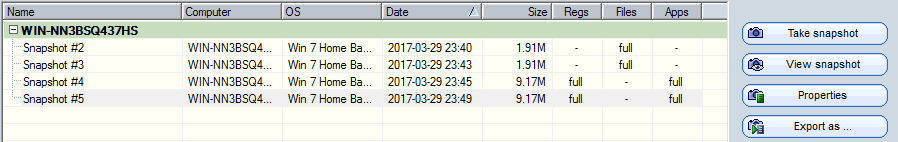

利用SysTracer 分析

-

使用实验二中的木马代码进行分析,文件名为

5335.exe攻击机为kali虚拟机,被攻击主机为win7虚拟机。二者的ip地址为172.20.20.11和172.20.10.12 -

首先先执行一次快照

-

之后回连kali虚拟机时候再次进行快照

-

在kali虚拟机对靶机进行截图攻击的时候进行快照

-

在kali虚拟机对靶机进行dir命令进行快照

-

之后进行对比几次快照分析

-

相比之下使用dir命令和截图会有很大的差别,其他的也类似。(注意:其中蓝色红色绿色字体都是不一样的)

利用PEID分析

- 使用PEID软件查询代码的壳:

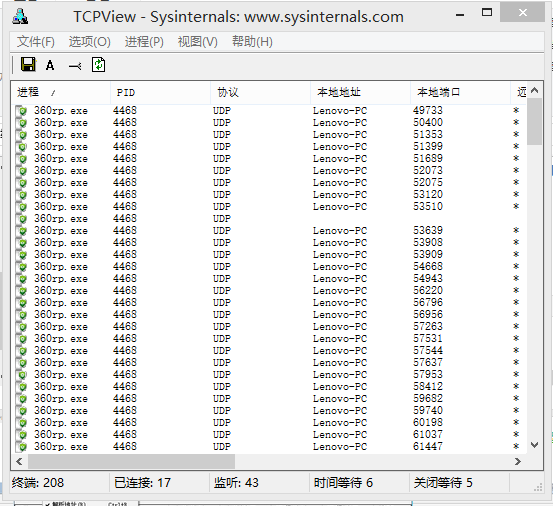

利用TCPView分析

-

TCPView使用方法:

Windows下运行Tcpview.exe tcpvcon.exe为Tcpview.exe的命令行版本 Tcpview.exe使用说明: 使用方法:tcpvcon[-a][-c][-n][进程名称或PID] -a:显示所有端点(默认为显示已确定的TCP连接)。 -c:打印输出为CSV对照文本。 -n:不解析地址。 -

解析结果

实验问答

-

总结一下监控一个系统需要监控什么、用什么来监控

答:监控一个系统需要监控其进程、注册表、端口、还有各种文件。使用一些读取程序的注册表、进程信息等软件,就如本文所列举的一些软件。

-

如果在工作上怀疑一台主机上有恶意代码,请设计下准备如何找到,对应进程的相关文件。

答:并对计算机的注册表,进程,端口,服务等内容进行检测,利用上述软件检测观察数据是否会有异常显现或数据,通过观察注册表,进程来检测是否会有恶意代码的存在。

心得体会

- 本次实验恶意代码的分析是分了好久完成的,总的感觉来说这次的实验难度不大,但是却需要花费大量的时和精力仔细去分析每一个软件所捕获到的信息,不然本次实验最重要的环节分析就没有了。通过这次实验发现电脑也并没有想象中的那么安全,即使装了杀毒软件,电脑也会存在漏洞,结合上次的免杀实验和这次的恶意代码的分析,还是需要多多注意,再有做实验的时候真的要仔细,这次做实验遇到的几个问题都是由于疏忽导致输入错误了命令,浪费了大量到的时间,却还在寻找其他的问题,在分析的时候一些关键信息也被遗漏真实很耽误效率,下次需要注意。