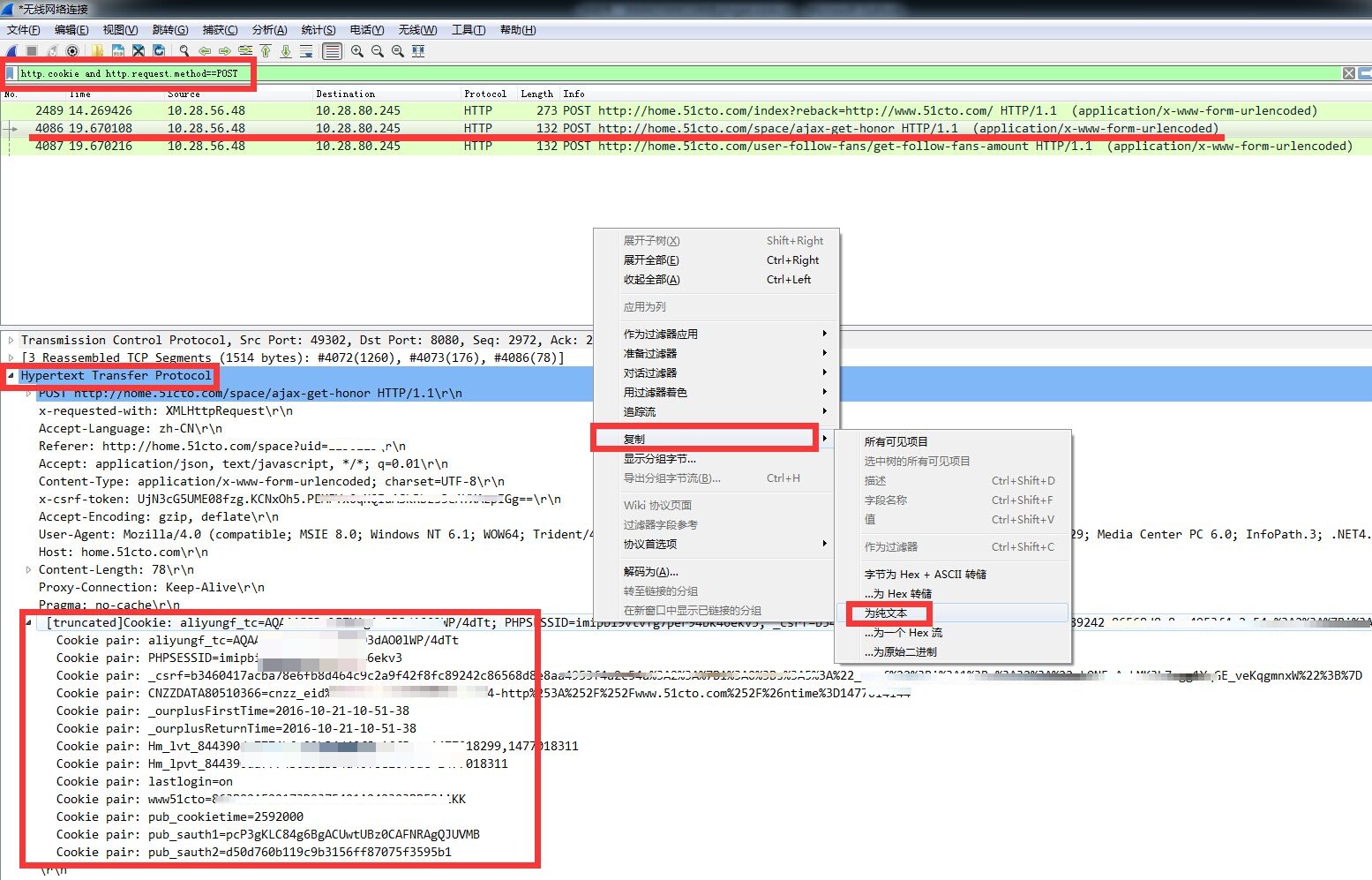

首先在目标A机器上运行Wireshark并开启浏览器,开启前关闭其他占用网络的软件,这里我拿51CTO.com做测试。

正常登陆51CTO用户中心,此时使用

http.cookie and http.request.method==POST

语法对Wireshark捕获的数据包进行过滤。

如图所示,展开Hypertext Transfer Protocol项查看捕获到的Cookie信息并将其复制为纯文本。

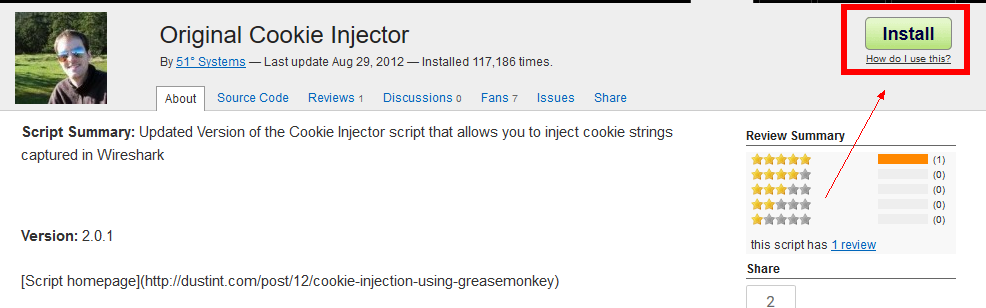

下面登陆B机器,使用Firefox或Chrome插件对捕获到的Cookie信息进行利用。

| 浏览器 | 插件下载地址 |

| Firefox |

插件下载地址 http://userscripts-mirror.org/scripts/show/119798 扩展脚本下载地址 https://addons.mozilla.org/zh-CN/firefox/addon/greasemonkey/?src=search |

| Chrome | 插件下载地址 https://github.com/evilcos/cookiehacker |

火狐浏览器请安装Original Cookie Injector插件后再安装Greasemonkey扩展脚本。

安装插件后重启浏览器,然后在火狐浏览器中按ALT+C 调出输入Cookie信息窗口。

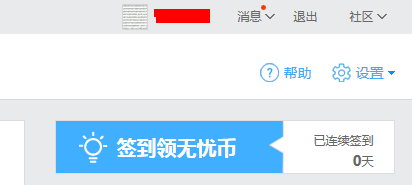

粘贴我们刚才捕获到的Cookie信息并点击OK,我们可以看到插件提示我们已经将Cookie信息成功写入。

Chrome浏览器操作类似,下图是余弦写的CookieHacker插件,同样是ALT+C调出后粘贴Cookie信息,然后点击Inject Cookies进行利用。

最后我们刷新浏览器,这时可以发现我们已经成功登陆了测试账户,Cookie成功劫持。

作者:AirCrk

原文地址:http://www.cnblogs.com/AirCrk/p/6051829.html

原文地址:http://www.cnblogs.com/AirCrk/p/6051829.html