1、签到题

略过

2、这是一张单纯的图片

拉入winhex,在最后面有一段Uniocde编码,解码得到flag。

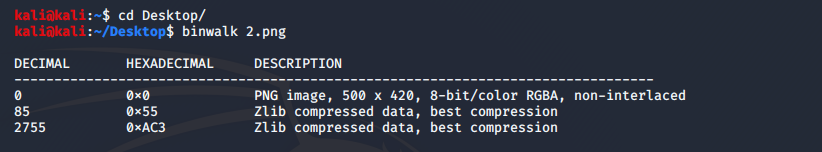

3、隐写

题目是隐写,binwalk打开分析

得到两个Zlib(提供数据压缩用的函式库),提取出来没办法打开,可能是我不会吧。

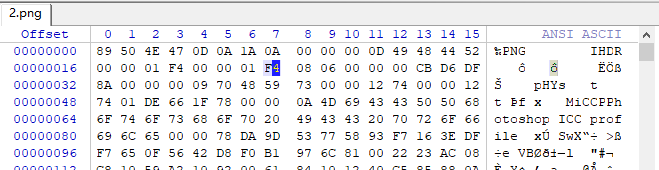

看一下WP,把图片拉入winhex将图片的宽度和高度修改成一样。把高位置的A4改成F4。ctrl+s保存

4、tele

解压得到一个pcap格式的数据包,用记事本打开搜索flag。也可以用wireshark打开查看数据包。

5、眼见非实(ISCCCTF)

将下载zip文件加个.rar后缀,解压得到一份.docx的文件,但是打不开,试着将.docx后缀改成.rar,再解压得到一些文件,在document.xml文件中得到flag

6、啊哒

拿到一张图片,照binwalk看一下,隐写了一个压缩包,解压得到flag.txt文件,但是需要密码。查看ada.png图片属性在照相机型号处得到一串十六进制数,转成字符串即是密码

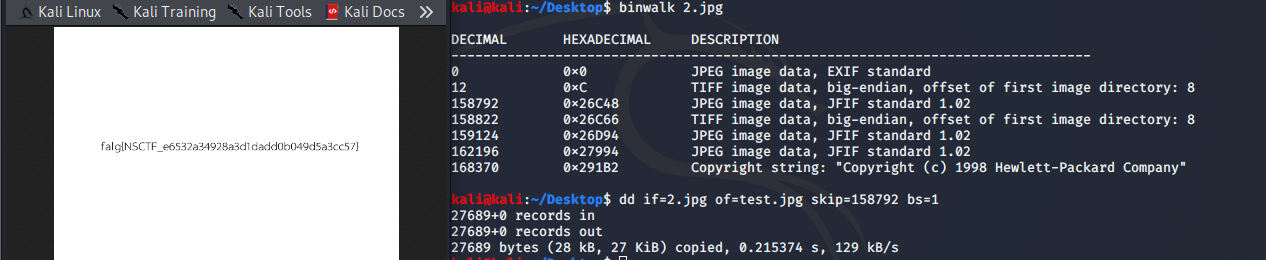

7、又一张图片,还单纯吗

binwalk查看图片,发现还有其他图片,提取其中一张图片就是flag。

8、猜

拿到一张小姐姐的图片,题目提示flag是某个人的名字,用google搜索这张图片,原来是神仙姐姐刘亦菲,真没认出来。

总结一下这几道题出现的点:

1、PNG的文件头,总是由位固定的字节来描述的

十进制数 137 80 78 71 13 10 26 10

十六进制数 89 50 4E 47 0D 0A 1A 0A

2、IHDR

文件头数据块IHDR(header chunk):它包含有PNG文件中存储的图像数据的基本信息,并要作为第一个数据块出现在PNG数据流中,而且一个PNG数据流中只能有一个文件头数据块。

3、binwalk、dd、foremost命令

binwalk xx.png //查看文件隐藏信息

binwalk -e xx.png //自动提取隐藏文件

dd if=2.jpg of=test.jpg skip=158792 bs=1

//if 为输入的文件,of为输出的文件,skip为开始偏移量 bs为同时设置读入/输出的块大小为bytes个字节

foremost 123456cry.jpg

foremost 123456cry.jpg -T

- T 表示用时间戳命名文件(防止命名重复)

foremost -v -i baozou_new.jpg -o /root/Desktop/xx

-i 输入文件 -o 输出文件-路径 -v在屏幕上显示详细信息

参考链接

https://v0w.top/2018/10/22/CTF中常见的隐写术套路/#2-2-附加式的图片隐写

https://blog.csdn.net/bisword/article/details/2777121