20155235 《网络攻防》 实验四 恶意代码分析

实验目的

-

是监控你自己系统的运行状态,看有没有可疑的程序在运行。

-

是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件;分析工具尽量使用原生指令或sysinternals,systracer套件。

-

假定将来工作中你觉得自己的主机有问题,就可以用实验中的这个思路,先整个系统监控看能不能找到可疑对象,再对可疑对象进行进一步分析,好确认其具体的行为与性质

实验内容

- 系统运行监控

- 恶意软件分析

实验一 系统运行监控门

使用schtasks指令监控系统运行

- 使用

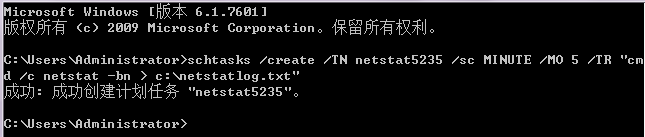

schtasks /create /TN netstat5235 /sc MINUTE /MO 5 /TR "cmd /c netstat -bn > c: etstatlog.txt"命令创建计划任务netstat5235,如下图所示: - 在C盘中创建一个

netstat5235.bat脚本文件 - 在其中写入以下内容:

date /t >> c:

etstat5235.txt

time /t >> c:

etstat5235.txt

netstat -bn >> c:

etstat5235.txt

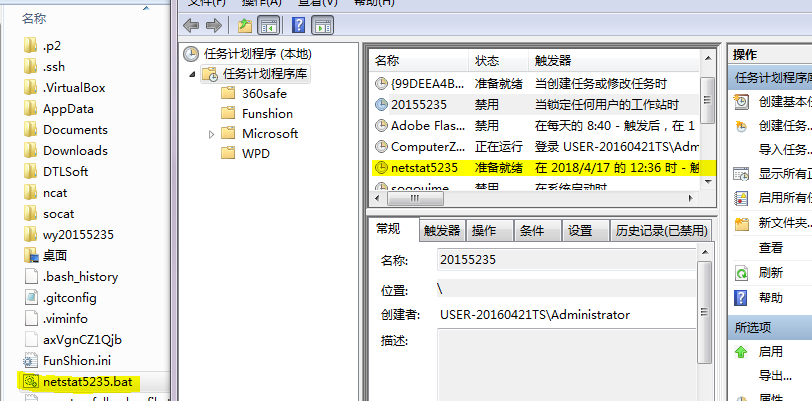

- 打开任务计划程序,可以看到第一步任务:

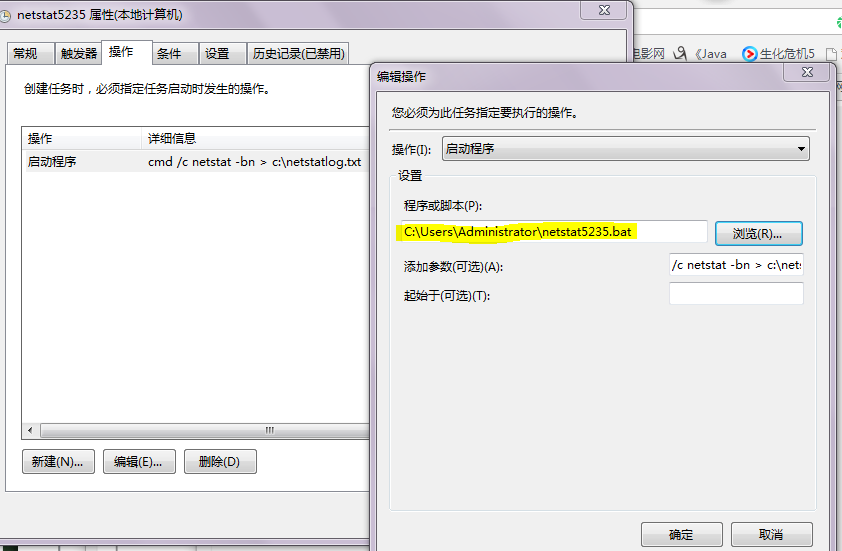

- 双击任务,点击操作并编辑,将

程序或脚本改为我们创建的netstat5235.bat批处理文件。

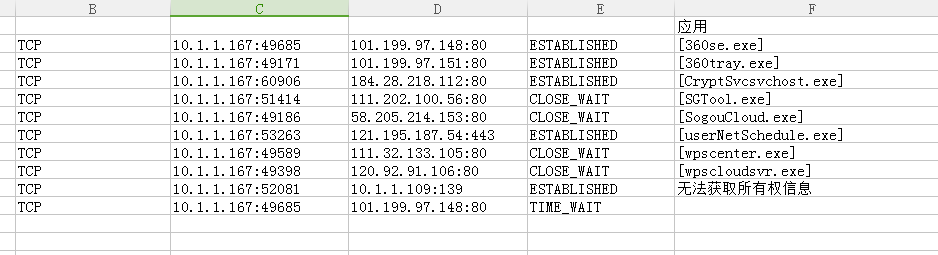

- 运行一段时间后,可以看到netstat5235.txt文件中查看到本机在该时间段内的联网记录:

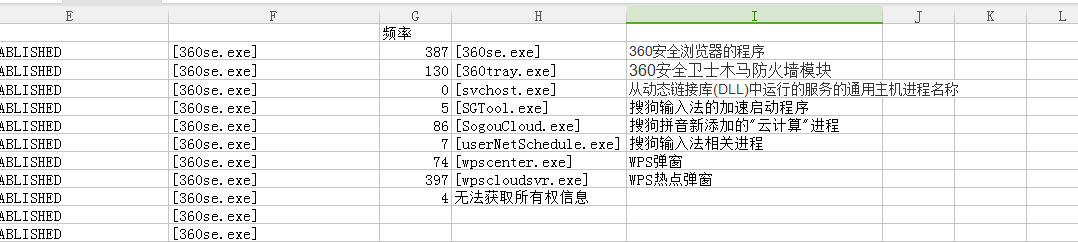

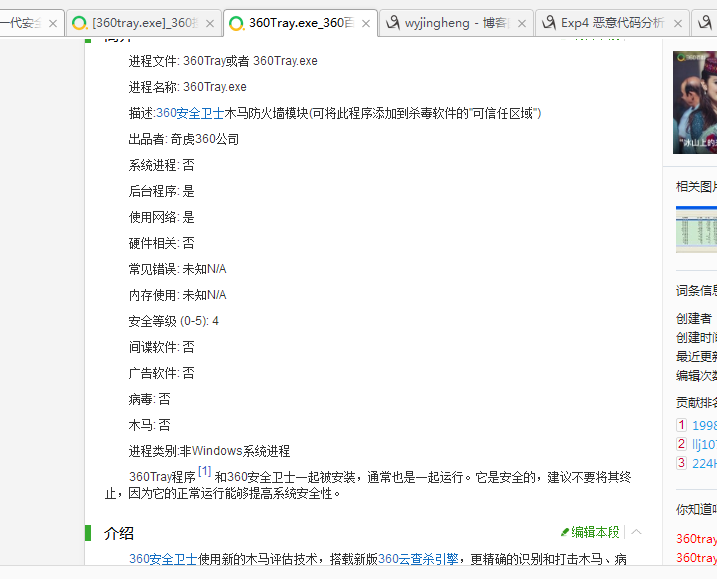

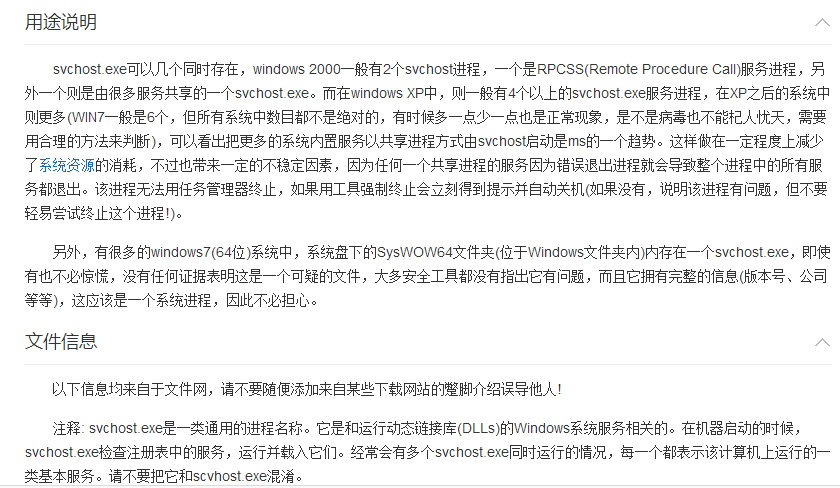

- 分析所得数据

实验二 恶意软件分析

用Symon进行运行监控

-

我是参考的李玺大佬博客里的链接下的Sysmoon。

-

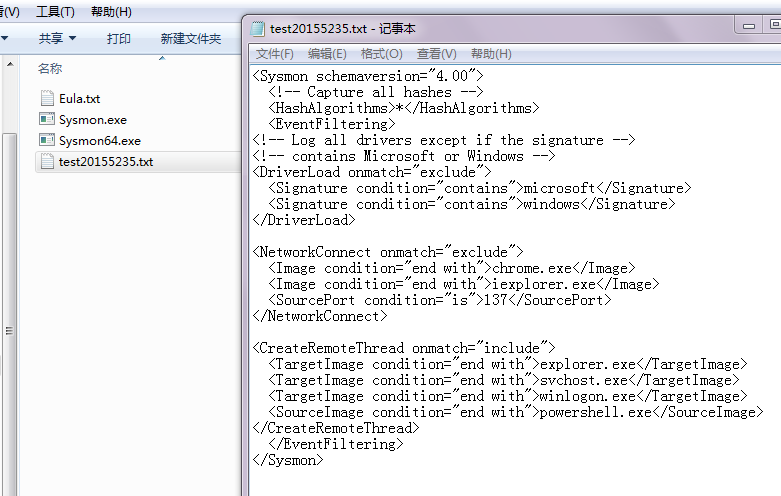

在Sysmon.exe同目录下建立文件:test20155235.txt,并输入下图XML:

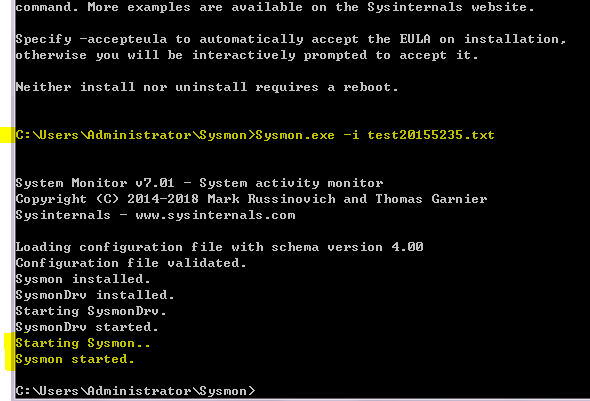

- 以管理员身份运行命令行,输入指令: Sysmon.exe -i test20155235.txt ,进行安装:

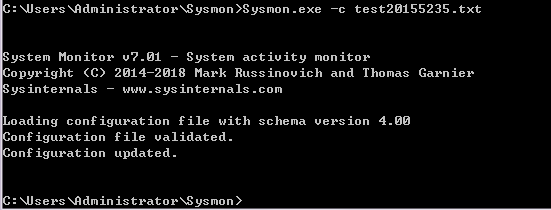

- 输入指令: Sysmon.exe -c test20155235.txt ,进行配置:

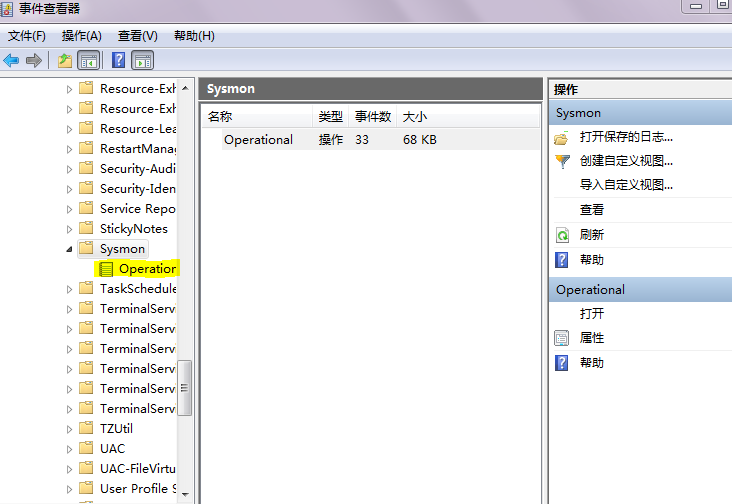

- 进入事件查看器,进入 应用程序和服务日志 > Microsoft > Windows > Sysmon > Operational。

我第七张图,出了一些问题,贴上来是空白,我重新做了,再贴上来。新图如下

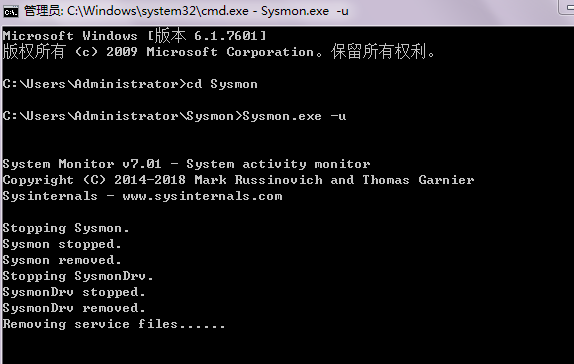

- 以管理员权限键入 Sysmon.exe -u 停止日志的记录,并删除之前的记录。

问题

-

如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

除了360、Windows和自己一些能确定的操作以外,其他的联网操作,链接某个端口的操作全部监控。我觉得本次试验用到Systrace是监控的一把好手,但是我现在还没做完那部分的分析,所以还没加到博客里。 -

如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

我第一步应该是上网搜索和这个有关的信息,然后去论坛里提问啊,找答案啊。

实验心得

感觉这门课的实验越做越神奇,但是会让人之间的信任降低吧。有位大佬就说过,在做完第三次实验后,TA查了一下TA电脑的后门,发现多了几个不知道来历的后门,和之前实验做的是同一种......emmn,我只想安安静静的多学个技能,顺便多个防人之心吧。