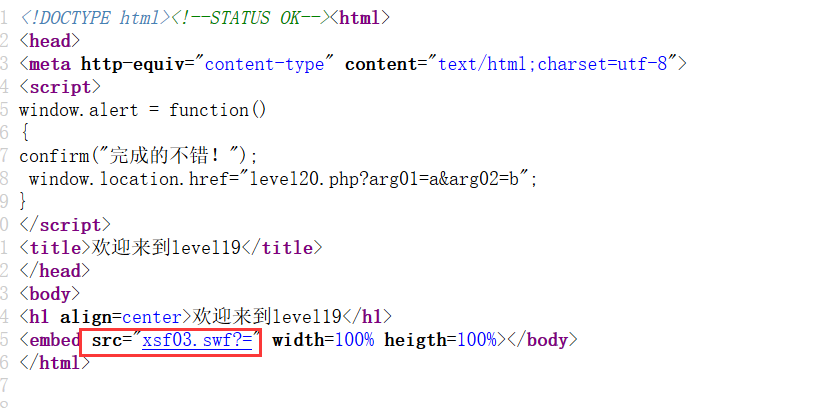

Level 16

查看源码:发现 空格 / 和script都被转义了。

用img标签的onerror事件(在加载外部文档或图片出错后触发),空格用%0a绕过, payload如下:

<img%0asrc="1"%0aonerror="alert(1)">

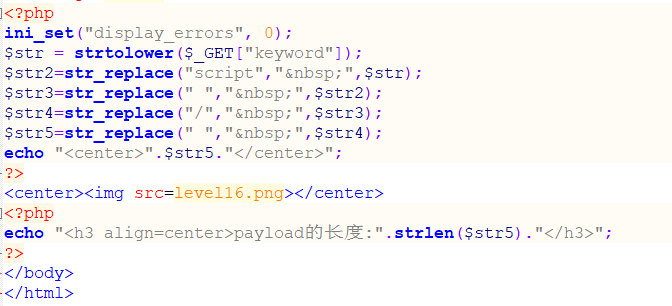

Level 17

观察页面源码:这里用到了 embed标签

<embed> 标签定义嵌入的内容,比如插件。是HTML5新添加的标签

支持src属性和事件属性。

可以使用onmouseover事件(firefox无法弹窗需要用chrome浏览器)。payload:

arg01=a&arg02= onmouseover=alert(1)

或者 将a标签的href更改为如下内容,利用javascript伪协议

<a href="javascript:alert(1)">

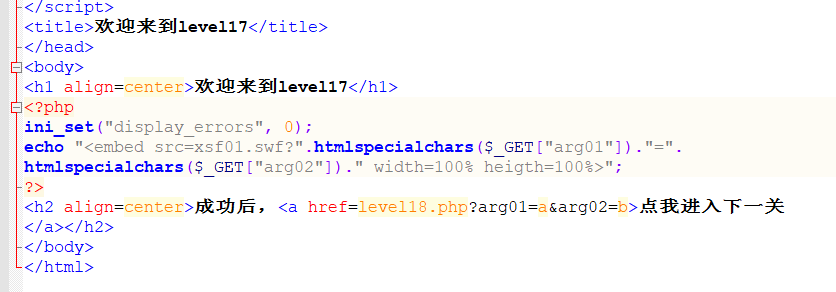

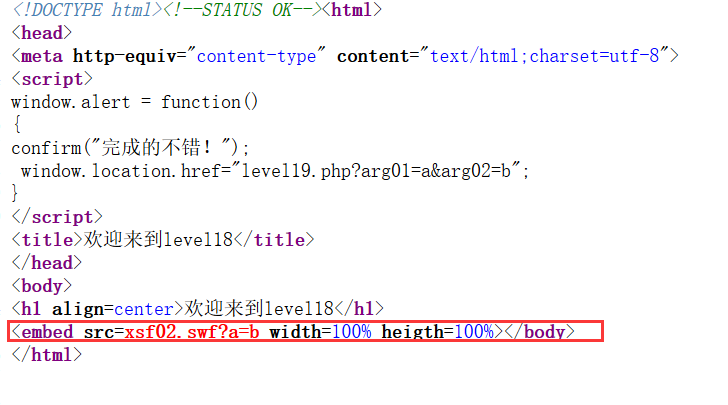

Level 18

页面源码:与Level 17 同理,只是无法使用a标签的套路,还可继续使用onmouseover

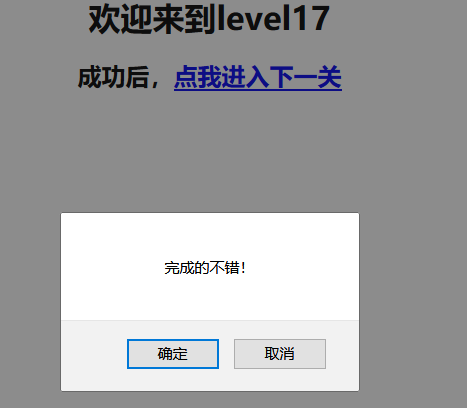

Level 19-20

这两关与之前的很相似,只是在于输入的onmouseover事件会被当作普通文本,

而双引号又被过滤因此也不能闭合进行绕过,可以F12手动加onmouseover事件通关。