0x 00 ARP欺骗说明

欺骗原理相关内容就不多叙述了,百度一大堆

实施ARP欺骗在Windows下,Linux下都相关工具

由于在Linux下可以开启ip_forward功能,个人认为Linux下的工具作用效果比较好

0x 01 攻击测试

1、 攻击拓扑

攻击机:Kali Linux IP:192.168.1.109

受害机:Win 7 64位 IP:192.168.1.106

网关IP: 192.168.1.1

攻击工具:arpspoof,tcpdump,hamster,ferret

前三款工具已经集成在Kali中,ferret需要手动安装

2、 安装ferret

1. 修改正确的软件安装源

2. 添加Kali对32位应用程序的支持

dpkg --add-architecture i386

3. 更新安装源

apt-get clean && apt-get update && apt-get upgrade -y && apt-get dist-upgrade -y

4. 安装ferret

sudo aptitude install ferret-sidejack:i386

3、 打开路由转发(临时生效)

echo "1" > /proc/sys/net/ipv4/ip_forward

4、 开始ARP欺骗

5、 新开一个Shell,抓取通过eth0接口的输出cookie.cap文件

6、 受害机使用浏览器模拟百度账号登陆过程,或刷新已经登录的页面

7、 结束第4,第5步打开的进程

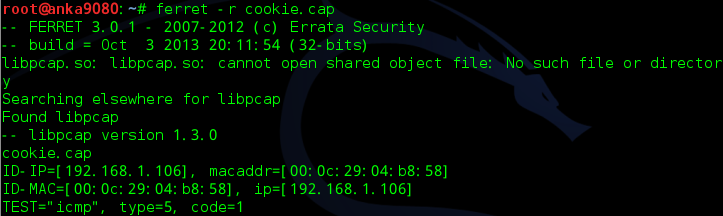

8、 使用ferret处理抓到包cookie.cap

9、 架设hamster代理服务器

10、 浏览器设置代理后,重启浏览器访问127.0.0.1:1234

在上面可以看到截取的Cookie信息,打开链接就可以了

PS:就不打码了, 大虾手下留情 - -。

11、 测试攻击效果

进贴吧发留言测试一下 ~~

Summary:

这种局域网ARP劫持是因为ARP协议设计缺陷被动更新ARP缓存表造成,不是很好防范

可以在路由器里静态绑定ARP条目减少避免危害

如果目标网站的安全性做的很好,劫持后拿到的Cookie也很难成功利用

安全是多方的,服务提供方和使用者都应该做出安全措施

最重要的是 见到匿名热点神马的不要随随便便就连上啊

很可能下一个小白鼠就是你.....