前言

这次讨论的是一个真实的非常典型的利用“白加黑”手段进行破坏的团伙,我能深刻地感受到它们在很多方面确实是花了一些心思的,也就是在隐藏自身行为,诱惑纯洁的大众进行点击从而得到运行方面,是有一些亮点的,那么这次我就为大家来层层揭示一下那些比较有趣的地方。

病毒作者的第一个小心思

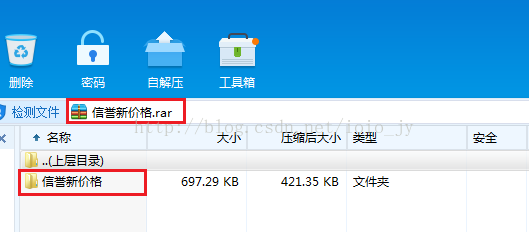

这次的样本也是我们的技术支持在N个月之前发给我分析的,是一个.rar的压缩包:

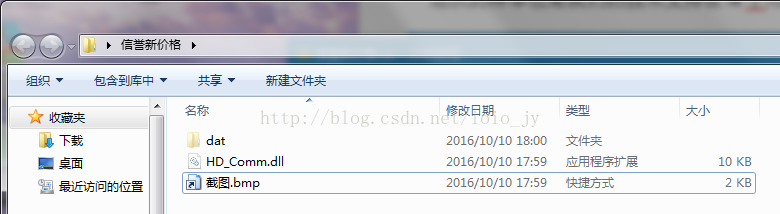

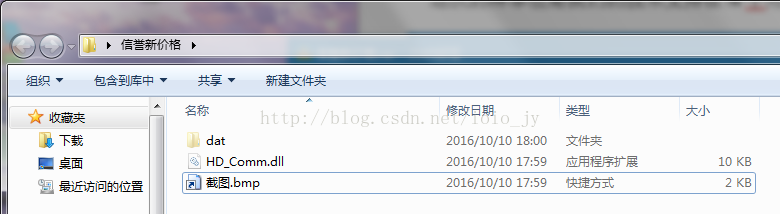

压缩包里面还有一个文件夹,注意,这个文件夹可以算是病毒作者的第一个小心思。首先从名称上来看,估计又是谁做的游戏辅助在价位上有更新,生怕大家不相信,还加上了“信誉”二字,这种“装无辜”的做法,正是恶意程序常用的手段。直接将这个文件夹拽出来解压缩,于是就看到了这几个文件:

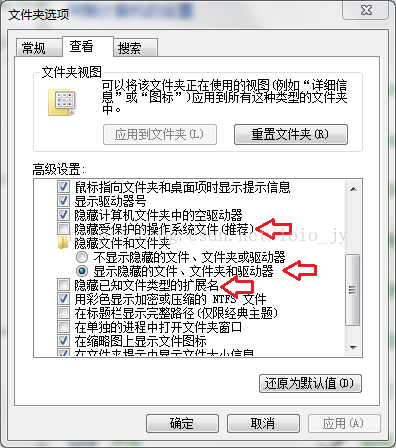

现在重点来了,截图中名为dat的文件夹还有名为HD_Comm.dll的文件是虚化显示的,意味着这哥俩儿的属性为“隐藏”,这就很奇怪了,如果你内心光明磊落,那为什么还躲躲藏藏的呢?另外,你不就是想给客户展示一下价格吗?明明一个图像文件(或表格文件)就能搞定的事,为啥还会包含有文件夹和.dll文件呢?需要强调的是,还好我的安全意识还是比较强的,对文件夹选项做了这样的设置:

于是,病毒如果想在文件属性(隐藏、系统)还有扩展名上做文章,我都能第一时间发现了,这也是我一直以来强调的,为了安全起见,大家一定要对自己的计算机进行如上图那样的设置。

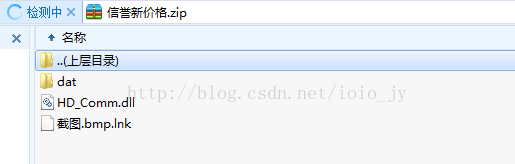

讲到这里我就想说说我之前提到的“病毒作者的第一个小心思”了,大家也看到了,“信誉新价格”文件夹中有两个项目是隐藏的,只有一个是正常可见的(诱惑大家点击)。病毒作者建立这样一个文件夹的目的就是为了让大家在解压缩的时候不让大家发现那两个隐藏项目,举个例子来说,假设病毒作者没有创建“信誉新价格”文件夹,而是直接把那三个项目打包压缩,那么我们在解压缩的时候就会见到这样的情况:

我们的解压缩软件可不管你是不是隐藏属性,不管三七二十一,把所有文件都显示出来了,于是这就势必引起了大家的警觉,可能觉得这些文件有问题了(当然了,我相信即便如此,也会有不少朋友上当)。可见病毒作者在细节问题上,处理得还是不错的。

讲到这里,可能有些朋友会说:就算病毒作者创建了“信誉新价格”文件夹,但是按照习惯,我一般还是会在解压软件里面双击打开看看这个文件夹里有啥,然后再决定要不要解压,这样一来,这三个项目不也露馅了吗?确实,但是病毒作者赌的就是你不会点开,赌的就是即便你点开了,也看不出猫腻。世界上并不存在完美的,一定能成功诱惑你点击的方法,赌的就是大家安全防范意识的强弱罢了。

病毒作者的第二个小心思

我们暂且不管那两个隐藏的项目,先来看看解压出来的那个名为“截图.bmp”文件,也就是病毒作者的第二个小心思。从上一张截图里面也可以看到,解压软件不单单不管你是不是隐藏的,连你的扩展名也会一五一十地如实显示出来。这个名为“截图.bmp”文件,其实就是一个Windows快捷方式文件(.lnk)。好,现在重点来了,大家可以回顾一下本篇博文的第二张截图,也就是文件在Windows文件管理器中的样子(或者看下面这张图):

尽管我已经尽我所能,在设置上做足了工作,但是“截图.bmp”这个文件的后缀依旧顽强地显示为.bmp而不是.lnk。唯有从文件图标左下角的小箭头,以及后面的文件类型上,才能够知道它是一个快捷方式,真的连我都差点上当了。因此,“显示详细信息”这个设置还是非常有必要的:

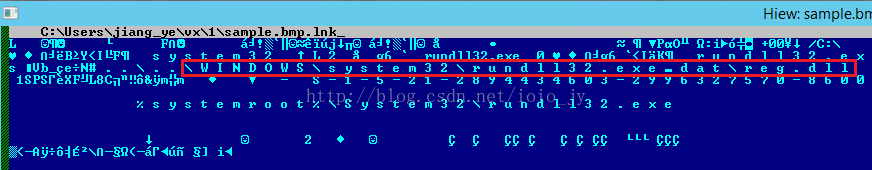

好,那么既然已经知道“截图.bmp”是快捷方式,那么接下来就应该看看它想要启动的究竟是哪个文件,揪出幕后真凶。“截图.bmp”的内容如下:

或者调整为Unicode形式显示,能更加清晰一些:

可以明显看出来,这个快捷方式实际上是利用Windows自带的rundll32.exe这个程序来执行dat目录中的reg.dll这个文件。这也正应了我在上一篇文章中所说的——“白加黑”恶意程序(们)不可能单独放出来一个.dll文件,还需要包含有至少一个.exe程序(或脚本程序等)来激活.dll文件。结合这次的恶意程序来看,这个团伙所使用的就是.lnk文件作为激活工具。也许当初编写rundll32.exe程序的微软工程师,也没想过有朝一日会被恶意利用吧。

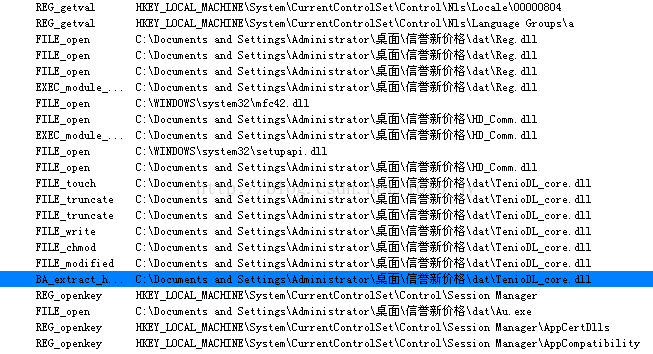

当然了,找出这次的.dll程序还是比较简单的,一眼就看出来了。如果.lnk程序写得很乱,.dll程序的名称写得很奇葩,不容易发现,那该怎么办呢?其实也简单,假设已经确定恶意.dll文件就是由Windows自带的rundll32.exe这个程序启动的,那么我们可以在虚拟机里面装一个监控软件,比如我这次使用的是“火绒剑”,在监控条件中专门监控“rundll32.exe”这个进程,打开监控再运行“截图.bmp”,就能看到如下监控结果:

可以看到,按照调用顺序,首先是dat目录中的Reg.dll被调用了,接下来调用的是HD_Comm.dll,位于“信誉新价格”的根目录。然后是dat目录中的TenioDL_core.dll以及Au.exe。那么我们接下来的详细分析,就可以按照这几个文件的调用顺序来进行了。

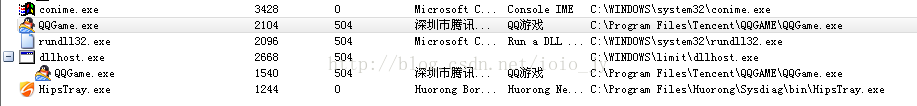

然后再看一下进程情况:

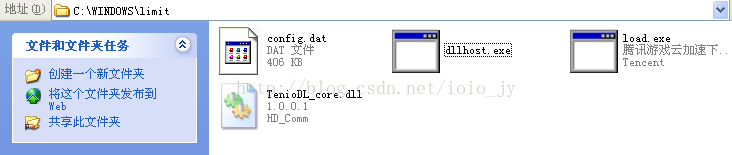

比较奇怪的是,这里多出了两个QQ游戏的进程。由于我的虚拟机是专门做病毒测试用的非常纯洁的系统,因此这两个进程很明显就是这次所研究的犯罪团伙搞的鬼了。还装模作样地新建了“Tencent”以及“QQGAME”这两个文件夹。目前还不知道恶意程序为什么要释放这样的一个文件,不妨先记住,等详细分析的时候再找出原因。另外,进程列表中还出现了一个叫做dllhost.exe的进程,按照我上一篇博文的说法,你叫什么名字,我确实管不着,但是你把你的名字起得和微软系统中的文件一样,那我可就要较真了,更何况你在WINDOWS目录中自作主张,新建了一个limit的目录作为你的容身之所,因此十有八九你就是一个有问题的程序了。而打开这个limit目录,可以看到这个犯罪团伙的好几个成员:

那么一会就要拿你们几个挨个开刀了。

最后,这个团伙做得最讲良心的一件事就是,还真的弹出来一个价格表:

想想也是,假设大家点开了“截图.bmp”但是却啥也没有,那必然是要起疑心的(尽管已经来不及了),而这个最新报价正好就可以打消大家最后的疑虑,使得恶意程序长期且稳定地运行在受害者的电脑里,疯狂地窥探隐私了。

至此,关于这个团伙的基本信息就已经收集完毕了,那么我们接下来的详细分析,就会顺着我们之前的发现来展开了。