Cobaltstrike4.0的基本开启方式,和客户端的连接,及各个功能介绍。

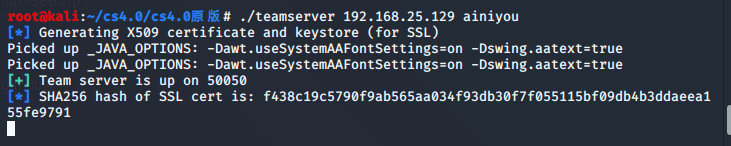

一、首先启动服务端(本人一般在kali启动服务端。)

如teamserver没权限需要赋予权限(chmod 777 teamserver)

./teamserver 服务器ip(kali) 密码(客户端连接服务器的密码) ./teamserver 192.168.1.1 ainiyou

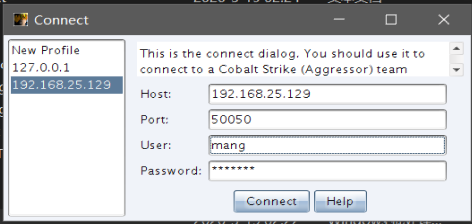

二、启动客户端连接

windows中,运行start.bat,输入服务器ip、端口、用户名(自己想显示的名字)、密码(上面设置的密码),点击connect

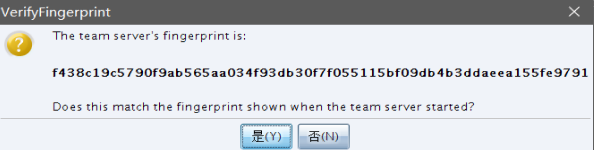

如出现此界面点击 “是” 就好。

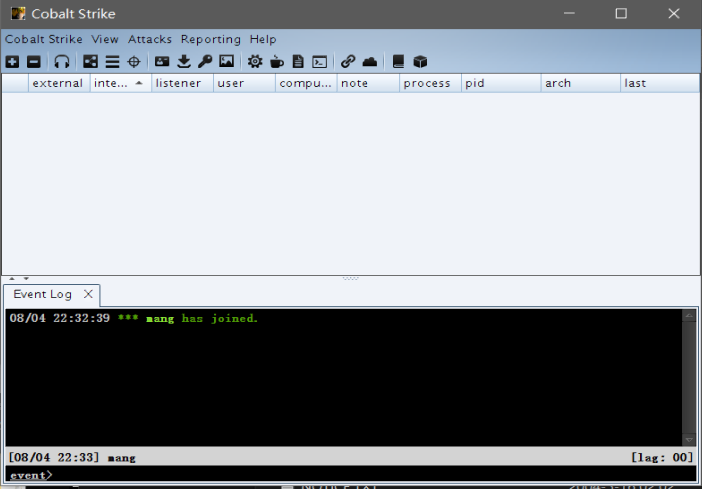

三、菜单介绍

1、Cobalt Strike New Connection // 新建连接,可连接多个服务器端 Preferences // 设置Cobal Strike界面、控制台、以及输出报告样式、TeamServer连接记录 Visualization // 主要展示输出结果的视图 VPN Interfaces // 设置VPN接口 Listenrs // 创建监听器 Script Manager // 脚本管理,可以通过AggressorScripts脚本来加强自身,能够扩展菜单栏,Beacon命令行,提权脚本等 Close // 退出连接

2、View Applications // 显示受害主机的应用信息 Credentials // 显示所有以获取的受害主机的凭证,如hashdump、Mimikatz Downloads // 查看已下载文件 Event Log // 主机上线记录以及团队协作聊天记录 Keystrokes // 查看键盘记录结果 Proxy Pivots // 查看代理模块 Screenshots // 查看所有屏幕截图 Script Console // 加载第三方脚本以增强功能 Targets // 显示所有受害主机 Web Log // 所有Web服务的日志

3、Attacks Packages: HTML Application // 生成(executable/VBA/powershell)这三种原理实现的恶意木马文件 MS Office Macro // 生成office宏病毒文件 Payload Generator // 生成各种语言版本的payload Windows Executable // 生成可执行exe木马 Windows Executable(S) // 生成无状态的可执行exe木马 Web Drive-by: Manage //对开启的web服务进行管理 Host File // 提供文件下载,可以选择Mime类型 Scripted Web Delivery // 为payload提供web服务以便下载和执行,类似于Metasploit的web_delivery Signed Applet Attack // 使用java自签名的程序进行钓鱼攻击(该方法已过时) Smart Applet Attack // 自动检测java版本并进行攻击,针对Java 1.6.0_45以下以及Java 1.7.0_21以下版本(该方法已过时) System Profiler // 用来获取系统信息,如系统版本,Flash版本,浏览器版本等 Spear Phish // 鱼叉钓鱼邮件

4、Reporting Activity Report // 活动报告 Hosts Report // 主机报告 Indicators of Compromise // IOC报告:包括C2配置文件的流量分析、域名、IP和上传文件的MD5 hashes Sessions Report // 会话报告 Social Engineering Report // 社会工程报告:包括鱼叉钓鱼邮件及点击记录 Tactics, Techniques, and Procedures // 战术技术及相关程序报告:包括行动对应的每种战术的检测策略和缓解策略 Reset Data // 重置数据 Export Data // 导出数据,导出.tsv文件格式 5、Help Homepage // 官方主页 Support // 技术支持 Arsenal // 开发者 System information //版本信息 About // 关于

四、快捷键

从左到右依次是:

1.新建连接

2.断开当前连接

3.监听器

4.改变视图为Pivot Graph(视图列表)

5.改变视图为Session Table(会话列表)

6.改变视图为Target Table(目标列表)

7.显示所有以获取的受害主机的凭证

8.查看已下载文件

9.查看键盘记录结果

10.查看屏幕截图

11.生成无状态的可执行exe木马

12.使用java自签名的程序进行钓鱼攻击

13.生成office宏病毒文件

14.为payload提供web服务以便下载和执行

15.提供文件下载,可以选择Mime类型

16.管理Cobalt Strike上运行的web服务

17.帮助

18.关于

(注:本文大部分内容均摘抄自微信公众号“web安全工具库”)