声明:本文理论大部分是苑房弘kalilinux渗透测试的内容

第五章:基本工具

克隆网页,把gitbook的书记下载到本地

httrack "http://www.mybatis.org/mybatis-3/zh/" -O ./books/mybatis/ -v

第六章: 信息收集

shodan

- 官网:https://www.shodan.io/

- 视频教程:https://asciinema.org/~Shodan

- 优质文档:http://b404.xyz/2018/02/08/Shodan-Manual/

十一章:无线渗透

无线网卡:

其实我的笔记本自带的无线网卡就很好了,完全支持aircrack-ng,因为我是 物理机直接装的kali。

之前尝试过ALFA360NH,信号大大的增强了,但是不支持WPS 破解,可能是我操作有问题,缺少必要步骤。

后来换了WN722N+卡王9db天线。信号:笔记本<WN722N(原装天线)<WN722N+卡王9db天线<<ALFA360NH。感觉卡王9db天线作用不太大。完美支持aircrack-ng。

必要步骤

不论是下面哪种加密类型破解,务必执行的步骤:

service network-manager stop

airmon check kill

最后插网卡

wep

特点:抓包复杂,破解简单。很少有ap是wep加密,但基本秒破

wpa

特点:抓包简单,破解麻烦。需要强大的字典,不一定能破解出

wps

特点:在有限的时间内一定可以破解出

- 发现支持wps的ap

wash -C -i wlan0mon

- 爆破pin码

reaver -i wlan0mon -b

-vv -c

- 根据pin码破解密码

reaver -i wlan0mon -b

-vv -p

- 还可以利用wifite破解。

十四章:流量操控

ssh本地端口转发

应用:防火墙对出方向端口限制时,突破限制。

- bodhi建立ssh隧道:ssh -Nfg -L <ssh_client_forward_port>:<app_server_ip>:<app_server_port> root@<ssh_server_ip> -p <ssh_server_port>

sudo ssh -fNCg -L 8000:47.xx.xx.xx:80 root@47.xx.xx.xx -p 22

-g:监听0.0.0.0

-f:后台

-N:不登录shell

-C:压缩

-L:本地端口

在浏览器访问 http://0.0.0.0:8000 就可以看到centos的web服务

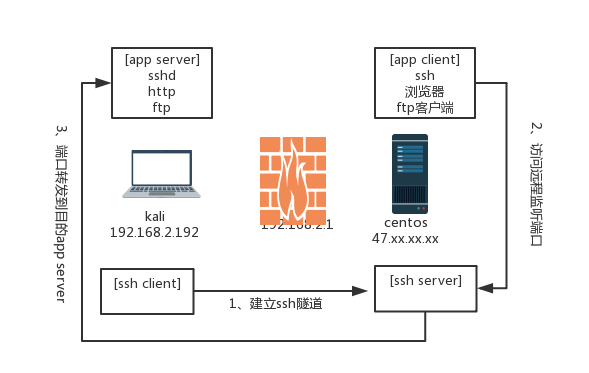

ssh远程端口转发

应用:两个不同的局域网主机可以获取对方的shell(需要一个公网主机作中介)。

- kali建立ssh隧道:ssh -Nfg -R <ssh_server_forward_port>:<app_server_ip>:<app_server_port> root@<ssh_server_ip> -p <ssh_server_port>

ssh -Nfg -R 8000:127.0.0.1:22 root@47.xx.xx.xx

由于远程端口转发-g不起作用,所以centos上还是在127.0.0.1:8000上监听,所一app client需要位于centos上(如果监听在0.0.0.0:8000,则app client可以是另一台主机)

<ssh_server_forward_port>:centos用于转发的端口

<app_server_ip>:<app_server_port>:应用服务器,可以是kali或者其他可以直接访问的机器

在centos:

ssh 127.0.0.1 -p 8000

可以直接获得kali的shell。

如果我就是要在另一台机器上访问到kali 的shell怎么办呢?

比如bodhilinux ,ip是:1.1.1.10

这时可以在centos上建立ssh本地端口转发:

ssh fCNg -L 8080:127.0.0.1:8000 root@127.0.0.1

把bodhi的请求转发发本地8000端口

在bodhi上:

sudo ssh 47.xx.xx.xx -p 8080

至此得到kali的shell。

ssh动态端口转发

应用:翻墙。

kali:192.168.2.192

centos:xx.xx.xx.xx(阿里云主机,可以访问Google)

kali: ssh -CfNg -D 9000 root@xx.xx.xx.xx -p 22

浏览器添加代理(socket5) 127.0.0.1 9000,就可以访问Google

X协议转发

ssh -X user@other_linux_ip -p 22(the port other linux ssh listening)

other_linux 和本机都要有图形界面才行