因为http传输是明文,通过抓包很容易获取到报文, 所以现在很多站点都开启了https,HTTPS在HTTP的基础上加入了SSL协议,对传输的数据进行加密。

目前主流的ssl协议是tlsv1.2

nginx 配置 https(tlsv1.2)的例子

server_name xxx.xxx.com; listen 443; ssl on; access_log /logs/nginx/xxx.xxx.com_access.log main; error_log /logs/nginx/xxx.xxx.com_error.log; ssl_certificate /opt/nginx/ssl/xxx.xxx.com.pem; # 公钥证书 ssl_certificate_key /opt/nginx/ssl/xxx.xxx.com.key; # 私钥证书 ssl_session_timeout 5m; # 客户端能够重用会话缓存中ssl参数的过期时间 ssl_protocols TLSv1 TLSv1.1 TLSv1.2; # 指定支持的协议,这里表示支持1、1.1和1.2, 如果只写1.2表示仅支持1.2. 注:OpenSSL版本要求 >= 1.0.1 ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!MD5:!ADH:!RC4:!DH:!DHE; # 加密套件,多个之间用冒号分隔,前有感叹号的表示必须废弃 ssl_prefer_server_ciphers on; # 设置协商加密算法,优先使用服务端定义的加密套件 }

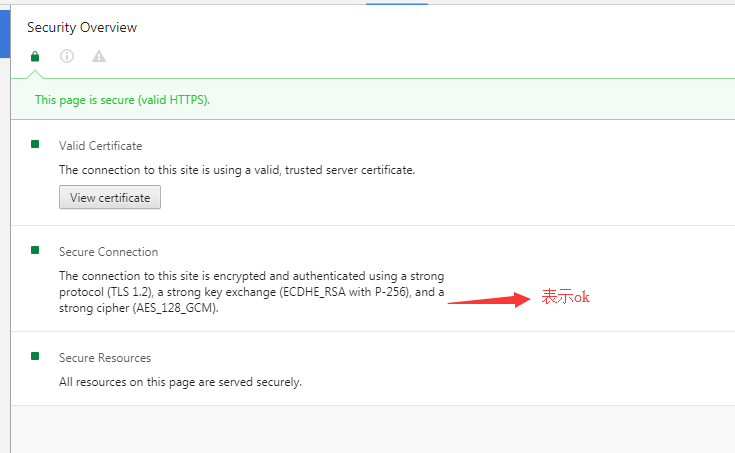

最后进行测试,打开谷歌浏览器访问, 按F12,点击security, 如果出现下面的提示说明开启了tlsv1.2,否则不行。

遇到的坑: 配置tls1.2不生效, 原因是某些站点ssl部分配置不一致。 所以一定要注意: 如果你有多个站点配置了https, 所有的站点的ssl配置部分一定要一致,要不然不会生效。

这部分最好一样:

ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE:ECDH:AES:HIGH:!NULL:!aNULL:!MD5:!ADH:!RC4:!DH:!DHE; ssl_prefer_server_ciphers on;