今天,Microsoft不小心泄露了有关新产品的信息 蠕虫的 Microsoft服务器消息块(SMB)协议中的漏洞(CVE-2020-0796)。

今天,Microsoft不小心泄露了有关安全更新的信息。 蠕虫的 Microsoft服务器消息块(SMB)协议中的漏洞。

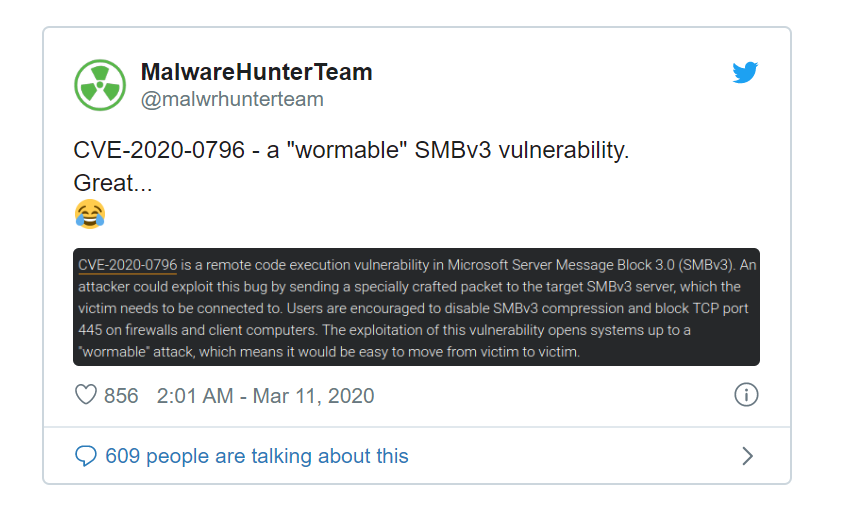

跟踪为CVE-2020-0796的问题 是服务器消息块3.0(SMBv3)网络通信协议中的远程预执行代码漏洞,IT巨头将不会在2020年3月补丁程序星期二解决此问题。

CVE-2020-0796漏洞的技术细节已经公开,但安全公司Cisco Talos和Fortinet在其网站上发布了此问题的描述。

该漏洞是由SMBv3处理恶意制作的压缩数据包,远程, 未经认证 攻击者可能利用此漏洞在应用程序的上下文中执行任意代码。

“这表示攻击企图利用Microsoft SMB服务器中的缓冲区溢出漏洞。该漏洞是由于易受攻击的软件处理恶意制作的压缩数据包时发生的错误而引起的。遥控器未经认证攻击者可以利用此漏洞在应用程序的上下文中执行任意代码。” 阅读Fortinet发布的建议。

CVE-2020-0796漏洞影响运行Windows 10版本1903,Windows Server版本1903(服务器核心安装),Windows 10版本1909和Windows Server版本1909(服务器核心安装)的设备。根据Fortinet,其他Microsoft版本应受到影响。

知识的存在 蠕虫的 影响SMB协议的缺陷正在警告专家,他们担心新一轮的 想哭 和类似NotPetya的攻击。

在等待将解决此问题的安全更新之前,Cisco Talos的专家建议禁用SMBv3压缩并阻止客户端计算机和防火墙上的445 TCP端口以缓解此问题。

根据BleepingComputer的说法,尽管Microsoft并未共享禁用SMBv3压缩的官方方法,但是Foregenix Solutions架构师Niall Newman 在分析了Srv2.sys文件后可以找到可以通过以下方法完成的工作:

1.转到HKEY_LOCAL_MACHINE System CurrentControlSet Services LanManWorkstation Parameters。2

.创建一个名为DWORD的值

。3.将其值设置为0。”

2020年3月10日更新

“ Microsoft通过Microsoft Server Message Block 3.1.1(SMBv3)协议处理某些请求的方式意识到了远程执行代码漏洞。成功利用此漏洞的攻击者可以在目标SMB服务器或SMB客户端上执行代码。” 读取咨询由Microsoft发布。

为了利用针对SMB服务器的漏洞,未经身份验证的攻击者可以将特制数据包发送到目标SMBv3服务器。为了利用针对SMB客户端的漏洞,未经认证 攻击者将需要配置恶意的SMBv3服务器,并诱使用户连接到该服务器。”