至少从2019年5月开始,恶意行为者就一直在积极部署MAZE勒索软件。勒索软件最初是通过垃圾邮件和漏洞利用工具包分发的,后来又转移到妥协后进行部署。根据我们在地下论坛中对涉嫌用户的观察以及整个Mandiant事件响应活动中的独特策略,技术和程序,多个参与者参与了MAZE勒索软件的操作。MAZE背后的行为者还维护一个面向公众的网站,在该网站上发布从拒绝支付勒索费用的受害者那里窃取的数据。

这两种破坏性入侵结果(转储敏感数据和破坏企业网络)与犯罪服务的结合使MAZE成为许多组织的显着威胁。

受害者研究

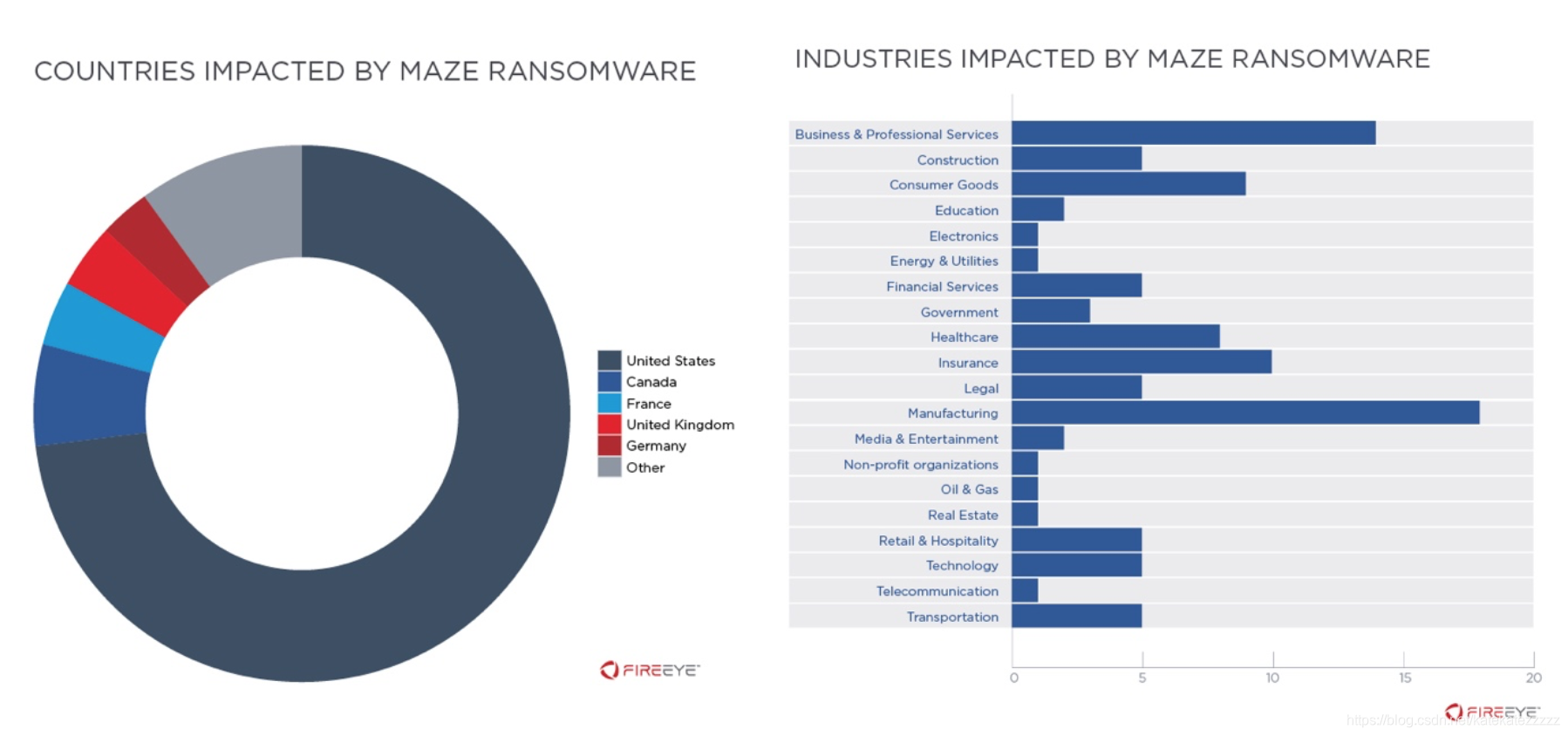

自2019年11月以来,我们已经注意到100多个媒体报道和MAZE网站上报道的100多名所谓的MAZE受害者。这些组织主要设在北美,尽管受害者几乎遍布每个地理区域。几乎所有行业(包括制造业,法律,金融服务,建筑,医疗保健,技术,零售和政府部门)都受到了影响,表明这些业务的性质是不加区别的。

MAZE在会员模式下运作,而不是由单个小组分发。在这种商业模式下,勒索软件开发人员将与负责分发恶意软件的其他参与者(即分支机构)合作。在这些情况下,当受害者支付赎金要求时,勒索软件开发人员会收取佣金。MAZE勒索软件的直接关联公司还与执行特定任务的其他参与者合作,以支付一定比例的赎金。这包括提供与组织进行初步接触的合作伙伴,以及负责侦察,特权升级和横向移动的渗透测试者-每个人似乎都是以百分比为基础的。值得注意的是,在某些情况下,可以按薪金聘请演员(相对于佣金)来执行特定任务,例如确定受害组织及其年收入。这允许在网络犯罪生态系统内进行专业化,最终提高效率,同时仍允许所有相关方获利。

最初通过漏洞利用工具包和垃圾邮件活动分发的MAZE

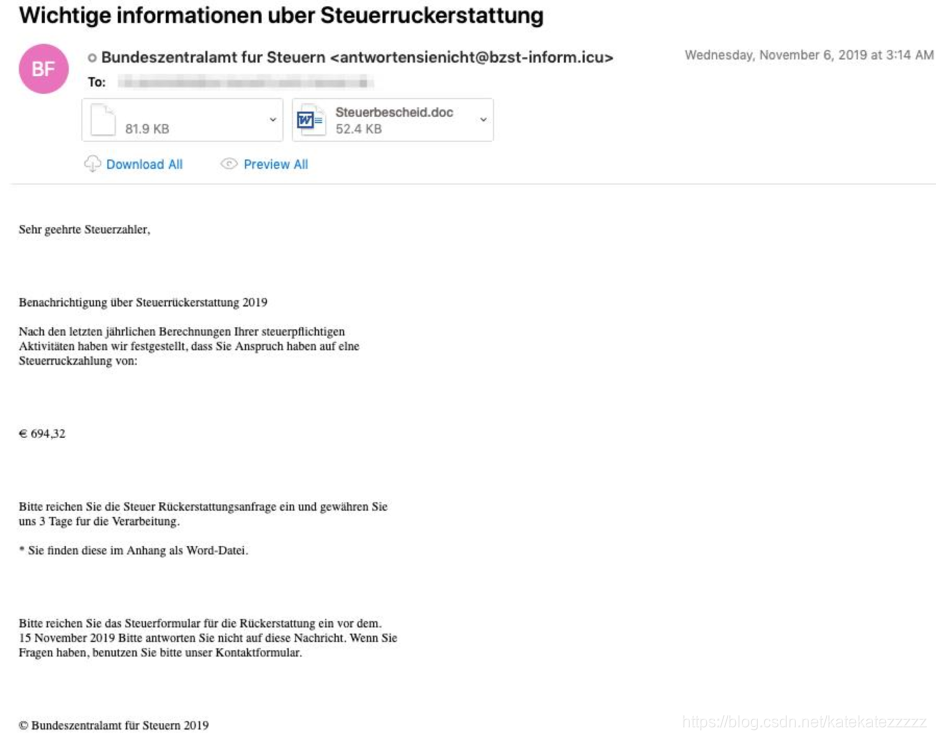

直到2019年末,MAZE勒索软件最初都是直接通过漏洞利用工具包和垃圾邮件活动进行分发。例如,在2019年11月,Mandiant观察到多次电子邮件活动,主要向德国和美国组织中的个人提供了Maze勒索软件,尽管其中有大量电子邮件是还交付给加拿大,意大利和韩国的实体。这些电子邮件使用税收,发票和包裹递送主题以及文档附件或指向可下载并执行Maze勒索软件的文档的内联链接。

11月6日至7日,针对德国的迷宫运动使用主题行“ Wichtige informationen uber Steuerruckerstattung”和“ 1&1 Internet AG-Ihre Rechnung 19340003422 vom 07.11.19”发送了载有大量文档的文件(图3)。收件人包括各行各业的组织中的个人,其中,金融服务,医疗保健和制造业是最常见的对象。这些电子邮件是使用许多恶意域名发送的,这些恶意域名的注册人地址为gladkoff1991@yandex.ru。

11月8日,一场运动将迷宫游戏主要分发给了位于美国的金融服务和保险组织。这些电子邮件源自受感染或欺骗的帐户,并包含用于下载Maze可执行有效负载的内联链接。

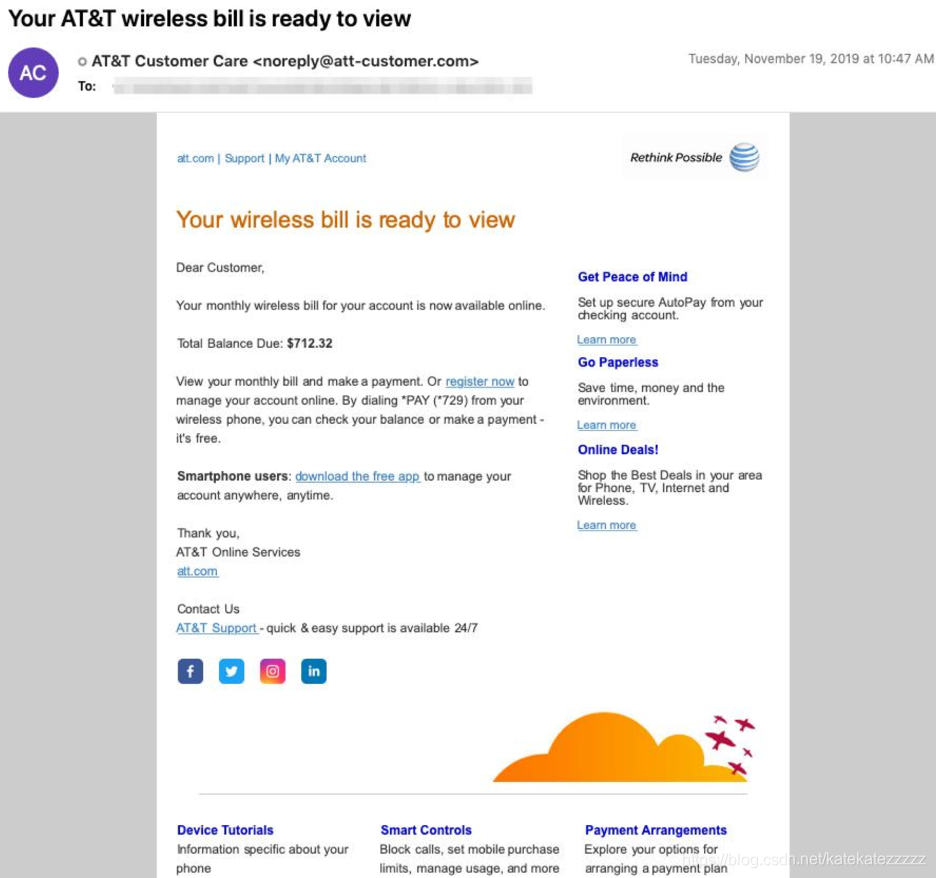

11月18日至19日,一场迷宫运动针对使用电话账单和包裹递送主题的宏文档,针对在美国和加拿大多个行业开展业务的个人(图4和图5)。这些电子邮件使用“包裹遗失”和“您的AT&T无线账单已准备好查看”主题,并使用多个恶意域进行发送,其注册地址为abusereceive@hitler.rocks。值得注意的是,该注册人地址还被用于在2019年11月底之前创建多个意大利语域。

转移到妥协后的发行以最大程度地发挥影响力

使用MAZE的参与者已经越来越多地转向在勒索软件受损后进行部署。这种方法提供了一个机会,可以在受害者的环境中感染更多的主机并窃取数据,从而利用这些压力对组织施加额外的压力以支付勒索费用。值得注意的是,至少在某些情况下,这些操作的幕后行为者除解密密钥外还对未释放的失窃数据收取额外费用。

尽管在发布MAZE勒索软件之前的高级入侵场景大致相似,但是入侵之间存在显着差异,表明归因于不同的团队。即使在这些团队中,网络犯罪分子也似乎是面向任务的,这意味着一个运营商不对整个生命周期负责。以下各节突出显示了在事件的子集中看到的TTP,并用于说明由于许多不同的参与者参与这些操作的不同阶段而可能发生的分歧。值得注意的是,从最初入侵到加密之间的时间间隔也从几周到几个月不等。

最初的妥协

在经过分析的MAZE勒索软件事件中,入侵向量几乎没有明确的模式。这与我们对使用MAZE征求合作伙伴进行网络访问的多个参与者的观察一致。以下是一些Mandiant事件响应活动的观察结果样本:

- 用户下载了一个恶意的主题为主题的Microsoft Word文档,该文档包含启动了IcedID有效负载的宏,该宏最终用于执行BEACON实例。

- 演员通过RDP登录到面向互联网的系统。用于授予初始访问权限的帐户是通用支持帐户。尚不清楚演员是如何获得该帐户的密码的。

- 演员利用了面向Internet的系统上的错误配置。这种访问使参与者能够部署工具以转入内部网络。

- 演员使用弱密码登录到Citrix Web门户帐户。通过身份验证的访问,参与者可以在内部系统上启动Meterpreter有效负载。

建立立足点并保持存在

合法凭证的使用以及BEACON在受害环境中的广泛分布似乎是行为者用来在受害网络中建立立足点并维持存在的一致方法,因为他们希望实现部署MAZE勒索软件的最终目标。尽管存在这些常见的行为,我们已经观察到一个参与者创建了自己的域帐户以启用后期操作。

- 跨多个事件,部署MAZE的威胁行动者通过在许多服务器和工作站上安装BEACON有效负载,在受害者环境中建立了立足点。

- Web Shell已部署到面向Internet的系统。这些Web Shell授予的系统级别访问权限用于启用初始特权升级和后门执行。

- 入侵操作员会定期获得并维护对具有多个权限的多个域和本地系统帐户的访问权限,这些权限在整个操作过程中一直使用。

- 角色创建了一个新的域帐户,并将其添加到域管理员组。

升级特权

尽管Mandiant已经观察到MAZE入侵操作员使用Mimikatz收集凭据以启用特权升级的多种情况,但在许多情况下,通过使用Bloodhound以及更多手动搜索包含凭据的文件,这些努力也得到了支持。

- 初次访问后不到两周,演员就下载了存档文件mimi.zip并与之交互,该存档文件包含与凭证收集工具Mimikatz相对应的文件。在接下来的几天中,在受影响的环境中的两个域控制器上标识了相同的mimi.zip存档。

- 演员试图在环境中查找带有单词“ password”的文件。此外,还创建了一些归档文件,其文件名暗示了凭证收集活动。

- 演员试图识别运行KeePass密码安全软件的主机。

- 在多个事件中,使用了Bloodhound实用程序,大概是用来评估使用域管理员特权获取凭据的可能方法。

- 演员主要使用Procdump和Mimikatz收集凭证,以用于以后的入侵阶段。值得注意的是,还使用了Bloodhound和PingCastle,大概是为了使攻击者能够了解受影响的组织的Active Directory配置。在这种情况下,负责任的参与者还尝试将收集的凭据泄漏到多个不同的云文件存储服务。

侦察

Mandiant在观察到的MAZE事件中观察到了广泛的网络,主机,数据和Active Directory侦查方法。跨这些事件的各种工具和方法可能最好地突出了负责任的行为者与受害人网络进行交互的方式。

- 在某些入侵中,侦察活动在获得对受害者网络的初始访问权限后的三天内发生。负责的演员通过Cobalt Strike执行了大量侦察脚本,以收集与网络,主机,文件系统和域相关的信息。

- 尽管参与者还提供并使用了Advanced IP Scanner和Adfind来支持其这一阶段的操作,但使用了多个内置的Windows命令来对受影响的环境进行网络,帐户和主机侦察。

- 初步的网络侦查是使用名为“ 2.bat”的批处理脚本进行的,该脚本包含一系列nslookup命令。该脚本的输出被复制到名为“ 2.txt”的文件中。

- 演员通过编码的PowerShell脚本将与IT环境相关的侦察命令输出数据和文档传输到攻击者控制的FTP服务器。

- 在几天的时间里,一个演员使用Bloodhound,PowerSploit / PowerView(Invoke-ShareFinder)和一个旨在枚举内部主机目录的侦查脚本进行了侦查活动。

- 演员使用adfind工具和批处理脚本来收集有关其网络,主机,域和用户的信息。该批处理脚本(2adfind.bat)的输出使用名为7.exe的7zip归档实用程序的实例保存到名为“ ad.7z”的存档中。

- 参与者使用工具smbtools.exe 评估帐户是否可以登录整个环境中的系统。

- 参与者从受影响环境中的文件服务器收集了目录列表。大约一个月后,观察到数据泄露的证据,这表明创建这些目录清单可能是先驱活动,为参与者提供了他们可能用来识别敏感数据以供将来泄露的数据。

横向运动

在大多数MAZE勒索软件事件中,横向移动是通过Cobalt Strike BEACON并使用先前收集的凭据来完成的。尽管有这种统一性,但也观察到了一些替代工具和方法。

- 攻击者在很大程度上依靠Cobalt Strike BEACON在受影响的环境中横向移动,尽管他们也使用ngrok实用程序通过隧道传输RDP,并使用tscon劫持合法的rdp会话以实现横向移动和特权提升。

- 演员利用从最初获得立足点的系统获得的受损服务和用户帐户,在某些网络中横向移动。这使他们能够立即访问其他系统。然后使用被窃取的凭证通过RDP在网络上横向移动并安装BEACON有效负载,从而使参与者可以访问近一百台主机。

- 一名演员使用Metasploit横向移动,然后使用本地管理员帐户将Cobalt Strike有效负载部署到系统中。

- 2019年初和后期,至少有一位演员尝试使用EternalBlue进行横向移动; 但是,没有证据表明这些尝试是成功的。

完成任务

有证据表明,在大多数分析过的MAZE勒索软件事件中,都有数据泄漏。尽管恶意行为者可以通过各种方式(例如在地下论坛中出售商品,欺诈)将被盗数据货币化,但众所周知,如果受害者组织不支付勒索费用,雇用MAZE的行为者会威胁释放被盗数据。

- 已经观察到有一个actor使用base64编码的PowerShell脚本将数据泄露到FTP服务器,该脚本设计为使用硬编码的用户名和密码将带有.7z文件扩展名的任何文件上传到预定义的FTP服务器。该脚本似乎与2013年首次发布到Microsoft TechNet 的脚本略有不同。

- 还使用了不同的base64编码的PowerShell命令在单独的事件中启用此功能。

- 部署MAZE勒索软件的参与者也使用WinSCP实用程序将数据泄漏到攻击者控制的FTP服务器。

- 已经观察到有演员使用文件复制实用程序并将盗窃的数据复制到云文件托管/共享服务。

- 在部署MAZE勒索软件之前,威胁参与者使用7zip实用程序来归档来自各种公司文件共享的数据。然后,使用WinSCP实用程序通过FTP将这些档案压缩到攻击者控制的服务器中。

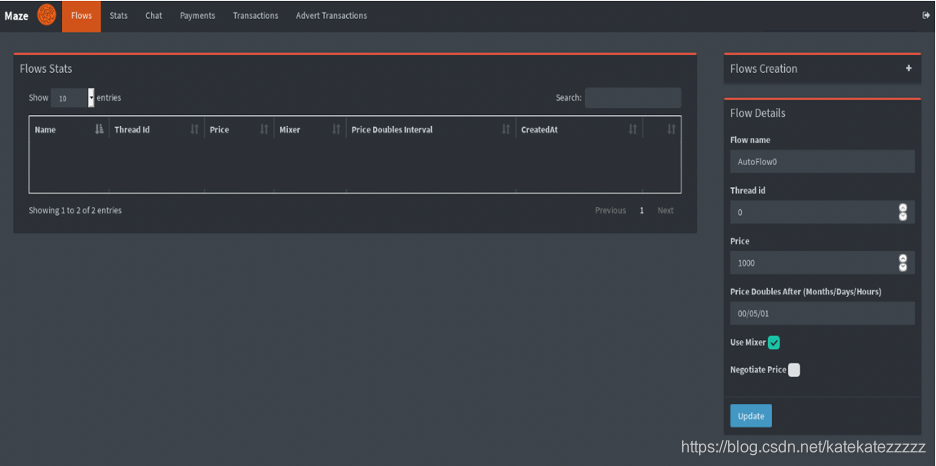

除了盗窃数据外,行动者还部署MAZE勒索软件来加密在受害者网络上识别的文件。值得注意的是,前面提到的MAZE面板具有一个选项,可以指定赎金需求翻倍的日期,这可能会给他们的需求带来紧迫感。

- 从受害环境中窃取数据五天后,行动者将MAZE勒索软件二进制文件复制到受害环境中的15台主机上,并成功地在部分系统上执行了该勒索软件。

- 攻击者使用批处理脚本以及一系列包含主机名的txt文件来在受害环境中的许多服务器和工作站上分发和执行MAZE勒索软件。

- 参与者将MAZE勒索软件部署到数十台主机,并使用在入侵中较早创建的域管理员帐户明确登录到每个系统。

- 敏感数据泄露后,参与者立即开始将MAZE勒索软件部署到整个网络的主机上。在某些情况下,最终加密了数千台主机。加密过程如下:

- 使用名为start.bat的批处理脚本来执行一系列名称为xaa3x.bat或xab3x.bat的辅助批处理脚本。

- 这些批处理脚本中的每个脚本都包含一系列命令,这些命令使用copy命令,WMIC和PsExec在受影响的主机上复制并执行kill脚本(windows.bat)和MAZE勒索软件实例(sss.exe)。

- 值得注意的是,对受影响环境的取证分析显示,MAZE部署脚本的目标主机数量是最终加密主机的十倍。