参考文章链接:https://blog.csdn.net/qq_42311391/article/details/89477993

感谢大佬的无私分享!

图片马的制作在之前的文章中有记载,就是用 c32 工具将正常的图片的十六进制展现出来,然后加入木马即可;

突然发现,自己好多东西并没有理解的特别清楚。

为什么以前上传图片马的时候,在用菜刀连接就可以连接上呢?

之前做文件包含漏洞一直是包含PHP文件,这次包含jpg格式的文件突然有点整不清了。

<?php //file_get_contents($_GET['a']); $anything = $_GET['a']; include $anything ; ?>

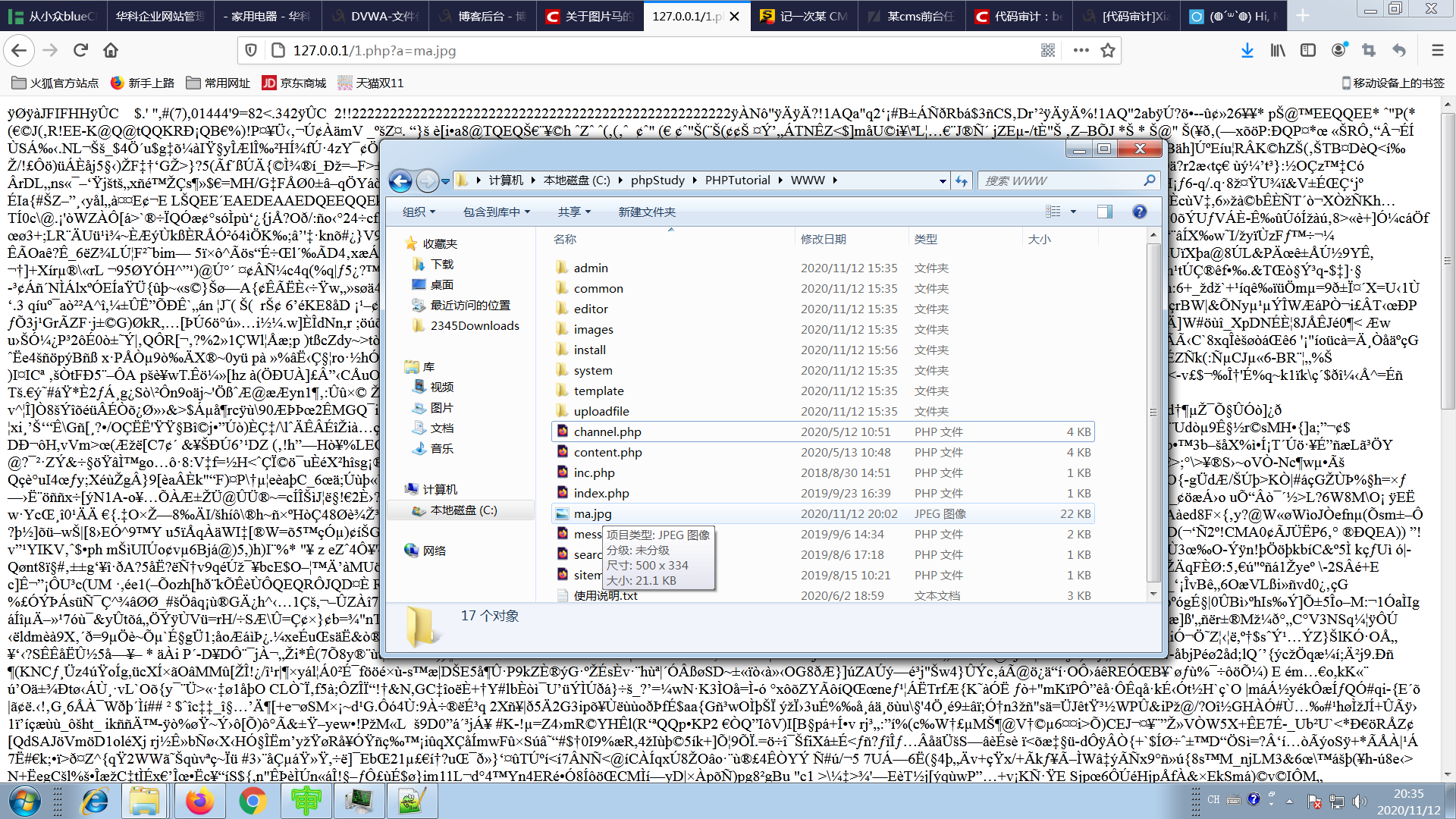

传入 ?a=ma.jpg

传进来的任何数据,只要被 include 包含,均被当作 PHP文件执行!

图片马里面的PHP代码自然也就会被当做PHP执行!!