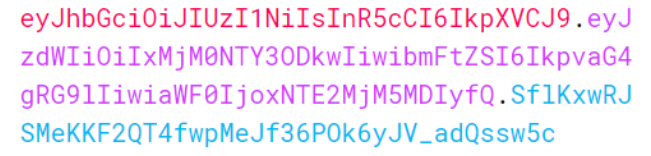

该对象为一个很长的字符串,字符之间通过"."分隔符分为三个子串。每一个子串表示了一个功能块,总共有以下三个部分:JWT头、有效载荷和签名

1. JWT的组成

1.JWT头部分是一个描述JWT元数据的JSON对象

1 { 2 "alg": "HS256", 3 "typ": "JWT" 4 }

alg属性表示签名使用的算法,默认为HMAC SHA256(写为HS256)

type属性表示令牌的类型,JWT令牌统一写为JWT

最后,使用Base64 URL算法将上述JSON对象转换为字符串保存。

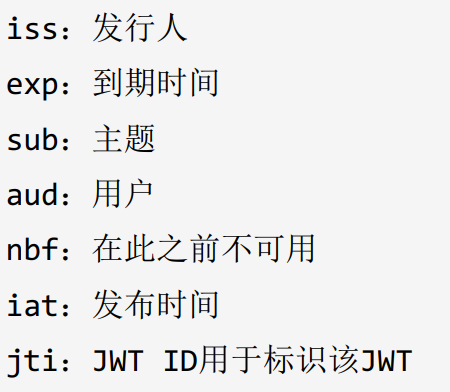

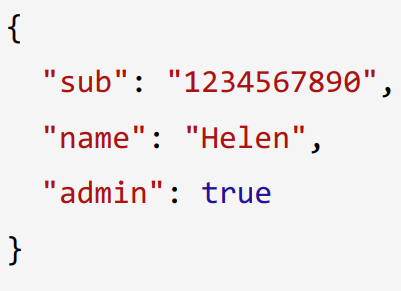

2. 有效载荷

有效载荷部分,是JWT的主体内容部分,也是一个JSON对象,包含需要传递的数据

自定义私有字段

3. 签名哈希

签名哈希部分是对上面两部分数据签名,通过指定的算法生成哈希,以确保数据不会被篡改

首先,需要指定一个密码(secret)。该密码仅仅为保存在服务器中,并且不能向用户公开。然后,使用标头中指定的签名算法(默认情况下为HMAC SHA256)根据以下公式生成签名

1 String secret = "123456"; 2 HMACSHA256(base64UrlEncode(header) + "." + base64UrlEncode(claims), secret)

Base64URL中对他们做了替换:"="去掉,"+"用"-"替换,"/"用"_"替换

4. JWT的用法

客户端接收服务器返回的JWT,将其存储在Cookie或localStorage中。此后,客户端将在与服务器交互中都会带JWT。如果将它存储在Cookie中,就可以自动发送,但

是不会跨域,因此一般是将它放入HTTP请求的Header Authorization字段中。当跨域时,也可以将JWT被放置于POST请求的数据主体中。

2. JWT令牌的使用

1. 引入jwt依赖

1 <dependencies> 2 <!-- JWT--> 3 <dependency> 4 <groupId>io.jsonwebtoken</groupId> 5 <artifactId>jjwt</artifactId> 6 <version>0.7.0</version> 7 </dependency> 8 </dependencies>

2. JWT工具类

import io.jsonwebtoken.Claims; import io.jsonwebtoken.Jws; import io.jsonwebtoken.Jwts; import io.jsonwebtoken.SignatureAlgorithm; import org.springframework.util.StringUtils; import javax.servlet.http.HttpServletRequest; import java.util.Date; public class JwtUtils { public static final long EXPIRE = 1000 * 60 * 60 * 24; public static final String APP_SECRET = "ukc8BDbRigUDaY6pZFfWus2jZWLPHO"; public static String getJwtToken(String id, String nickname){ String JwtToken = Jwts.builder() .setHeaderParam("typ", "JWT") .setHeaderParam("alg", "HS256") .setSubject("guli-user") .setIssuedAt(new Date()) .setExpiration(new Date(System.currentTimeMillis() + EXPIRE)) .claim("id", id) .claim("nickname", nickname) .signWith(SignatureAlgorithm.HS256, APP_SECRET) .compact(); return JwtToken; } /** * 判断token是否存在与有效 * @param jwtToken * @return */ public static boolean checkToken(String jwtToken) { if(StringUtils.isEmpty(jwtToken)) return false; try { Jwts.parser().setSigningKey(APP_SECRET).parseClaimsJws(jwtToken); } catch (Exception e) { e.printStackTrace(); return false; } return true; } /** * 判断token是否存在与有效 * @param request * @return */ public static boolean checkToken(HttpServletRequest request) { try { String jwtToken = request.getHeader("token"); if(StringUtils.isEmpty(jwtToken)) return false; Jwts.parser().setSigningKey(APP_SECRET).parseClaimsJws(jwtToken); } catch (Exception e) { e.printStackTrace(); return false; } return true; } /** * 根据token获取会员id * @param request * @return */ public static String getMemberIdByJwtToken(HttpServletRequest request) { String jwtToken = request.getHeader("token"); if(StringUtils.isEmpty(jwtToken)) return ""; // System.out.println("解析前"); // System.out.println(jwtToken); Jws<Claims> claimsJws = Jwts.parser().setSigningKey(APP_SECRET).parseClaimsJws(jwtToken); // System.out.println("解析后"); Claims claims = claimsJws.getBody(); // System.out.println(claims.get("id")); return (String)claims.get("id"); } }

3. Token管理工具

1 import io.jsonwebtoken.CompressionCodecs; 2 import io.jsonwebtoken.Jwts; 3 import io.jsonwebtoken.SignatureAlgorithm; 4 import org.springframework.stereotype.Component; 5 6 import java.util.Date; 7 8 @Component 9 public class TokenManager { 10 11 private long tokenExpiration = 24*60*60*1000; 12 private String tokenSignKey = "123456"; 13 14 public String createToken(String username) { 15 String token = Jwts.builder().setSubject(username) 16 .setExpiration(new Date(System.currentTimeMillis() + tokenExpiration)) 17 .signWith(SignatureAlgorithm.HS512, tokenSignKey) 18 .compressWith(CompressionCodecs.GZIP) 19 .compact(); 20 return token; 21 } 22 23 public String getUserFromToken(String token) { 24 String user = Jwts.parser().setSigningKey(tokenSignKey).parseClaimsJws(token).getBody().getSubject(); 25 return user; 26 } 27 28 public void removeToken(String token) { 29 //jwttoken无需删除,客户端扔掉即可。 30 } 31 32 }