10项最严重的Web 应用程序安全风险

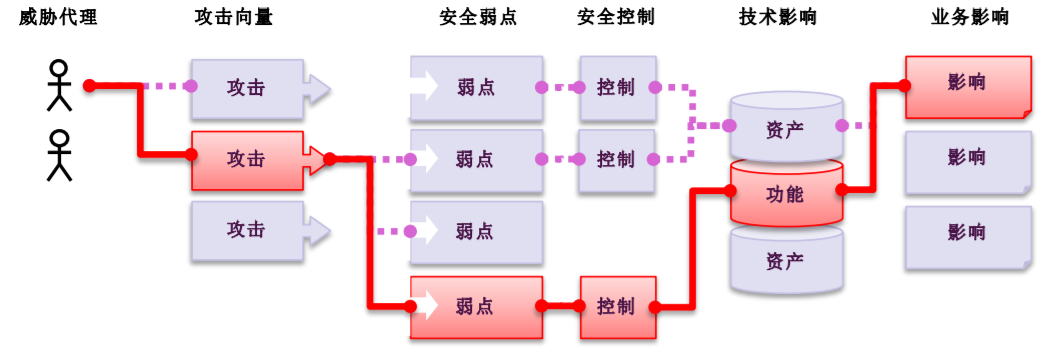

什么是应用程序安全风险?

攻击者可以通过应用程序中许多不同的路径方法去危害您的业务或者企业组织。每种路径方法都代表了一种风险, 这些风险可能会,也有可能不会严重到值得您去关注。

有时,这些路径方法很容易被发现并利用,但有的则非常困难。同样,所造成危害的范围也从无损坏到有可能完全 损害您的整个业务。为了确定您的企业的风险,可以结合其产生的技术影响和对企业的业务影响,去评估威胁代理、攻 击向量和安全漏洞的可能性。总之,这些因素决定了全部的风险。

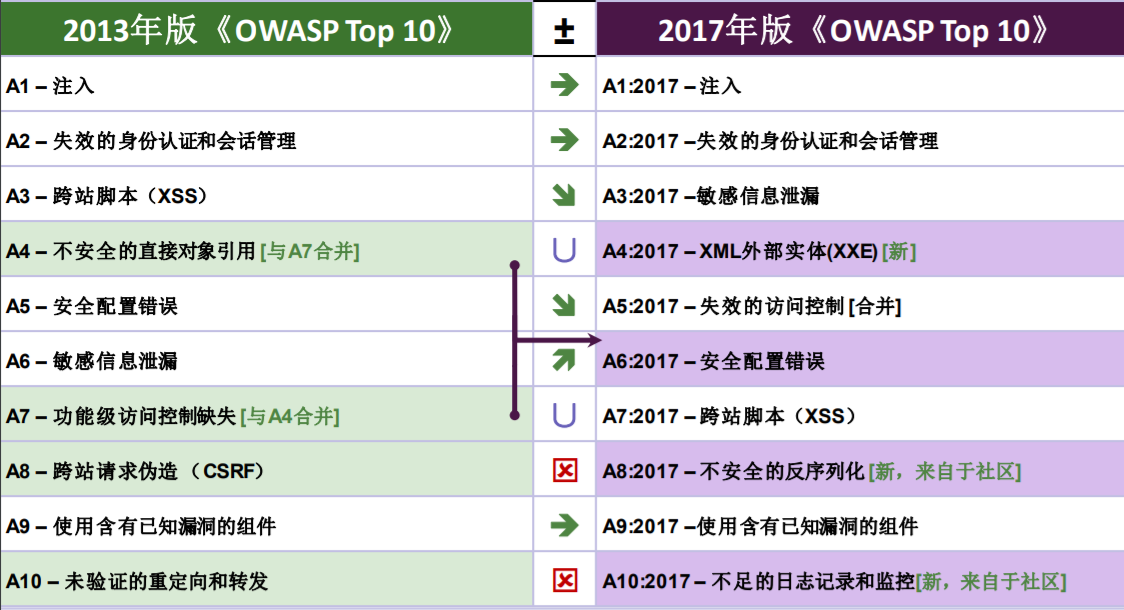

OWASP Top 10 应用安全风险– 2017

- A1:注入

将不受信任的数据作为命令或查询的一部分发送到解析器时,会产生诸如SQL注入、OS注入和LD AP注 入的注入缺陷。攻击者的恶意数据可以诱使解析器在没有适当授权的情况下执行非预期命令或访问 数据。

- A2:失效的身 份认证和会话管理

通常,通过错误使用应用程序的身份认证和会话管理功能,攻击者能够破译密码、密钥或会话令牌, 或者利用其它开发中的缺陷来冒充其他用户的身份(暂时或永久)。

- A3:敏感数据 泄露

许多Web应用程序和API都无法正确保护敏感数据,例如:财务数据、医疗保健数据和PII。攻击者可 以窃取或修改这些未加密的数据,以进行信用卡诈骗、身份盗窃或其他犯罪。因此,我们需要对敏 感数据加密,这些数据包括:传输过程中的数据、被存储的数据以及浏览器交互数据。

- A4:XML 外部 实体(XXE)

许多较早的或配置不佳的XML处理器评估了XML文档中的外部实体引用。外部实体可以通过URI文件 处理器、在Windows服务器上未修复的SMB文件共享、内部端口扫描、远程代码执行来实施拒绝服务 攻击,例如:Billion Laughs攻击。

- A5:失效的访 问控制

未对通过身份验证的用户实施恰当的访问控制。攻击者可以利用这些缺陷访问未经授权的功能或数 据,例如:访问其他用户的帐户、查看敏感文件、修改其他用户的数据、更改访问权限等。

- A6:安全配置 错误

安全配置错误是数据中最常见的缺陷,这部分缺陷包含:手动配置错误、临时配置(或根本不配 置)、不安全的默认配置、开启 S3 bucket、不当的 HTTP 标头配置、包含敏感信息的错误信息、未及 时修补或升级(或根本不修补和升级)系统、框架、依赖项和组件。

- A7:跨站脚本(XSS)

每当应用程序的新网页中包含不受信任的、未经过恰当验证或转义的数据,或者使用可以创建 JavaScript 的浏览器 API 更新现有的网页时,就会出现 XSS 缺陷。XSS 缺陷让攻击者能够在受害者的浏 览器中执行脚本,并劫持用户会话、污损网站或将用户重定向到恶意站点。

- A8:不安全的 反序列化

当应用程序接收到恶意的序列化对象时,会出现不安全的反序列缺陷。不安全的反序列化会导致远 程代码执行。即使反序列化缺陷不会导致远程代码执行,也可以重播、篡改或删除系列化对象以欺 骗用户、进行注入攻击和提升权限。

- A9:使用含有 已知漏洞的组件

组件(例如:库、框架和其他软件模块)运行和应用程序相同的权限。如果使用含有已知漏洞的组 件,这样的攻击可以造成严重的数据丢失或服务器接管。使用含有已知漏洞的组件的应用程序和API, 可能会破坏应用程序防御、造成各种攻击并产生严重影响。

- A10:不足的日志记录和 监控

不足的日志记录和监控,以及事件响应集成的丢失或无效,使得攻击者能够进一步攻击系统、保持 持续性或转向更多系统,以及篡改、提取或销毁数据。大多数缺陷研究显示,缺陷被检测出的时间 超过200天,并且通常通过外部检测方检测,而不是通过内部进程或监控检测。