0x00 框架运行环境

ThinkPHP是一个免费开源的,快速、简单的面向对象的轻量级PHP开发框架,是为了敏捷WEB应用开发和简化企业应用开发而诞生的。ThinkPHP从诞生以来一直秉承简洁实用的设计原则,在保持出色的性能和至简的代码的同时,也注重易用性。

PDO查询能阻止大多数传参攻击,而且框架要求的php版本是5.4;这就防止了php在5.3.6下有个PDO本地查询造成SQL注入的漏洞。

0x01 漏洞分析和利用场景

该漏洞形成最关键的一点是需要开启debug模式,而Tp官方最新的版本5.0.9默认依旧是开放着调试模式

下载最新版本的5.0.9完整版

本地按照官方给的文档安装成功后,新建一个模型

再来新建一个index控制器下的test方法

变量$ids引入的方式是数组 , 在这里要看下官方的input函数

Thinkphp5.0引入了一个新的助手函数input来替代3.2.3版本里的I函数;

/a 表示参数ids取值的规则是通过数组的形式来获取到,这点很关键

最后用update保存一组数据,从代码层看上去没有进行SQL拼接的痕迹;

那就看一下update方法框架是怎么定义的

前面的参数传入数据,后面的参数传入条件,重点跟踪下$where这个条件变量 ,接着跟到save()方法里

继续跟踪到 hinkphplibrary hinkdbBuilder.php

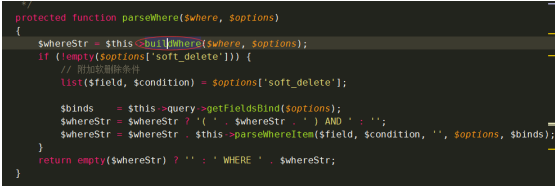

又引入了parseWhere方法

最终找到了最核心的方法buildWhere 和 parseWhereItem

这段代码当引入了in 或者 not in的时候遍历value的key和value

而key在绑定编译指令的时候又没有安全处理,所以导致了在预编译的时候SQL异常

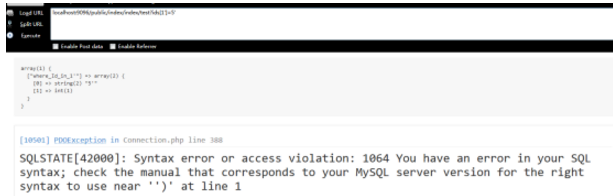

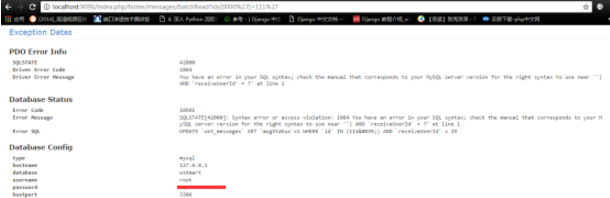

笔者测试的结果如下图

数据库链接账户和密码已被泄漏;

看页面提示是有SQL注入的,笔者在这里也尝试着使用MYSQL报错注入,但结果失败的。

值得一提的是这种数据库账户和密码泄漏的前提是SQL语句执行失败或者发生异常的时候才会出现。如果非SQL语法错误的debug模式下是不会泄漏数据库账户和密码的,比如下图笔者请求一个不存在的动作test1方法

那这样的问题是不是存在于更新的操作中?结论当然不是的,这种问题也会产生与select查询方法里;看下方代码

public function test()

{

$ids = input("ids/a");

$gather = new Gather();

$gather->where(['Id' => ['in', $ids]])->select();

}再用hackbar提交请求

依旧可以报错; 顺藤摸瓜发现delete方法也存在这个问题,那再手工实验证明一下

只需要将select换成delete就可以了

再用hackbar提交数据

触发该漏洞的关键词有下面这些

Like 、not like 、in 、not in0x02 案例分析

笔者这里下载了一套商城系统 ,这个框架也是很听话的用了官方的配置,debug模式开启

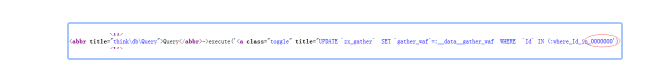

下图是可以触发该漏洞的一段代码

Ids这块input函数取值进来的时候,开发者引入自定义的过滤函数,可以将单引号和双引号都进行html编码

但当笔者提交

?ids[0000%27] =111Pdo在预编译的时候报错

很轻松的就可以获得数据库账户和密码。

0x03网络实战

笔者对某个站安全测试 ,为了防止查水表,具体域名隐藏

第一步需要注册一个用户,前台是免费注册的

注册登录成功后,直接GET请求 http://xxx.com/home/messages/batchRead?ids[0']=1

笔者尝试着连接对方的数据库,可惜的是运气不好

0x04漏洞总结

Tp5.0框架采用PDO机制已经很安全了,只要不出现拼接字符的现象,至少在绑定参数查询的时候不会产生注入漏洞;也由此可见tp底层对于传入数组的key值没有做安全过滤,导致在预编译绑定参数 处理的时候依旧存在注入字符,结果是框架本身在默认开启调试模式的时候报错给出重要的敏感数据。

0x05漏洞修复

对于这个$k 可以过滤掉所有的特殊字符,以防特殊字符的引入造成MYSQL的报错;当然最好的办法还是关闭掉debug模式,期待官方升级最新的版本把debug模式默认关闭掉。