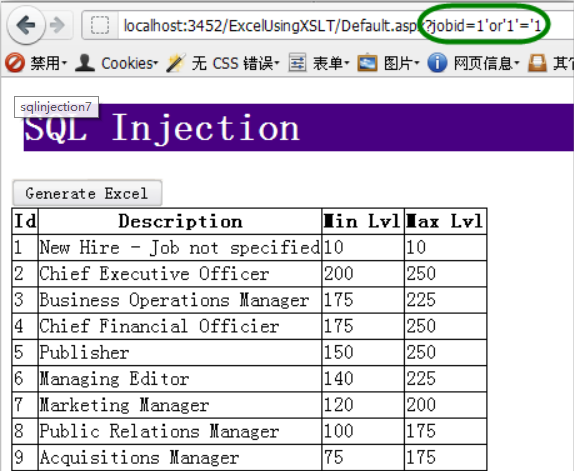

SQL Injection:通过SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到

欺骗服务器执行恶意的SQL命令。

向服务器端提交事先准备好的数据,拼凑出攻击者想要的SQL语句,以改变数据库操作执行计划。

注入途径:GET,POST,Client-Agent,Cookie,Server Enviroment...

注意:

1、永远不要行人用户的输入,要对用户输入进行校验,可通过正则表达式,或限制长度,对单引号和=转换。

2、永远不要使用动态拼装SQL,可使用参数化SQL,或直接使用存储过程进行数据库查询。数据表添加架构,降低表明被猜出来的可能性。

3、不要使用管理员权限的数据库连接

4、不要把机密信息明文存放,请加密

5、应用的异常信息应该给的尽量少,最好使用自定义的错误信息进行包装

回答总结:

SQL injection攻击网络主要时通过SQL命令插入到web表单提交、输入域名、页面请求页面查询字符串,拼凑出攻击者想要的SQL,改变数据库操作。

如果将输入的方式输入为,SELECT * from Users WHERE login = ''AND password = '',注入为SELECT * from Users WHERE login = '' or '1'='1' AND password = '' or '1'='1',那么就可以获得全部的信息。

所以,如果我们要防止SQL injection,不要动态拼装SQL,可使用参数化SQL或使用直接存储过程。还有就是要注意对输入进行校验,可以用正则表达式。不要用管理员权限进行数据连接。用户的信息要加密,不要明文存放。