iptables 的基本认识

Netfilter 组件

- 内核空间,集成在 Linux 内核中

- 扩展各种网络服务的结构化底层架构

- 内核中选取五个位置放了五个 hook(钩子)function(INPUT、OUTPUT、FORWARD、PREROUTING、POSTROUTING),而这五个 hook function 向用户开放,用户可以通过一个命令工具

- (iptables)向其写入规则

- 由信息过滤表(table),包含控制 IP 包处理的规则集(rules),规则被分组放在链(chain)上

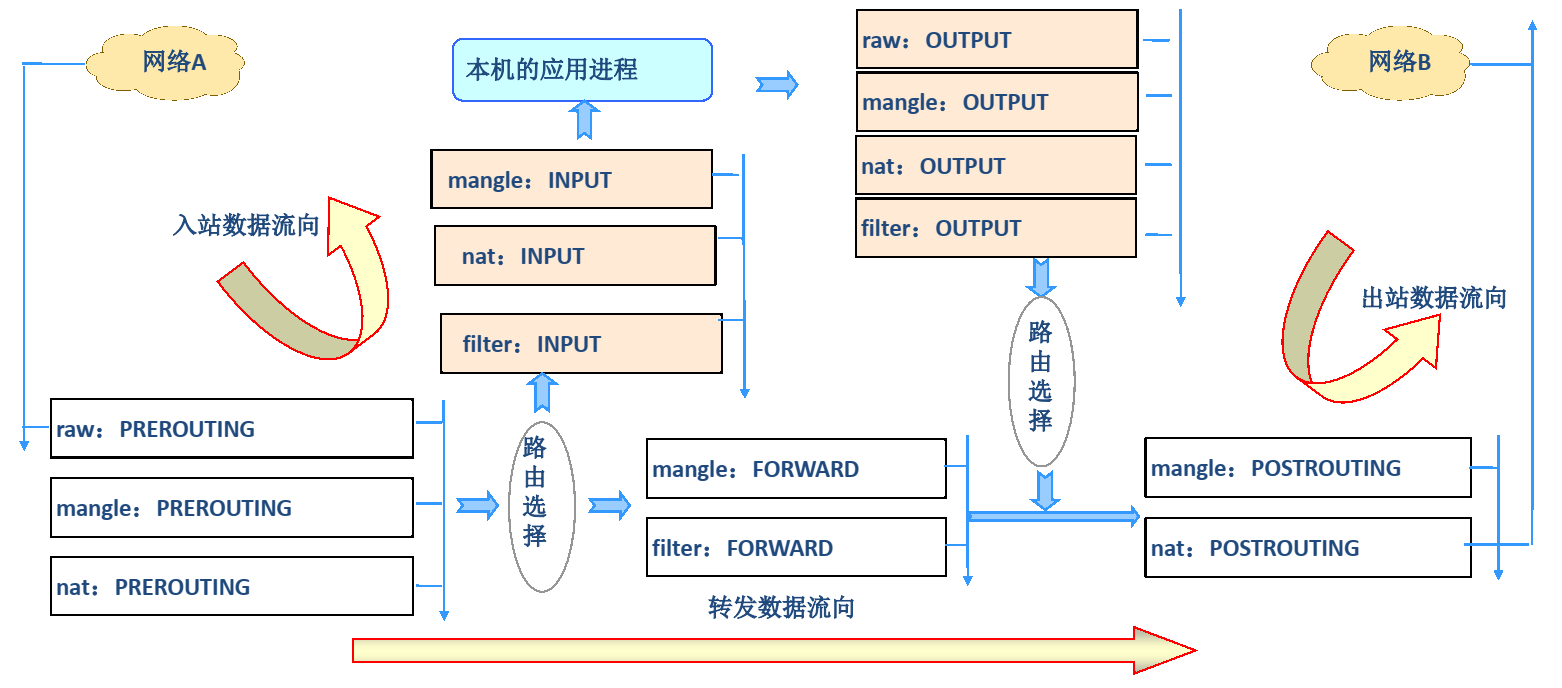

三种报文流向

- 流入本机:PREROUTING ----> INPUT ----> 用户空间进程

- 流出本机:用户空间进程 ----> OUTPUT ----> POSTROUTING

- 转发:PREROUTING ----> FORWARD ----> POSTROUTING

iptables 的组成

iptables 由五个表和五个链以及一些规则组成

-

五个表 table:filter、nat、mangle、raw、security

filter:过滤规则表,根据预定义的规则过滤符合条件的数据包

nat:network address translation 网络地址转换规则表

mangle:修改数据标记位规则表

raw:关闭NAT表上启用的连接跟踪机制,加快封包穿越防火墙的速度

security:用于强制访问控制(MAC)网络规则,由Linux安全模块(如SELinux)实现

五个表的的优先级:security > raw > mangle > nat > filter

-

五个内置链 chain

INPUT:处理输入数据包

OUTPUT:处理输出数据包

FORWARD:处理转发数据包

PREROUTING:用于目标地址转换(DNAT)

POSTROUTING:用于源地址转换(SNAT)

Netfilter表和链的对应关系

| raw表 | mangle表 | nat表 | filter表 |

|---|---|---|---|

| PREROUTING链 | PREROUTING链 | PREROUTING链 | INPUT链 |

| OUTPUT链 | INPUT链 | INPUT链 | FORWARD链 |

| FORWARD链 | OUTPUT链 | OUTPUT链 | |

| OUTPUT链 | POSTROUTING链 | ||

| POSTRONTING链 |

数据包过滤匹配流程

- 路由功能发生的时间点

- 报文进入本机后

- 判断目标主机是否为本机

- 是:INPUT

- 否:FORWARD

- 报文离开本机前

- 判断由哪个接口送往下一跳

内核中数据包的传输过程

- 当一个数据包进入网卡时,数据包首先进入PREROUTING链,内核根据数据包目的IP判断是否需要转发出去

- 如果数据包就是进入本机的,数据包就会沿着图向上移动,到达INPUT链。数据包到达INPUT链后,任何进程都会收到它。本机上运行的程序可以发送数据包,这些数据包经过OUTPUT链,然后到达POSTROUTING链输出

- 如果数据包是要转发出去的,且内核允许转发,数据包就会向右移动,经过FORWARD链,然后到达POSTROUTING链输出

iptables规则

- 规则rule:根据规则的匹配条件尝试报文,对匹配成功的报文根据规则定义的处理动作作出处理

- 匹配条件:默认为与条件,同时满足

- 基本匹配:IP,端口,TCP的Flags(SYN,ACK等)

- 扩展匹配:通过复杂高级功能匹配

- 处理动作:成文target,跳转目标

- 内建处理动作

- ACCEPT:接收数据包

- DROP:丢弃数据包

- REJECT:拒绝数据包

- REDIRECT:重定向、映射、透明代理

- SNAT:源地址转换

- DNAT:目标地址转换

- MASQUERADE:IP伪装(NAT),用于ADSL

- LOG:日志记录

- MARK:做防火墙标记

- RETURN:返回调用链

- 自定义处理动作:自定义chain,利用分类管理复杂情形

- 规则要添加在链上才生效;添加在自定义上不会自动生效

- 链chain

- 内置链:每个内置链对应于一个钩子函数

- 自定义链:用于对内置链进行扩展或补充,可实现更灵活的规则组织管理机制;只有hook钩子调用自定义链时才生效

iptables添加要点

- 要实现哪种功能:判断添加在哪张表上

- 报文流经的路径:判断添加在哪个链上

- 报文的流向:判断源和目的

- 匹配规则:业务需要