| 本次作业属于那个课程 | 《网络攻防实践》 |

|---|---|

| 这个作业要求在哪里 | [第三次作业-实践二 网络信息收集技术](https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10471 |

| 作业正文 | 下述正文 |

| 其他参考文献 | 见文末 |

1.实践内容

阅读课本第三章我们可知,网络信息收集的方法有三个方面,分别是网络踩点,网络扫描与探测,网络查点。

网络踩点(footprinting)

-

web搜索与挖掘:充分利用Web搜索强大的功能,对目标组织和个人的大量公开或意外泄漏的Web信息进行挖掘,从而能够找到各种对进一步攻击非常关键的重要信息。

- 基本搜索与挖掘机巧:基本的搜索就是我们在百度进行查询的基本操作,其中要包含独特的关键字。基本挖掘需要我们用到采用站点镜像软件将网站网页下载到本地,然后通过文本处理命令。

- 高级搜索与挖掘机巧:要包含完整的字词,完整的字句,包含至少一个字句。

-

DNS与IP查询:通过公开的一些互联网基础信息服务,能够找出目标组织域名、IP以及地理位置之外的映射关系,以及详细的注册信息,同时可利用DNS服务获取到组织内部系统情况。

- DNS注册信息WHOIS查询

实践3.2.6

任务一:从google.com、baidu.com、sina.com.cn中选择一个DNS域名进行查询。获取如下信息

- DNS注册信息WHOIS查询

-

DNS注册人及联系方式

-

该域名对应的IP地址

-

IP地址注册人及联系方式

-

IP地址所在国家、城市和具体地理位置

本次以google.com为例进行查询

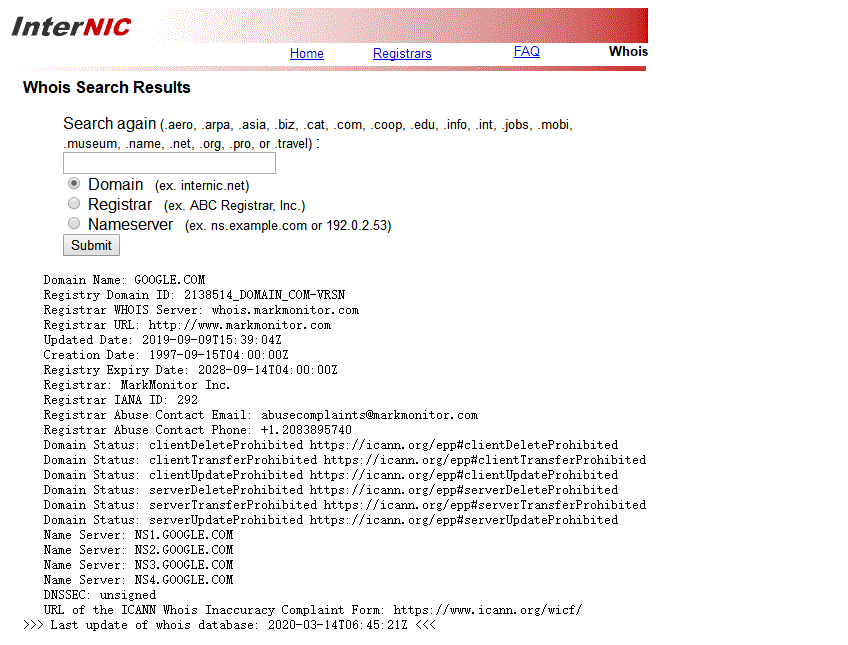

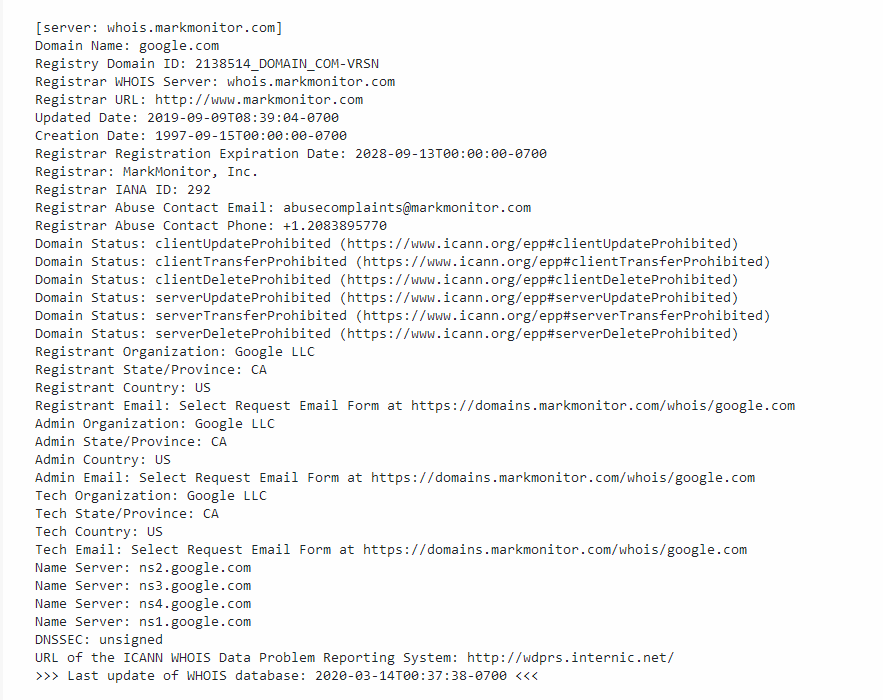

通过查询我们可以得知该域名是由注册商markmonitor注册,然后我们通过此WHOIS服务进行查询,连接为https://domains.markmonitor.com/whois/,查询可得

然后我们通过站长之家进行IP地址查询

可以定位到此IP地址所在位置。

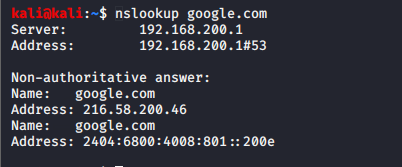

或者可以在Kali里进行nslookup去查询IP地址

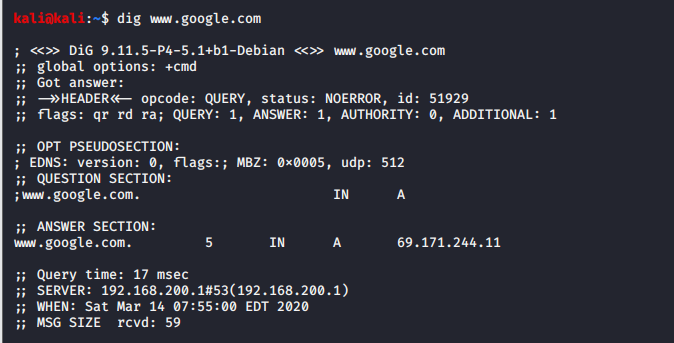

然后dig去查询

任务二:尝试获取BBS、论坛、QQ、MSN中某一位好友的IP地址,并查询该好友所在的具体位置

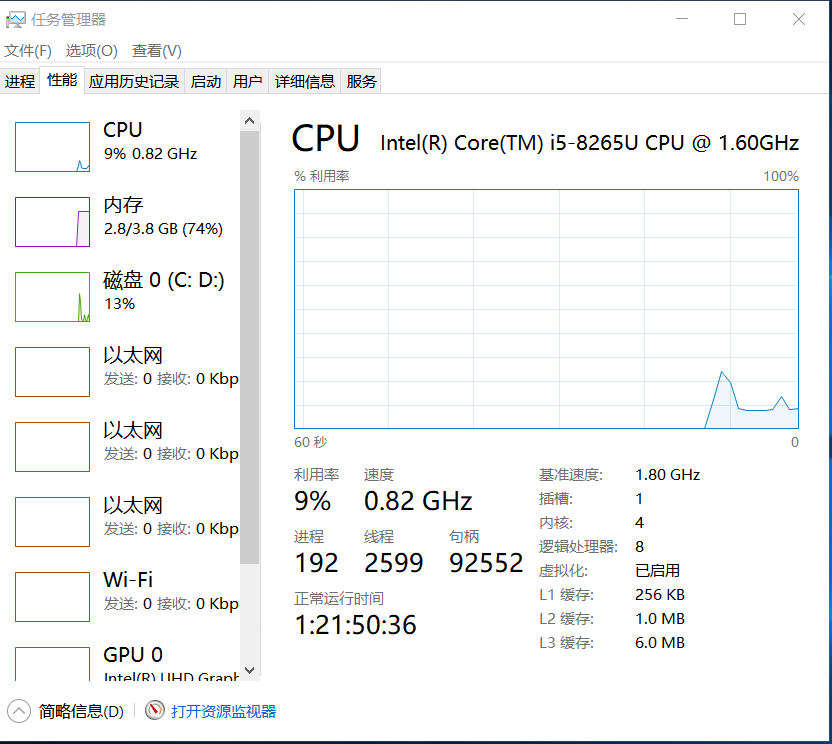

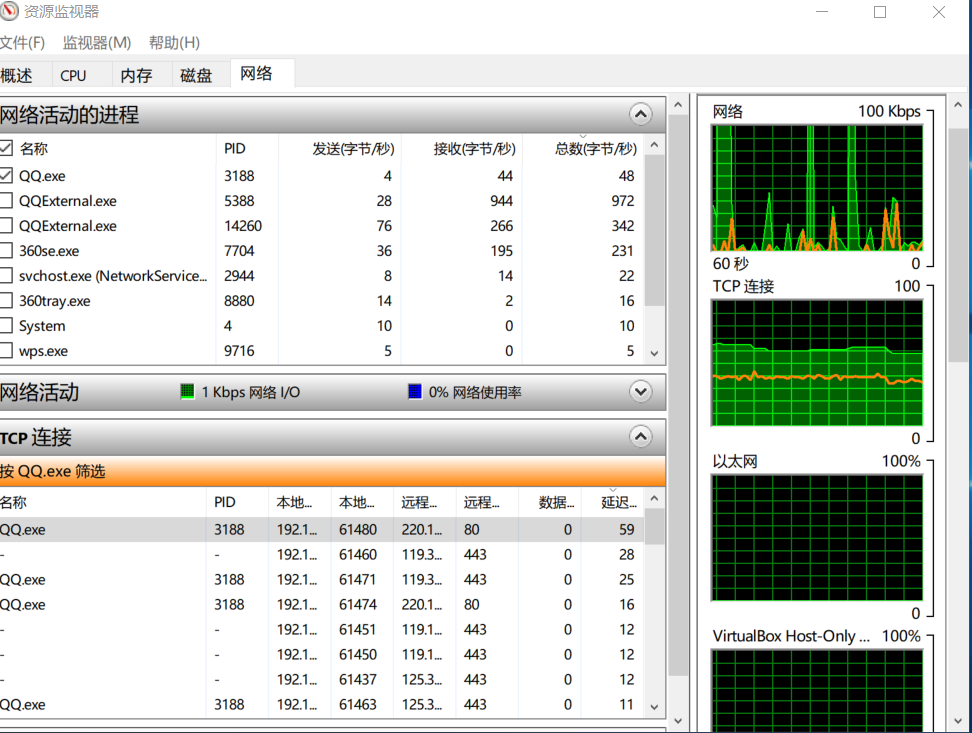

我们可以通过系统自带的任务管理器去插叙某一个程序运行时的IP地址。

首先打开资源监视器

选中QQ。查询出刚正在聊天人的IP 地址

通过IP地址查询,我们可以看出该好友目前在天津

-

网络拓扑侦察:在可以找出作为潜在攻击目标的网络之后,攻击者可以通过网络拓扑侦察尝试去确定哪些网络的网络拓扑结构和可能存在的网络访问路径。

Web信息搜索与挖掘:

我们应该注意个人敏感信息不要随意在网络上发布,并且尽量选择正规的浏览器进行查询。

定期对个人进行web搜素,发现敏感信息及时删除!

网络扫描 -

主机扫描用于找出网段内活跃的主机

-

端口扫描用于找出主机上所开放的网络服务。

端口扫描需要针对TCP和UDP的端口进行两遍扫描探测。 -

操作系统/网络服务识别用于识别安装的操作系统与开放网络服务的类型,以选择不同渗透攻击代码及配置

-

漏洞扫描用于找出主机/网络服务上存在的安全漏斗,作为识破通道

主机扫描

通过主机探测,确定测试目标地址后,往往需要对主机信息做更完整的扫描,这个过程需要过目标主机开放的端口、服务以及主机名、主机操作系统等信息。TCP connect最基本扫描方式。如果端口处于侦听状态,则 connect成功。该方式不需任何权限,任何用户都有权使用,且多线程速度快,但易被发觉,并被过滤

TCP SYN 半开放扫描,不打开完整TCP连接。返回SYN|ACK侦听状态,返回RST,没有处于侦听状态。不会在目标主机上留下记录,但必须本地有root权限才能建立SYN数据包,现在的防火墙也有针对SYN的过滤

TCP FIN,关闭的端口会用适当的RST来回复FIN数据包,打开的忽略对FIN的回复。

nmap

Nmap 是一款网络扫描和主机检测的非常有用的工具,有命令行界面和图形用户界面,其可以完成以下任务:- 主机探测:探测网络上的主机,例如列出相应TCP、icmp请求、开放特别端口的主机

- 端口扫描:探测目标主机所开放的端口(HTTP 80;HTTPS 43;Telnet 23;FTP 21;SSH(安全登录)、SCP(文件传输)、端口重定向 22;SMTP 25;POP3 110; WebLogic 7001;TOMCAT 8080;Oracle 1521;MySQL 3306)

- 版本检测:探测目标主机的网络服务,判断其服务名称及版本号

- 系统检测:探测目标主机的操作系统及网络设备的硬件特性

支持探测脚本的编写:使用Nmap的脚本引擎(NSE)和Lua编程语言

nmap将端口分为open(开放)、filtered(被过滤)、 closed(关闭)、unfiltered(未被过滤):

- open:目标主机的应用程序在监听

- closed:端口没有监听,但随时可能打开

- filtered:存在firewall,阻碍了端口访问

- unfiltered:无法确定开放与否。

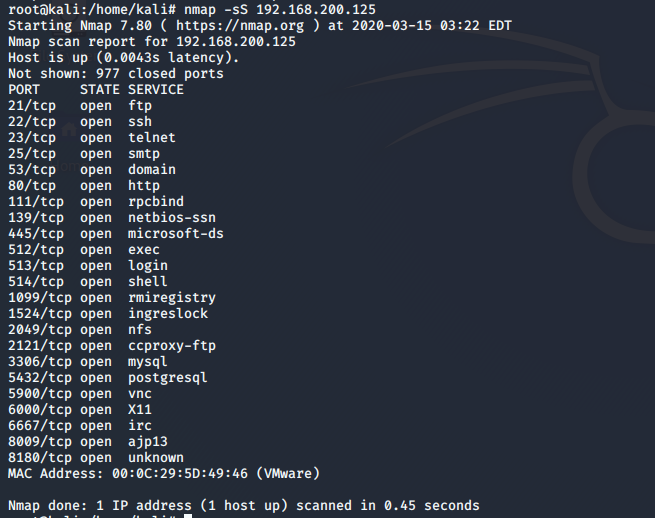

3.3.5 动手实践 :nmap

使用nmap扫描靶机,我们扫描Linux的靶机地址为192.168.200.125

用nmap -sS 命令去检测Linux靶机ip地址是否活跃

我们可以看到UP 说明活跃

用nmap -sS命令和nmap -sU命令去检测linux靶机开放了哪些TCP端口和UDP端口:

用nmap -O命令去检测靶机安装了哪些操作系统

用nmap -sV命令去检测靶机安装了哪些网络服务

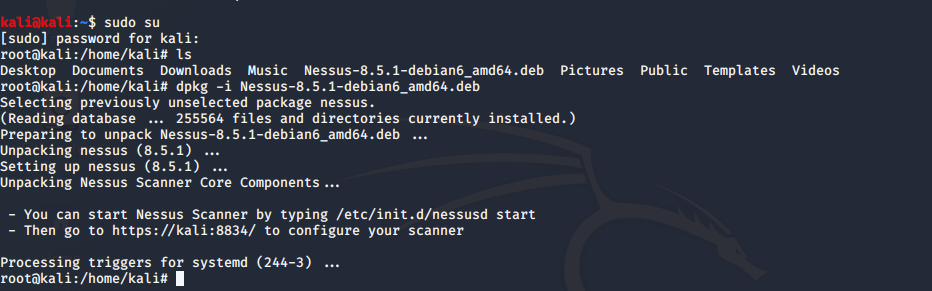

Nessus扫描

首先先在官网下载Nessus,注意要匹配Kali版本,然后移动到kali里。可以参考这个教程

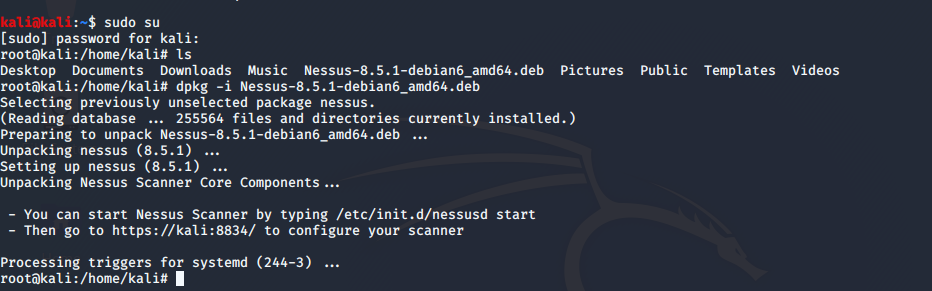

输入 dpkg -i Ness8.5.1-debian6_amd64 进行安装

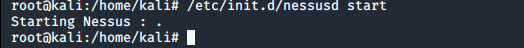

然后输入 /etc/init.d/nessusd start去启动nessus

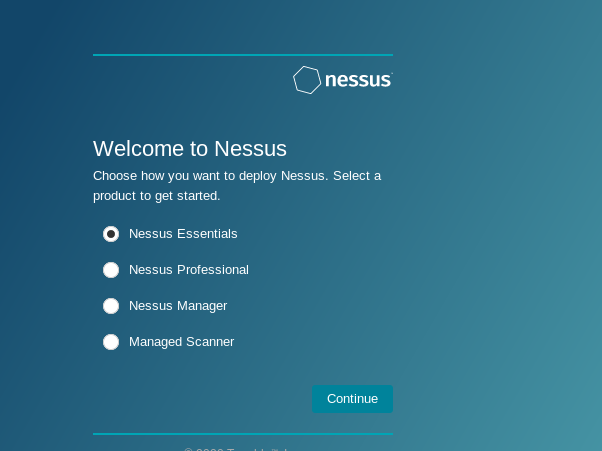

然后输入https://192.168.200.3:8834,进入网页

提示危险,但继续前进就行

然后创建新的用户名与密码

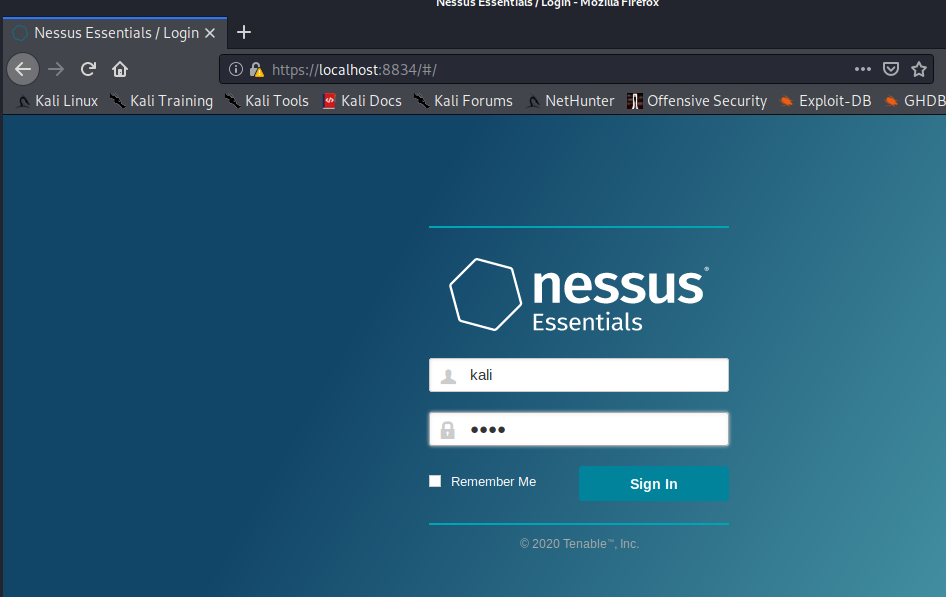

安装完成后,进入页面,输入用户名与密码

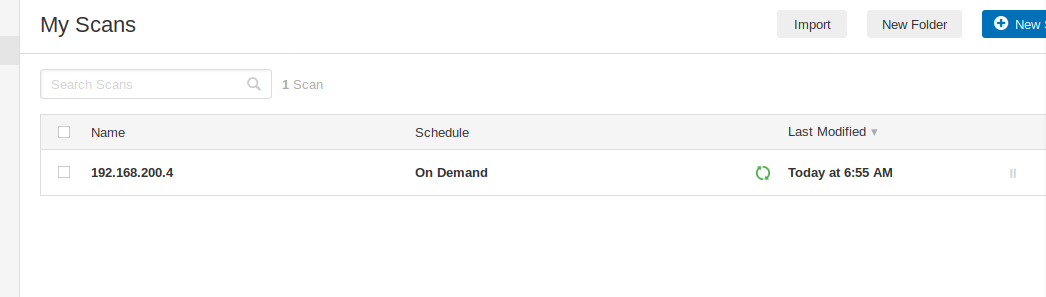

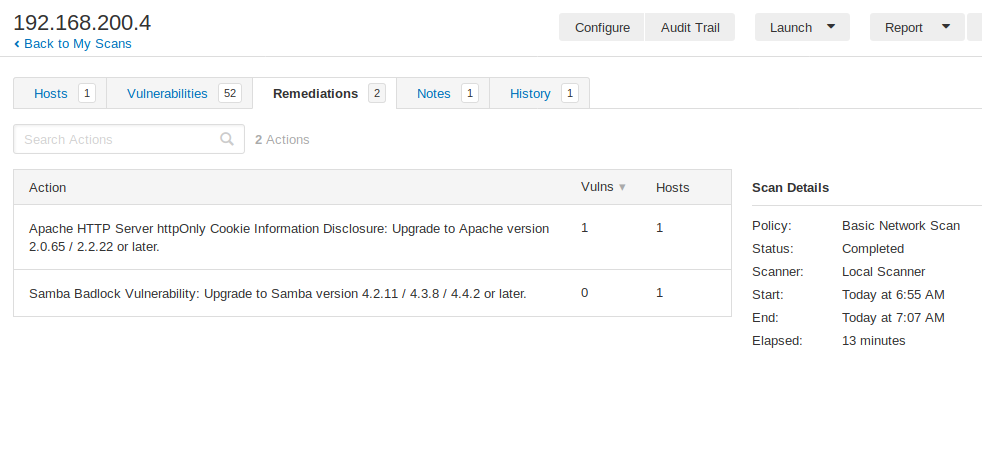

新建一个scan,输入靶机IP地址

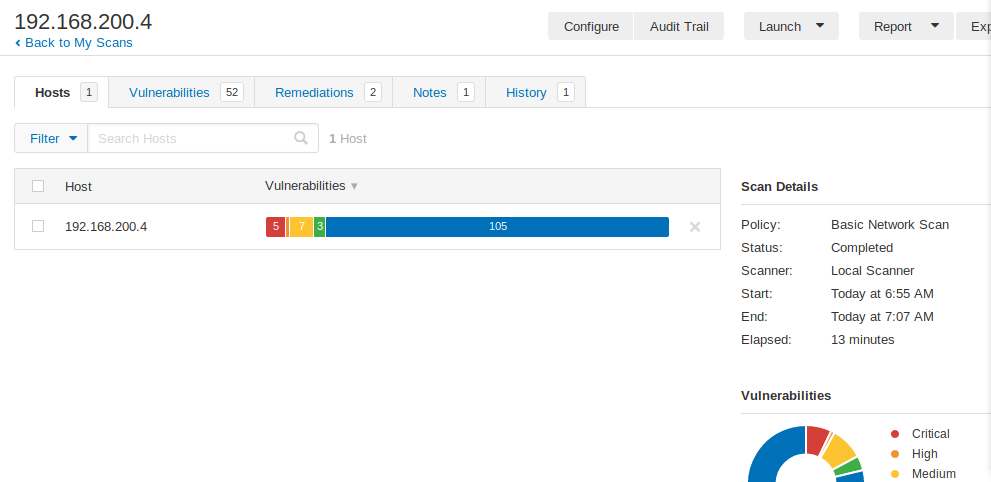

扫描完成之后可以看到

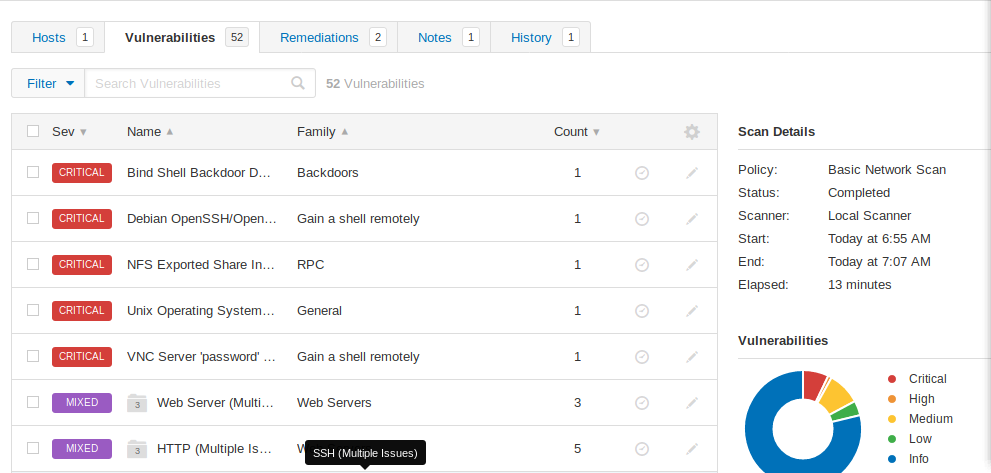

还可以看到具体的漏洞分析

学习中遇到的问题及解决方案

-问题一:上节课配好的环境不知道为什么又不通了。而且metasploitable的IP地址一开始明明是自己设置的192.168.200.125。突然就变成了192.168.200.4.

-解决方案:重新安装了一次metasploitable

-问题二:nessus在安装的过程中一开始在线安装,下载了好久下到了12%就失败了

-解决方案:采用离线下载的方式去下载,在这提供一个离线下载的插件。复制这段内容后打开百度网盘手机App,操作更方便哦

链接:https://pan.baidu.com/s/1KnFB_v8D_Eao8FseaHF-aQ 提取码:87P4

参考资料

https://blog.csdn.net/u012318074/article/details/72354387

https://blog.csdn.net/wwl012345/article/details/96998187