浏览器被劫持解决方法

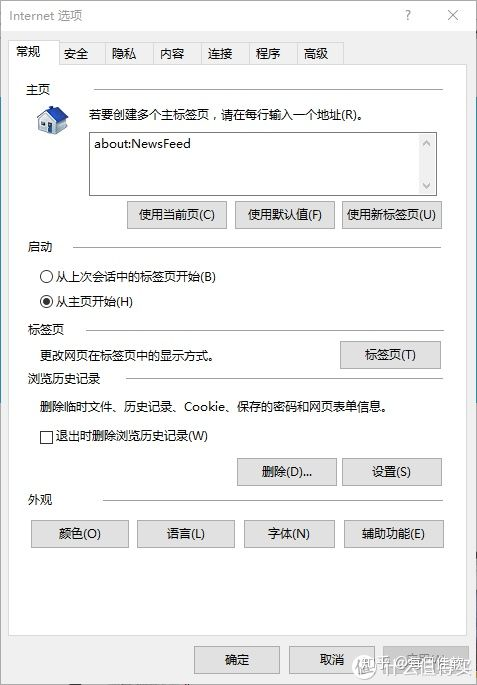

1、浏览器设置被篡改

这是早期方法了,稍微懂点电脑的都会,中招之后首先查看浏览器设置。

如已被修改,将其修改为about:blank(空白页)或者原先的首页,应用后关闭浏览器后重新打开浏览器看是否成功。

如首页仍被篡改或者设置里并没被修改,请看第二步。

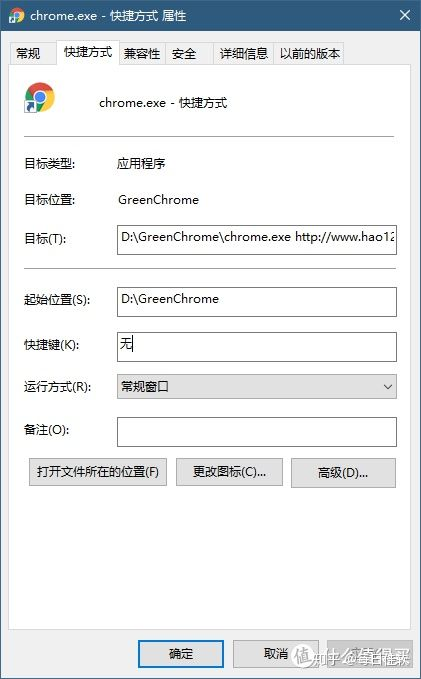

2、快捷方式被修改

右键点击浏览器快捷方式查看属性,如图。

发现没?在目标一栏后面加了hao123的网址了(李彦宏,我有一句MMP不知道当讲不当讲),这是程序的运行参数,打开都会传入这行网址,删除那行网址,重新打开浏览器看恢复了没有?还没?请看第三步。

3、软件设置

查看你当前正在运行的软件设置,是否有相关设置。某些免费软件的作者迫于生计可能会在软件设置里将你的浏览器首页锁定成他的推广页面(这里“免费”不加引号的原因是确实有些免费软件很良心,这样做也无可厚非,毕竟能给你关闭的选项就不错了)。举个例子,曾经我将火绒作为我的安全软件,结果一直出现弹窗,查找了一圈,发现在火绒设置里有这么一项,当场脸一黑。。排查后看有无问题,如果还有,请看第四步。

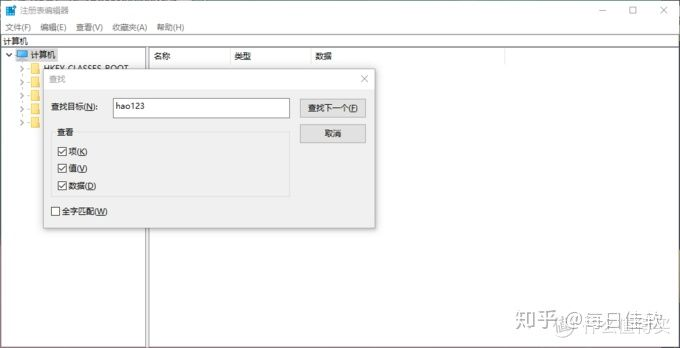

4、注册表被修改

win+r打开运行窗口输入regedit,ctrl+f打开搜索窗口,搜索那行推广网址,删除相关键值。如果没有修改过注册表的,这步请谨慎进行,有可能系统会出问题。

关闭注册表,再打开浏览器看下成功没。还没,再继续看。

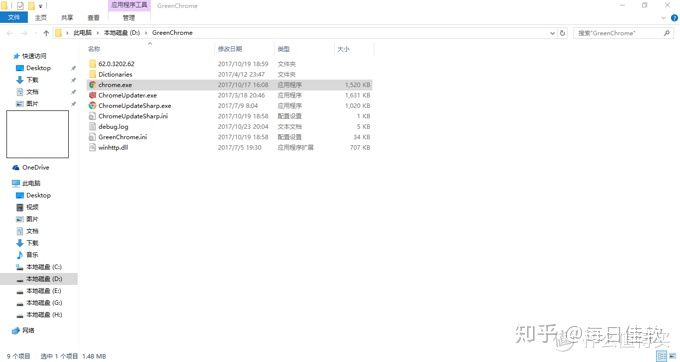

5、修改浏览器主程序名

右键浏览器快捷方式,点击打开文件所在的位置,定位到浏览器主程序。

将浏览器主程序名修改成任意其他名字,如f**k_lyh.exe等。再次打开看看是否已经改回来了?

如果以上方法均无效,这一步应该能解决绝大部分情况。但是如果像我一样可能无法忍受,总会有种如鲠在喉的感觉,不解决不舒服斯基,那么继续看,接下来的步骤需要一定的电脑常识。

6、WMI

某些流氓软件劫持浏览器的原理是一段通过WMI发起的定时自动运行脚本,这个脚本会自动遍历浏览器的快捷方式,并重新加上启动参数。WMI(Windows Management Instrumentation)可以理解成Windows系统后台运行的一个事件管理器。

查看WMI事件需要安装WMITool(管理员身份运行),安装完毕后打开WMI Event Viewer,

左上角点击钢笔图标,一路OK,

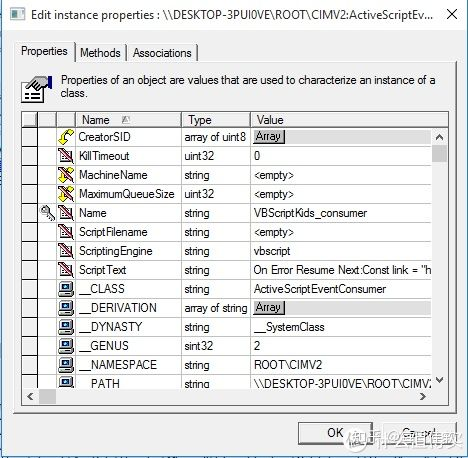

双击左栏EventFilter,出现如下(这张图是网上找的,手头没有)

找到ScriptText,看到value里面的值没有,

里面代码类似

On Error Resume Next

Const link = "http://hao.169x.cn/?v=108"

Const link360 = "http://hao.169x.cn/?v=108&s=3"

browsers = "114ie.exe,115chrome.exe,1616browser.exe,2345chrome.exe,2345explorer.exe,360se.exe,360chrome.exe,,avant.exe,baidubrowser.exe,chgreenbrowser.exe,chrome.exe,firefox.exe,greenbrowser.exe,iexplore.exe,juzi.exe,kbrowser.exe,launcher.exe,liebao.exe,maxthon.exe,niuniubrowser.exe,qqbrowser.exe,sogouexplorer.exe,srie.exe,tango3.exe,theworld.exe,tiantian.exe,twchrome.exe,ucbrowser.exe,webgamegt.exe,xbrowser.exe,xttbrowser.exe,yidian.exe,yyexplorer.exe"

lnkpaths = "C:UsersPublicDesktop,C:ProgramDataMicrosoftWindowsStart MenuPrograms,C:UserschenxhDesktop,C:UserschenxhAppDataRoamingMicrosoftInternet ExplorerQuick Launch,C:UserschenxhAppDataRoamingMicrosoftInternet ExplorerQuick LaunchUser PinnedStartMenu,C:UserschenxhAppDataRoamingMicrosoftInternet ExplorerQuick LaunchUser PinnedTaskBar,C:UserschenxhAppDataRoamingMicrosoftWindowsStart MenuPrograms"

。。。。。

此处参考链接:解决hao123胁持chrome主页问题

右键删除之即可。

7、dll劫持

这种情况目前我还没碰到过,不过大致解决方法可以通过下载process explorer(火绒软件也可)查看进程钩子,这里需要一定电脑知识判断有无异常钩子,删除对应文件就行。

8、安装360系统急救箱,进入安全模式,断网用360系统急救箱全盘深度扫描

终极方法--重装(不建议)

如果实在忍受不了这个又找不到解决方案,那么只有一个方法,重装电脑(最好是官方纯净的系统)。网上经常有人建议重装,这个是非常不负责任的做法,我不提倡,毕竟数据无价,重装电脑后需要再设置的东西太多,浪费时间。

参考:https://www.zhihu.com/question/21883209

情况链接:https://www.52pojie.cn/thread-781946-1-1.html

暴风激活携带病毒浏览器劫持解决方法:

edkaorun xpvvbb名字差不多是这样的两个内核病毒,

在C:Users17155AppDataLocalMicrosoftWindowsApps文件夹下,

通过火绒查杀出来的,处理后重启就解决了

分析发现,本次截获到的麻辣香锅病毒攻击手法十分隐秘。为顺利躲过系统检测,它所释放的所有病毒文件均携带伪造的数字签名。

该病毒的劫持流程为病毒作者设置了两个恶意驱动,其中KMDF_LOOK.sys通过注册minifilter,阻止浏览器进程加载安全模块,随后进程创建回调,在用户启动浏览器时通过增加命令行的方式劫持浏览器主页。而KMDF_Protect.sys则如同一个守门人,拒绝病毒进程之外的所有请求,以保护病毒文件;除此之外,还会注册一个名为Windows Mobile User Experience Server的系统服务,用于病毒升级。

参考链接:

https://tieba.baidu.com/p/6547762816?qq-pf-to=pcqq.c2c

https://www.zhihu.com/question/21883209