MITMF:

强大的工具Mitmf 是一款用来进行中间人攻击的工具。它可以结合 beef 一起来使用,并利用 beef 强大的 hook 脚本来控制目标客户端。

MITMF 使用python编写。工具的作者是byt3bl33d3r,GitHub项目地址:

软件作者的安装过程:

1.安装过程。

1):github源码安装。

git clone https://github.com/byt3bl33d3r/MITMf.git /opt/MITMf ./opt/MITMf/kali_setup.sh

2):使用apt-get安装。(这里使用这种)

(1):先解决依赖包问题

apt-get install python-dev python-setuptools libpcap0.8-dev libnetfilter-queue-dev libssl-dev libjpeg-dev libxml2-dev libxslt1-dev libcapstone3 libcapstone-dev libffi-dev file

(2):进行安装MITMF.(突然发现kali软件更新后,竟然自带。)

apt-get install mitmf

(3): mitmf 依然无法正常使用它的一些功能。因为缺少了 twisted 的版本兼容性。安装twisted,卸载之前的版本

pip uninstall twisted && wget http://twistedmatrix.com/Releases/Twisted/15.5/Twisted-15.5.0.tar.bz2 && pip install ./Twisted-15.5.0.tar.bz2

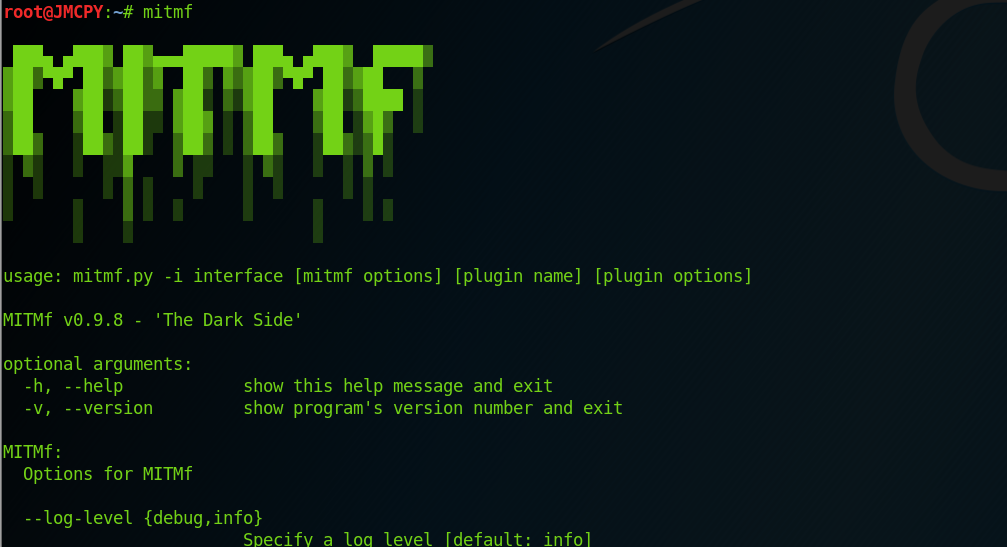

(4):安装完成,mitmf 启动。

2.模块介绍

Spoof模块: 欺骗模块。其主要包括对ARP、ICMP、DHCP进行流量重定向(三种模式不能同时使用),手动指定iptables命令等。 Inject模块: 注入模块。 可以向被欺骗者的浏览内容中注入各种东西,如JS,HTML等。 BrowserProfiler模块: 枚举被欺骗机器的浏览器插件。利于前期信息收集。 BrowserSniper模块: 使用过期的浏览器插件对客户端执行逐行攻击。 Filepwn模块 : 主要作用是当被欺骗对象尝试下载文件时,首先对文件进行分析,对可执行文件(PE、ELF)进行后门注入,然后再给到被欺骗对象。 JSKeylogger模块: 在客户端网页中插入javascript键记录器。 HTA Drive-By模块: 对客户端执行HTA(HTA是HTML Application的缩写(HTML应用程序)逐行攻击。 Upsidedownternet模块: 恶搞模块,让浏览者的图片翻转180度。 ScreenShotter模块: 使用HTML5画布呈现客户端浏览器的准确屏幕截图。 SMBTrap模块: 利用已连接客户端上的smb漏洞. SSLstrip+ 模块 : 流量劫持。 Ferret-NG模块: 捕获cookie并启动一个代理,该代理将向连接的客户端提供cookie。 AppCachePoison模块: app缓存投毒。执行应用缓存中毒攻击。 Replace模块: 替换HTML内容中的任意内容。 SMBAuth模块: 激发SMB质询响应身份验证尝试。